5 HERRAMIENTAS

5.1 Evolución de las Herramientas de Investigación

Según [7], en el comienzo de la investigación criminal de computadoras, era común para los investigadores usar el mismo ordenador que estaban examinando para hacer con este la investigación. Un riesgo de esta estrategia era que operando la computadora que contiene las evidencias se podía alterar la evidencia de modo que era indetectable. Aunque programas como dd en UNIX existían en los años 80 y podía usarse para capturar datos borrados almacenados en eldisco duro, estas herramientas no eran comúnmente usadas y la mayoría de los análisis en aquel tiempo se realizaban en el nivel de sistema de ficheros, descuidando los datos borrados.

No fue sino hasta el comienzo de los 90, cuando se desarrollaron herramientas como SafeBack y DIBS, que permitían a los investigadores recopilar todos los datos de un disco, sin alterar detalles importantes. Alrededor de esas fechas, se desarrollaron herramientas como aquellas para el IRS de los Estados Unidos (Hacienda), por parte de Maresware y NTI. Éstas ayudaban a los investigadores a procesar datos en un disco de ordenador. La Real Policía Montada de Canadá también desarrolló herramientas especializadas para examinar computadores. Por aquel entonces mucha gente temía porel valor probatorio de las computadoras, y se impuso la necesidad de herramientas más avanzadas. Para satisfacer esta necesidad, se desarrollaron herramientas integradas como FTK para más fácil el trabajo del investigador. Estas herramientas permitían hacer el análisis más eficiente, automatizando rutinas y mostrando datos en una interfaz gráfica para ayudar a encontrar los detalles importantes. Recientemente, se ha renovado el interés de Linux como plataforma de análisis y herramientas como The Sleuth Kito SMART han sido desarrolladas para proveer de una interfaz amigable al usuario. Herramientas más sofisticadas usan poderosos microscopios y están disponibles para recuperar datos sobrescritos de los discos duros, pero son demasiado caras para la mayoríade los bolsillos

Desafortunadamente, muchas personas aún no son conscientes de la necesidad de estas herramientas. A pesar de que los jueces han sido indulgentes con los investigadores que maltratan las evidencias digitales, esto está cambiando a medida que aumenta el conocimiento sobre esta materia.

Ha habido una progresión similar en la evolución de herramientas para recopilar evidencias en los sistemas de comunicación. A finales de los 80, Clifford Stoll describió como hacía impresiones del tráfico dered en un esfuerzo de preservarlo como evidencia. Las herramientas de monitorización de tráfico como tcpdump y Ethereal pueden usarse para capturar tráfico de red, pero no están diseñadas específicamente para recopilar evidencias digitales. Herramientas comerciales como Carnivore, NetIntercept, NFR Security, NetWitness, y SilentRunner se han desarrollado con búsqueda integrada, visualización y características de análisis para ayudar a los investigadores a extraer información del tráfico de red. Más que apoyarse en las herramientas, las redes requieren el ingenio del investigador para recopilar y analizar las evidencias.

También se ha producido una evolución parecida en las herramientas de recopilación de evidencias de sistemas embebidos. Es común para losinvestigadores leer datos de teléfonos móviles, buscas, agendas electrónicas, y otros asistentes personales digitales directamente desde los dispositivos. Sin embargo, esta estrategia no permite el acceso a datos borrados y puede que el análisis no sea posible si el dispositivo está protegido por contraseña o no tiene una forma de mostrar todos los datos que contiene. Por lo tanto, herramientas como ZERT, TULP y Cards4Labs han sido desarrolladas para acceder a datos protegidos por contraseña y a los datos borrados. Otras técnicas más sofisticadas están disponibles implicando a microscopios electrónicos para recuperar datos encriptados de sistemas embebidos, pero son demasiado caras.

Con el paso de los años se han encontrado fallos en varias herramientas deprocesamiento de evidencias digitales, que provocan que la evidencia se pierda o se malinterprete. Para evitar los errores judiciales que pueden resultar de estos fallos, es deseable evaluar la fiabilidad de las herramientas usadas comúnmente. El InstitutoNacional de Estándares y Testeo (NIST) está haciendo un esfuerzo para testear algunas de éstas herramientas. Sin embargo, ésta es una tarea ardua, debido a que puede no ser posible crear tests estándar para características avanzadas de varias herramientas, puesto que cada herramienta tiene diferentes características.

En 2002 Brian Carrier propuso reducir la complejidad de los test permitiendo a la gente ver el código fuente de componentes cruciales del software. Facilitando a los programadores de todo elmundo el código fuente, se permitiría a los testeadores de herramientas ganar un mejor entendimiento del programa e incrementaría la probabilidad de encontrar fallos. Es algo reconocido que los desarrolladores de herramientas comerciales querrán mantener algunas partes de sus programas de forma privada para proteger su ventaja en la competencia. Sin embargo, ciertas operaciones como copiar datos de un disco duro son suficientemente comunes y cruciales para requerir un estándar abierto. Últimamente, dada lacomplejidad de los sistemas de computadoras y las herramientas usadas para examinarlos, no es posible eliminar o cuantificar los errores, la incertidumbre y las pérdidas, de modo que los investigadores deben validar sus propios resultados usando varias herramientas.

5.2 ANÁLISIS DE DISCOS

Herramientas basadas en Linux

5.2.1 LINReS, de NII Consulting Pvt. Ltd.

LINReS [9] es una herramienta de Primera Respuesta diseñada para ejecutarse en sistemas Linux sospechosos/comprometidos, con un mínimo impacto en el mismo para satisfacer varios requerimientos estándar forenses. Esta herramienta ha sido probada con éxito en sistemas RedHat Linux.

LINReS consiste en su mayor parte en binarios compilados estáticamente e incluye las librerías compartidas que pueden requerir los binarios que no están compilados estáticamente. En definitiva, no se usa ningún binario del sistemacomprometido, mitigando el riesgo de recopilar información de un sistema con un rootkit, troyano, etc.

Este herramienta sigue un modelo simple cliente-servidor en el que el sistema sospechoso actúa como servidor y la estación de trabajo del investigador(bajo el sistema operativo MS-Windows) actúa como cliente y recibe todos los datos de primera respuesta del sistema sospechoso. La elección de MS-Windows como sistema cliente se debe principalmente a la facilidad del uso de la opción persistente (-L) del comando Netcat.

LINReS contiene tres herramientas diferentes que recogen datos volátiles y no volátiles del sistema sospechoso que satisfacen los requerimientos de la fase “Respuesta Inicial”

Características principales

Recoge información volátil y no volátil del sistema sospechoso

Recoge información volátil y no volátil del sistema sospechoso

Recoge meta-datos de los ficheros del sistema sospechoso

Recoge meta-datos de los ficheros del sistema sospechoso

Calcula los hashes de todos los ficheros del sistema sospechoso

Calcula los hashes de todos los ficheros del sistema sospechoso

Transfiere datos a través de la red usando conexiones de Netcat persistentes

Transfiere datos a través de la red usando conexiones de Netcat persistentes  Interacción mínima sobre el sistema sospechoso

Interacción mínima sobre el sistema sospechoso

Usa en su mayoría binarios compilados estáticamente

Usa en su mayoría binarios compilados estáticamente

5.2.2 SMART, by ASR Data

SMART [10] es una herramienta softwareque ha sido diseñada y optimizada para dar soporte a los investigadores forenses y al personal de seguridad informática en la consecución de sus respectivas tareas y metas. El software y metodología de SMART han sido desarrollados con la intención de integrar los requerimientos técnicos, legales y de usuario final en un paquete completo que permite al usuario realizar su trabajo de manera más efectiva y eficiente.

SMART es más que un simple programa forense. Las características de SMART le permiten ser usado en multitud de escenarios, incluyendo:

Investigaciones de "Knock-and-talk"

Vista previa remota o in-situ de un sistema objetivo

Análisis post mortem

Testingy verificación de otros programas forenses

Conversión de ficheros entre distintos formatos forenses

SMART es usado actualmente por:

Agentes de la ley Federales, estatales y locales en U.S.A.

Organizaciones militares y de inteligencia en U.S.A.

Empresas de contabilidad

Investigadores forenses

Especialistas en recuperación de datos

Profesionales en recuperación de desastres

Profesionales de la seguridad informática

Profesionales de la privacidad en la asistencia sanitaria

Auditores internos

Administradores de sistemas

Herramientas basadas en Macintosh

5.2.3 Macintosh Forensic Software, de BlackBag Technologies, Inc.

The BlackBag Macintosh Forensic Software (BlackBag MFS) [11] es un conjunto de herramientas independientes que dan al examinador el nivel más alto de flexibilidad permitido en el campo forense. Los examinadores pueden lanzar una o más aplicaciones duranteun análisis para obtener la mayor cantidad posible de evidencias de forma eficiente y segura de un sistema de ficheros Macintosh (HFS o HFS+).

Adquisición de imágenes

BlackBag MFS soporta varios métodos de adquisición de imagen. Se recomienda usar “dd” dada su flexibilidad y fiabilidad. Los métodos soportados son: dd, iLook, Disk Copy y SafeBack.

Analizar la imagen

Un análisis se realiza mejor usando la misma plataforma en la que se encuentra la evidencia original. Por ejemplo, los formatos Macintosh, HFS y HFS+, contienen información ilegible por otros sistemas operativos. Mientras se realiza un análisis sobre un sistema operativos Macintosh, un examinador pueden usar características de seguridad inherentes, como el apagado del automontaje de discos, cerrar un dispositivo, etc., que mantendrán la integridad de los ficheros sospechosos a lo largo del análisis, aunque el examinador ejecute aplicaciones del sistema de ficheros montado.

BlackBag Macintosh Forensic Software

La siguiente lista representa las características principales dentro del conjunto de herramientas independientes de BlackBag MFS.

_Breakup_simplifica la gestión de los directorios que contienen milesde imágenes, reduciendo un gran directorio a tamaños más pequeños y manejables. Reduciendo un gran directorio se puede ayudar en el visionado de ficheros para su análisis o en la selección de ritas de ficheros para crear un CD de evidencias, para copias deseguridad, etc.

_CommentHunter_proporciona una rápida instantánea de la actividad de un sospechoso, introduciendo todos los comentarios sobre ficheros conocidos en un fichero fácil de leer. Viendo esta instantánea, un examinador se evita la necesidad de abrir miles de ficheros individualmente.

_DirectoryScan_muestra un listado de directorio de un volumen o directorio seleccionado. El listado puede usarse posteriormente como una guía para llevar a cabo el análisis o en muchos casos, puede contener la información incriminatoria ya que los ficheros visibles e invisibles se muestran en la lista.

_FileSearcher_permite al examinador la búsqueda en el sistema de ficheros completo de una variedad de características diferentes, incluyendo nombres de fichero (extensiones), tipos de fichero, y codificación del creador.

5.2.4 MacForensicLab, de Subrosasoft

MacForensicsLab™ [12] es un conjunto completo de herramientas forenses y de análisis en un paquete consistente.

La seguridad lo primero- MacForensicsLab tiene mucho cuidado a la hora de asegurar la integridad de la evidencia. DiskArbitration puede deshabilitarse con el clic de un botón para asegurarnos que el SSOO Mac. no intentará montar y por tanto, alterar, el disco duro sospechoso.

Logs detallados– Cada acción tomada mientras que se usa el software es almacenada en logs altamente detallados para proporcionar al investigador la mayor cantidad posible de información. En cualquier fase se pueden crear notas para almacenar las impresiones del investigador durante el proceso.

Informes del caso en HTML– Una combinación de datos del gestor del caso y de los ficheros logs (cronología, recuperaciones, análisis, adquisición, catálogos, favoritos, notas) puede ser exportada en un informe HTML para su visionado en cualquier navegador Web.

Hashing flexible– Los procesos de adquisición de datos incluyen la utilización de hashes MD5, SHA1 y SHA256. Los hashes pueden crearse desde un fichero o directorio con tan solo hacer clic en un botón.

Re**cuperar evidencias después de que un disco o dispositivo ha sido formateado**- MacForensicsLab recuperará ficheros, hará búsquedas de cadenas y permitirá el análisis de las unidades formateadas recientemente.

Recupera evidencias de medios corruptos– Se procesará cualquier dato intacto en el disco, y recuperará cadenas y ficheros enteros o parciales donde quiera que se encuentren.

Trabaja con datos de otros sistemas operativos- MacForensicsLab está preparado para realizar adquisición de datos y análisisde unidades con Windows, Linux, y otros sistemas operativos.

Proporciona métodos muy rápidos y fáciles para encontrar y marcar evidencias– con la herramienta "Browse", MacForensicsLab permite al investigador el visionado de ficheros en vista nativa a la vez que se recorre una estructura completa de directorios.

Herramientas basadas en Windows

5.2.5 BringBack de Tech Assist, Inc.

BringBack**TM**[13] proporciona recuperación de datos de sistemas operativos WindowsTM& Linux (ext2), además de imágenes digitales almacenadas en tarjetas de memoria, etc.

Características:

Disk Viewer – está diseñado para asistir a una persona experta en la valoración de las condiciones de un volumen. Proporciona búsqueda, navegación y visionado de los formatos más comunes.

Los sistemas de ficheros soportados son FAT16, FAT32 y NTFS (todas las versiones)

Proporciona soporte limitado para ext2 (sistema de ficheros Linux)

Recupera hardware RAID0 y RAID5

Motor de validación – comprueba ficheros en disco antes de recuperarlos para ver los que estar rotos y los que no.

La siguiente es la lista de formatos de fichero conocidos por la versión actual del motor de validación de datos (BringBackTM2.1), en ningún orden en particular: oAlmacenamiento con estructura OLE

Microsoft Word.doc

Microsoft Excel.xls

Microsoft Power Point.ppt

Windows Installer package.msio.exe, .dll, .cplMódulo ejecutable Windows (Win32/PE format) o.acearchivo comprimido o.arjarchivo comprimidoo.asfvideo

.dbfformato de base de datos o.gifimagen

.gzarchivo comprimido gzip o.icofichero icono Windows o.inffichero INF Windowso.jpg, .jpegimagen JPEGo.midsonido MIDI o.mp3sonido

.pdfdocumento Adobe Acrobato.pngimagen o.qtvideo QuickTimeo.rararchivo comprimidoo.rmreal Media o.rmidfichero de sonido o.tgaimagen o.tiffimagen

.urlfichero URL de Internet Explorero.wavfichero de sonido o.ziparchivo comprimido

Recuperación de ficheros de imagen digital desde cámaras digitales

Funciona sobre Windows NT/2000/XP/2003

Puede ejecutarse desde un CD, por ejemplo, y no necesita escribir en el disco excepto por dos cosas:

Ficheros log opcionales (configurable)

Ficheros recuperados

5.2.6 EnCase, by Guidance Software

EnCase [14], desarrollada por Guidance Software Inc., permite asistir al especialista forense durante el análisis de un crimen digital.

Se trata del software líder en el mercado, el productomás ampliamente difundido y de mayor uso en el campo del análisis forense.

Algunas de las características más importantes de EnCase se relacionan a continuación:

Copiado Comprimido de Discos Fuente. Encase emplea un estándar sin pérdida (loss-less) para crear copias comprimidas de los discos origen. Los archivos comprimidos resultantes, pueden ser analizados, buscados y verificados, de manera semejante a los normales (originales). Esta característica ahorra cantidades importantes de espacio en el disco del computador del laboratorio forense, permitiendo trabajar en una gran diversidad de casos al mismo tiempo, examinando la evidencia y buscando en paralelo.

Búsqueda y Análisis de Múltiples partes de archivos adquiridos. EnCase permite al examinador buscar y analizar múltiples partes de la evidencia. Muchos investigadores involucran una gran cantidad de discos duros, discos extraíbles, discos "zip" y otros tipos dedispositivos de almacenamiento de la información. Con Encase, el examinador puede buscar todos los datos involucrados en un caso en un solo paso. La evidencia se clasifica, si esta comprimida o no, y puede ser colocada en un disco duro y ser examinada en paralelo por el especialista. En varios casos la evidencia puede ser ensamblada en un disco duro grande o un servidor de red y también buscada mediante EnCase en un solo paso.

Diferente capacidad de Almacenamiento. Los datos pueden ser colocados en diferentes unidades, como Discos duros IDE o SCSI, drives ZIP, y Jazz. Los archivos pertenecientes a la evidencia pueden ser comprimidos o guardados en CD-ROM manteniendo su integridad forense intacta, estos archivos pueden ser utilizados directamente desde el CD-ROM evitando costos, recursos y tiempo de los especialistas.

Varios Campos de Ordenamiento, Incluyendo Estampillas de tiempo. EnCase permite al especialista ordenar los archivos de la evidencia de acuerdo a diferentes campos, incluyendo campos como lastres estampillas de tiempo (cuando se creó, último acceso, última escritura), nombres de los archivos, firma de los archivos y extensiones.

Análisis Compuesto del Documento. EnCase permite la recuperación de archivos internos y meta-datos con la opción demontar directorios como un sistema virtual para la visualización de la estructura de estos directorios y sus archivos, incluyendo el slack interno y los datos del espacio libre.

Búsqueda Automática y Análisis de archivos de tipo Zip y Attachments de EMail. Firmas de archivos, Identificación y Análisis. La mayoría de las graficas y de los archivos de texto comunes contiene una pequeña cantidad de bytes en el comienzo del sector los cuales constituyen una firma del archivo. EnCase verifica esta firma paracada archivo contra una lista de firmas conocida de extensiones de archivos. Si existe alguna discrepancia, como en el caso de que un sospechoso haya escondido un archivo o simplemente lo haya renombrado, EnCase detecta automáticamente la identidad del archivo, e incluye en sus resultados un nuevo ítem con la bandera de firma descubierta, permitiendo al investigador darse cuenta de este detalle.

Análisis Electrónico Del Rastro De Intervención. Sellos de fecha, sellos de hora, registro de accesos y la actividad de comportamiento reciclado son a menudo puntos críticos de una investigación por computador. EnCase proporciona los únicos medios prácticos de recuperar y de documentar esta información de una manera no invasora y eficiente. Con la característicade ordenamiento, el análisis del contenido de archivos y la interfaz de EnCase, virtualmente toda la información necesitada para un análisis de rastros se puede proporcionar en segundos.

Soporte de Múltiples Sistemas de Archivo. EnCase reconstruye los sistemas de archivos forenses en DOS, Windows (todas las versiones), Macintosh (MFS, HFS, HFS+), Linux, UNIX (Sun, Open BSD), CD-ROM, y los sistemas de archivos DVDR. Con EnCase un investigador va a ser capaz de ver, buscar y ordenar archivos desde estos discos concurridos con otros formatos en la misma investigación de una manera totalmente limpia y clara.

Vista de archivos y otros datos en el espacio Libre. EnCase provee una interfaz tipo Explorador de Windows y una vista del Disco Duro de origen, tambiénpermite ver los archivos borrados y todos los datos en el espacio Libre. También muestra el Slack File con un color rojo después de terminar el espacio ocupado por el archivo dentro del cluster, permitiendo al investigador examinar inmediatamente y determinar cuándo el archivo reescrito fue creado. Los archivos Swap y Print Spooler son mostrados con sus estampillas de datos para ordenar y revisar.

Integración de Reportes. EnCase genera el reporte del proceso de la investigación forense como un estimado. Eneste documento realiza un análisis y una búsqueda de resultados, en donde se muestra el caso incluido, la evidencia relevante, los comentarios del investigador, favoritos, imágenes recuperadas, criterios de búsqueda y tiempo en el que se realizaron las búsquedas.

Visualizador Integrado de imágenes con Galería. EnCase ofrece una vista completamente integrada que localiza automáticamente, extrae y despliega muchos archivos de imágenes como .gif y .jpg del disco. Seleccionando la "Vista de Galería" se despliega muchos formatos de imágenes conocidas, incluyendo imágenes eliminadas, en el caso de una vista pequeña. El examinador puede después escoger las imágenes relevantes al caso e inmediatamente integrar todas las imágenes en el reporte de EnCase. No es necesario ver los archivos gráficos usando software de terceros, a menos que el formato de archivo no sea muy conocido y todavía no sea soportado por EnCase.

EnCase es un software costoso, y en Estados Unidos los costos se dividen así:

•Gobierno yEducación US$1,995

Sector Privado US$2,495

5.2.7 FBI, by Nuix Pty Ltd

La empresa NuixdesarrollóFBI [15]con la asistencia de cuatro grandes agencias gubernamentales de U.S.A. Se desarrolla desde el año 2000 y sus clientes incluyen departamentos de gobierno, agencias de regulación, policía y cuerpos anticorrupción, bancos, y un número creciente de empresas einstituciones australianas.

Algunas aplicaciones de FBI incluyen:

Búsqueda rápida de material inapropiado

Identificación de filtraciones no autorizadas de documentos

Recopilación de información para investigaciones de fraude

Investigaciones de textosen Chino, Coreano, Árabe y Japonés

Auditorias de alto riesgo de empleados

Formatos de datos de entrada soportados

Formatos de almacenamiento de emails:

EDB,STM (Microsoft Exchange)

PST,OST (Microsoft Outlook)

MSG (Microsoft Outlook – ficheros con un solo correo)

NSF (Lotus Notes / Domino)

DBX,MBX (Microsoft Outlook Express)

MBOX (Estándar)

EML (Estándar, un email por archivo)

EMLX (Apple Mac OS X Mail.app)

BOX (Foxmail)

Hotmail y Yahoo! Mail HTML (extraídos de la caché del explorador)

Protocolos de servidores de email:

IMAP

POP

Novell GroupWise (vía IMAP como una "aplicación de confianza")

Formatos de imagen de disco:

E01 (EnCase)

Imágenes en bruto “dd” en un fichero individual

Tipos de sistemas de ficheros:

NTFS (Microsoft Windows NT)

FAT32 (MS-DOS, Microsoft Windows)

Ext2 (Linux)

Formatos de documentos:

HTML

Texto plano

PDF

DOC,DOT (Microsoft Word)

XLS,XLT (Microsoft Excel)

PPT,POT,PPS (Microsoft PowerPoint)

RTF

WPS,WKS,XLR (Microsoft Works)

WPD (Corel WordPerfect)

CPR,SHW (Presentaciones Corel, Corel SlideShow)

WK4 (Lotus 1-2-3) *

Formatos de imágenes:

PNG (Portable Network Graphics)

JPEG (Joint Photographic Experts Group)

TIFF (Tagged Image File Format)

GIF (Graphics Interchange Format)

BMP (Windows bitmap)

PBM,PPM,PGM (Portable bitmaps, pixelmaps, greymaps)

RAW (Imágenes en bruto de cámaras digitales)

WBMP (Wireless bitmaps)

Formatos de archivos comprimidos:

ZIP

GZIP

Otros formatos a comentar:

Caché del explorador Internet Explorer

Caché del explorador MozillaCaracterísticas de Búsqueda

La sintaxis te búsqueda soporta:

Consultas con comodines

Consultas difusas

Operadores booleanos (AND, OR, NOT)

Consultas de frases

Consultas de proximidad

Consultas de campos específicos de metadatos

Los filtros disponibles para las búsquedas son:

Tipo de fichero (tipo MIME)

comentarios

clasificaciones

fecha de comunicación

listas de palabras

Formatos de salida soportados

Los informes pueden ser exportados en los siguientes formatos:

XHTML

PDF

TIFF

CSV

Integración con otros sistemas de gestión de evidencias:

- Ringtail CaseBook

Los gráficos pueden exportarse a los siguientes formatos:

SVG

PNG

5.2.8 Forensic Toolkit (FTK), de AccessData

AccessData Forensic Toolkit®(FTK™) [16] ofrece la posibilidad de realizar un análisis forense completo. Proporciona poderosas búsquedas y filtrados de ficheros, permitiendo ordenar miles de ficheros para encontrar más rápidamente la evidencia. FTK está reconocido como la herramienta líder en el análisis de emails.

Características:

Fácil de usar

Visionado de 270 formatos de fichero diferentes.

FTK Explorer permite navegar a través de los ficheros de una imagen adquirida.

Genera logs e informes.

Compatible con Password Recovery ToolkitTM y Distributed Network Attack®.

Búsqueda avanzada

El indexado de textos completos de dtSearch® proporciona resultados de búsqueda instantáneos.

Búsquedas avanzadas para imágenes JPEG y texto de Internet.

Localiza patrones de binarios usando Live Search.

Recupera automáticamente ficheros y particiones borradas.

Ficheros soportados y Formatos de Adquisición

Formatos de fichero: NTFS, NTFS comprimido, FAT 12/16/32, y Linux ext2/ext3.

Formatos de imagen adquirida: Encase, SMART, Snapback, Safeback (no incluye la version 3), y Linux DD.

Análisis de Emails y ficheros Zip

Soporta: Outlook, Outlook Express, AOL, Netscape, Yahoo, Earthlink, Eudora, Hotmail, y correo MSN.

Visionado, búsqueda, impresión y exportación de mensajes de email y sus adjuntos.

Recupera emails borrados o parcialmente borrados.

Automáticamente extrae datos desde ficheros comprimidos PKZIP, WinZip, WinRAR, GZIP, y TAR.

Known File Filter™(KFF™) (Filtro de ficheros conocidos)

Identifica y marca ficheros de programas y sistemas operativos estándar.

Identifica y marca pornografía infantil conocida y otros ficheros con evidencias potenciales.

Incluye las bases de datos de hashes conocidos: NIST y Hashkeeper

Registry Viewer™(Visor del registro)

Accede a datos protegidos

Visionado de ficheros de registro independientes

Generación de informes

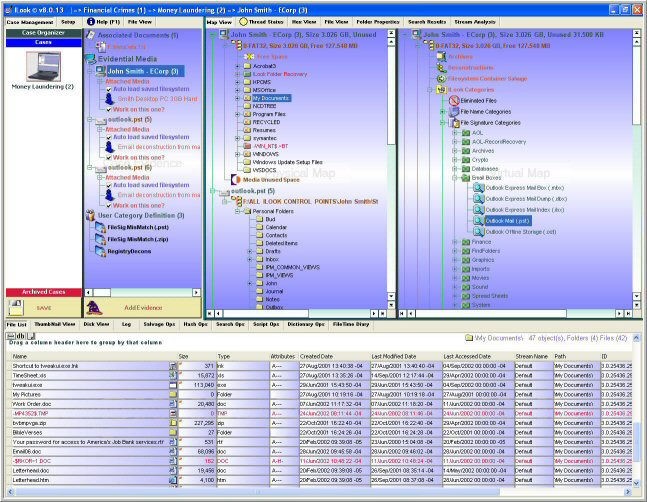

5.2.9 ILook Investigator,

Realizado por Elliot Spencer y el U.S. Dept of Treasury, Internal Revenue Service - Criminal Investigation (IRS)

Ilook [17] es una herramienta forense multihilo, compatible con Unicode, diseñada para analizar una imagen de un sistema de ficheros. Funciona en las siguientes plataformas de 32 bits: Win2K o WinXP, y la siguiente de 64 bits: Windows Server 2003 64bit. Puede usarse también para examinarimágenes obtenidas desde otras herramientas de adquisición de imágenes que producen una imagen en bruto (raw).

El hardware recomendado para la versión actual,ILookv8, es un procesador Pentium 4 a 2Ghz con 1GB de RAM. ILookv8 contiene una ayuda Online que está disponible una vez instalado.

Características de ILook v8

1.Adquisición de la imagen de un sistema de ficheros.

2.Identificación y soporte para los siguientes sistemas de ficheros: FAT12, FAT16,

FAT32, FAT32x, VFAT, NTFS, HFS, HFS+, Ext2FS, Ext3FS, SysV AFS, SysV EAFS, SysV HTFS, CDFS, Netware NWFS, Reiser FS, ISO9660

3.Una interfaz tipo Explorer que permite al investigador el visionado y navegación a través del sistema de ficheros.

4.Posibilidad de extracción granular que permite extraer un fichero o una parte del mismo desde una imagen.

5.Motor de búsqueda de expresiones regulares.

7.Visionadode ficheros en múltiples formatos.

8.Generador de diccionarios de passwords.

9.Visor hexadecimal.

Posibilidad de recuperación de ficheros.

Rutinas de verificación de hashes.

12.Recuperación de directorios huérfanos FAT.

14.Características de Etiquetado y Categorización de datos.

15.Posibilidad de hacer informes.

16.Características de gestión de casos y evidencias, y manejo de elementos multievidencia.

17.Funciones para el tratamiento de la caché de Internety bandejas de correo.

18.Características de investigación directamente en los dispositivos.

20.Funciones de filtrado y eliminación de ficheros.

21.Una base de datos de resultados de búsqueda almacena los resultados de todas las búsquedas hechas en un caso.

22.La vista de Mapa de bits de un volumen permite un visionado general de la capa física de cualquier volumen seleccionado..

23.Métodos sofisticados de automatización de procesos.

24.Acceso completo a la arquitectura DotNet de Microsoft's, y los compiladores C# y VB.Net.

26.Detecciones de ficheros protegidos para los tipos de ficheros comúnmente protegidos por password.

27.Carpetas virtuales de categorización de datos.

28.Visor integrado de thumbnails.

29.Diario FileTime.

30.Análisis de un stream de datos.

Bases de datos de Hash soportadas

ILookv8 usa la Hashkeeper Database diseñada y mantenida por el U.S. DOJ National Drug Intelligence Center (NDIC)http://www.usdoj.gov/ndic/about.htm

ILookv8 usa el National Institute of Standards and Technogy (NIST), National Software Reference Library (NSRL)http://www.nsrl.nist.gov/downloads.htm.

5.2.10 Safeback de NTI & Armor Forensics

SafeBack [18] – Usos Primarios:

Usado para crear copias de respaldo de discos duros en sistemas basados en

Intel.

Usado para recuperar imágenes de tipo SafeBack en otra unidad de disco duro de igual o mayor capacidad.

Usado como una herramienta de conservación de evidencias.

Usado como herramienta de inteligencia en agencias militares..

SafeBack – Características del programa y Beneficios:

Basado en MS-DOSpor facilidad de operación, velocidad y para eliminar problemas creados por Windows concerniente a la alteración potencial de datos.

Incorpora dos implementaciones separadas del algoritmo testado por el NIST, SHA256, para asegurar la integridad de todos los datos contenidos en el dispositivo de almacenamiento a usar.

Proporciona un seguimiento deauditoria del proceso de adquisición de imágenes para documentar evidencias. Por defecto se muestra un valor hash SHA256 para cada imagen extraída que puede ser comparado con el original.

Copia con precisión todas las áreas del disco duro.

Soporta otrosdiscos duros no-DOS y no-Windows, por ejemplo UNIX, siempre que esté en un sistema basado en Intel.

Permite extraer imágenes de un disco duro a través del puerto de la impresora.

Permite duplicar un disco duro en otro de modo directo.

Los archivos imagen de tipo SafeBack pueden ser almacenado en un fichero grande o en ficheros separados de tamaño fijo. Esta característica es útil a la hora de hacer copias en CDs o DVDs.

Permite realizar copias lógicas o físicas a elección del usuario.

Copia y recuperamúltiples particiones conteniendo uno o más sistemas operativos.

Se usan combinaciones matemáticas del algoritmo CRC para garantizar la precisión de la copia, por ejemplo, el RSA MD5.

Escribe en unidades SCSI de cintas backup o en discos duros.

La versión actual de SafeBack comprime las secciones no usadas o no formateadas del disco duro para incrementar la velocidad del proceso y ahorrar espacio de almacenamiento en el archivo imagen SafeBack.

5.2.11 X-Ways Forensics, de X-Ways AG

X-Ways Forensics [19] es un entorno de trabajo avanzado para examinadores forenses. Funciona bajo Windows 98/Me/2000/XP/2003 (la funcionalidad completa solo es soportada bajo Windows 2000/XP/2003). Está estrechamente integrada con la herramienta WinHex y puede comprarse como una licencia forense para WinHex. XWays Forensics abarca todas las características conocidas de WinHex, que son:

Clonado y extracción de imágenes con X-Ways Replica

Examen de la estructura de directorios almacenada en archivos imagenen bruto

Soporte nativo para FAT, NTFS, Ext2/3, CDFS, UDF

Interpretación integrada de sistemas RAID 0 y RAID 5, y discos dinámicos.

Visionado y volcado de la memoria RAM y de la memoria virtual de los procesos en ejecución.

Varias técnicas de recuperación de datos y ficheros.

Borrado seguro de discos duros para producir medios estériles desde el punto de vista forense.

Recopilación del Slack Space de los ficheros, del espacio libre, el espacio entre particiones y texto genérico de unidades de disco o imágenes.

Fácil detección y acceso al Alternate Data Streams (ADS) del sistema de ficheros NTFS.

Cálculo en masa del hash de ficheros (CRC32, MD5, SHA-1, SHA-256, ...)

No depende exclusivamente de MD5 debido a que produce colisiones.

Motor de búsqueda para realizar varias búsquedas lógicas y/o físicas al mismo tiempo.

Favoritos/anotaciones

Y además las características que aporta X-Ways:

Soporte para sistemas de fichero HFS, HFS+, ReiserFS, Reiser4, UFS, UFS2

Vista de galería de imágenes

Vista de calendario

Vista previa con visores integrados de más de 400 tipos.

Protección contra escritura para asegurar la autenticidad de los datos.

Gestión completa de casos

Actividad de logging automática

Informes automatizados que pueden importarse a varios formatos

Habilidad para asociar comentarios sobre ficheros para incluirlos en el informe o para filtrarlos

Habilidad para etiquetar ficheros y añadirlos a tablas resumen de elementos notables

Árbol de directorios a la izquierda, con la capacidad de explorar y etiquetar directorios incluyendo todos sus subdirectorios. También se ven los ficheros y directorios borrados.

Filtros dinámicos basados en tipos de ficheros conocidos, Categoría de hash, marcas de tiempo, tamaño, comentarios, etc.

Identificación automática de documentos encriptados MS Office y PDF

Encuentra imágenes embebidas dentro de documentos, por ejemplo de MS Word, PDF o PowerPoint automáticamente

Visor interno del registro de Windows

Detección del color de la piel en una imagen. Por ejemplo, en una vista de galería ordenada por el porcentaje de color de piel se pueden encontrar más fácilmente pornografía infantil

Detección de Host-Protected Areas (HPA), conocidas como áreas protegidasATA

Capacidad para importar los conjuntos de hashses NSRL RDS 2.x, HashKeeper, y ILook para buscar ficheros conocidos.

Permite crear un conjunto propio de hashes.

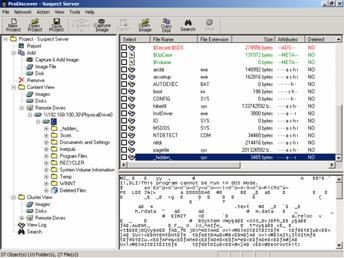

5.2.12 Prodiscover, de Techpathways

ProDiscover**®**Forensics[20] es una herramienta de seguridad en computadores que permite encontrar datos en un disco protegiendo la evidencia y crear informes de calidad usados en procedimientos legales.

Características y Beneficios:

Crea una copia Bit a Bit del disco a analizar, incluyendo las secciones HPA.

Busca en ficheros o discos enteros, incluyendo el Slack Space, la sección HPA y los ADS de los sistemas NTFS.

Vista previa de todos los ficheros, incluyendo los borrados y los ocultos y sus metadatos.

Mantiene la compatibilidad entre herramientas leyendo y escribiendo las imágenes forenses en el formato “dd” de UNIX.

Examina y realiza referencias cruzadas a los datos a nivel de fichero o cluster para asegurar que nada está oculto, incluso en el Slack Space.

Genera y almacena automáticamente los valores hash MD5, SHA1 o SHA256 para probar la integridad de los datos.

Utiliza bases de datos de hashes definidas por el usuario o la del National Drug Intelligence Center Hashkeeper para identificar ficheros positivamente.

Examina los sistemas de ficheros FAT12, FAT16, FAT 32 y todos los NTFS, incluyendo Dynamic Disk y Software RAID.

Examina el sistema de ficheros Sun Solaris UFS y el Linux ext2 / ext3.

Visor integrado de thumbnailsy visor de registro.

Extrae el histórico de Internet.

Utiliza scripts de Perl para automatizar tareas de investigación.

Extrae información EXIF de ficheros JPEG para identificar a los creadores del fichero.

Generación automática de informes en formatoXML.

Herramientas de código abierto

5.2.13 AFFLIB

Es una librería para trabajar con imágenes de disco. Actualmente AFFLIB soporta imágenes en los formatos: dd, AFF, AFD y EnCase.

La Librería AFF viene con las siguientes utilidades:

Aconvert- Convierte una o más imágenes dd a formato AFF.

Acompare- Compara un fichero dd con sus ficheros AFF.

Ainfo - Informa sobre un fichero AFF, incluyendo todos los segmentos y sus contenidos. Valida códigos MD5 Y SHA1.

Acat- Copia un fichero AFF a un fichero dd (o a la salida estándar)

5.2.14 Autopsy

•Descripción

El Autopsy Forensic Browser [21]es una interfaz gráfica para la herramienta de análisis digital The Sleuth Kit. Ambos pueden analizar sistemas de ficheros Windows y UNIX (NTFS, FAT, UFS1/2, Ext2/3).

The Sleuth Kit y Autopsy son de Código Abierto y funcionan sobre plataformas UNIX. Ya que Autopsy está basado en HTML, podemos conectarnos al servidor Autopsy desde cualquier plataforma usando un navegador HTML. Proporciona una interfaz de tipo gestor de ficheros y muestra detalles sobre datos borrados y estructuras de sistema de ficheros.

•Modos de Análisis

Undead analysis(análisis post-mortem) ocurre cuando un sistema de análisis dedicado se usa para examinar los datos de un sistema sospechoso. En este caso, Autopsy y The Sleuth Kit se ejecutan en un entorno controlado, normalmente en un laboratorio. Autopsy y T.S.K. soportan los formatos dd, AFF y Expert Witness.

Unlive analysis(análisis en vivo) ocurre cuando el sistema sospechoso está siendo analizado mientras está en ejecución. En este caso, Autopsy y The Sleuth Kit se ejecutan desde un CD en un entorno no fiable. Esto se usa frecuentemente durante una respuesta a un incidente mientras el incidente está siendo confirmado. Después de confirmarlo. Después de confirmarlo, el sistema puede ser adquirido y realizarse posteriormente und**ead análisis**.

•Técnicas de búsqueda de evidencias

Listado de Ficheros: Analiza los ficheros y directorios incluyendo los nombres de ficheros borrados y ficheros con nombres basados en Unicode.

Contenido del fichero: El contenido de los ficheros puedeverse en formato raw (en bruto), en ASCII o en hexadecimal. Cuando se interpretan los datos Autopsy los limpia para evitar daños en el sistema local de análisis. Autopsy no requiere ningún lenguaje de scripts por parte del cliente.

Bases de datos de Hashes: Busca ficheros conocidos/desconocidos comparando su valor hash con una base de datos con hashes verificados. Autopsy usa el NIST National Software Reference Library (NSRL) y bases de datos creadas por el usuario

Ordenación por ti**po de fichero**: Ordena los ficheros basándose en su estructura interna para identificar tipos de ficheros conocidos. Autopsy puede también extraer solamente las imágenes gráficas (incluyendo thumbnails). La extensión del fichero se comparará también con eltipo de fichero para verificar si coincide con el que describe su estructura interna (alguien ha cambiado la extensión del fichero a propósito)

Línea de tiempo de la actividad de los ficheros: En algunos casos, teniendo una línea de tiempo de la actividadde los ficheros, puede ayudar a identificar áreas de un sistema de ficheros que pueden contener evidencias. Autopsy permite crear líneas de tiempo que contienen entradas para los tiempos de Modificado, Accedido o Cambiado (MAC) de los ficheros, borrados yno borrados.

Búsqueda de palabras: Se buscan cadenas de caracteres en el sistema de ficheros usando cadenas ASCII y expresiones regulares. Las búsquedas pueden realizarse en el sistema de ficheros completo o solo en el espacio libre. Se puede crear un fichero índice para búsquedas más rápidas.

Análisis de MetaDatos: Las estructuras de metadatos contienen los detalles sobre los ficheros y directorios. Autopsy permite ver los detalles de cualquier estructura de metadatos en el sistema de ficheros. Esto esútil para recuperar contenidos borrados. Autopsy buscará los directorios para identificar la ruta completa que tiene asignada la estructura.

Análisis de Unidades de Datos: Las Unidades de Datos es donde se almacena el contenido de fichero (bloques, clusters, etc.). Autopsy permite ver los contenidos en una variedad de formatos, incluyendo ASCII, hexadecimal y en cadenas. Además se pueden buscar estructuras de metadatos que tengan asignadas ciertas unidades de datos.

Detalles de Imagen: Pueden verse los detalles de una imagen, incluyendo un esquema de la estructura y tiempos de actividad. Este modo proporciona información que es útil durante la recuperación de datos.

•Gestión de casos

Gestor de casos: Las investigaciones están organizadas en “casos”, que pueden contener uno o más “hosts”. Cada host está configurado para tener su propia zona horaria y reloj, de modo que el tiempo muestra como lo veía el usuario original. Cada host puede contener una o más imágenes de sistemas de ficheros a analizar.

Secu**enciador de eventos**: Eventos basados en el tiempo pueden añadirse desde la actividad de los ficheros o desde logs de IDS o firewall. Autopsy ordena los eventos de modo que la secuencia de eventos puede determinarse más fácilmente.

Notas: Las notas puedenguardarse basadas en el host o en el investigador. Esto permite hacer notas rápidamente sobre ficheros y estructuras. Todas las notas se almacenan en formato ASCII.

Integridad de la Imagen: Es crucial el asegurar que los ficheros no han sido modificadosdurante el análisis. Autopsy, por defecto, generará un valor MD5 para todos los ficheros que se importen o creados. La integridad de cualquier fichero usa se puede validar en cualquier momento.

Informe: Autopsy puede crear informes ASCII para los ficheros y otras estructuras del sistema.

Logging: Se crean logs de auditoria a nivel de caso, host e investigador, de modo que podemos recordar nuestras acciones. Se anotan también los comandos exactos de Sleuth Kit que son ejecutados.

Diseño Abierto: El código de Autopsy es código abierto y todos los ficheros que usa están en formato raw (en bruto). Todos los ficheros de configuración están en texto ASCII y los casos se organizan en directorios. Esto hace fácil exportar datos y archivarlos. Esto además no restringe al investigador para usar otras herramientas que pueden resolver el problema específico más apropiadamente.

Modelo Cliente Servidor: Autopsy está basado en HTML y por tanto no es necesario estar en el mismo sistema en el que están las imágenes a analizar. Esto permite a múltiples investigadores a usar el mismo servidor y conectarse desde sus ordenadores personales.

Autopsy está escrito en Perl y funciona en las mismas plataformas de UNIX que The Sleuth Kit:

Linux

Mac OS X

Open & FreeBSD

Solaris

5.2.15 FOREMOST

Foremost [22] es un programa de consola para recuperar ficheros basándose en:

Su cabecera: Los datos al inicio de un fichero

Su cola: Los datos al final de un fichero

Sus estructuras de datos internas

Este proceso se denomina comúnmente como Data Carving. Foremost puede trabajar sobre archivos imagen, como los generados por dd, Safeback, Encase, etc. o directamente sobre una unidad. Se pueden especificar las cabeceras y colas en un ficheros de configuración o usar opciones de línea de comandos para especificar tipos de ficheros integrados. Estos tipos de datos conocidos buscan las estructuras de un formato especificado permitiendo una recuperación más fiable y rápida:

Desarrollado originalmente por laAir Force Office of Special Investigations y The Center for Information Systems Security Studies and Research de los Estados Unidos, foremost fue abierto al público. Inicialmente fue diseñado para imitar la funcionalidad de “CarvThis”, un programa de MS-DOS escrito por el Defense Computer Forensics Lab en 1999.

FORMATOS CONOCIDOS

jpg, gif, png, bmp, avi, mpg, exe, rar, wav, riff, wmv, mov, pdf, ole (incluye PowerPoint, Word, Excel, Access, y Star-Writer), doc (más eficiente que_ole_para buscar documentos de Word), zip (incluye los ficheros .jar y OpenOffice), htm, cpp

FICHERO DE CONFIGURACIÓN

El fichero de configuración se usa para controlar los tipos de ficheros que busca foremost. Se incluye una configuración simple de fichero, foremost.conf. Para cada tipo de fichero, el fichero de configuración debe describir su extensión, si la cabecera y la cola son sensibles a las mayúsculas, el tamaño máximo del fichero, la cabecera y por último la cola, que es opcional.

Cada línea que comience por una almohadilla “#” se consideran comentarios, por lo que basta con colocar una delante de cada tipo de fichero que no queramos que aparezca en el resultado.

Las cabeceras y las colas se decodifican antes de usarse. Para especificar valores en hexadecimal (\x[0-f][0-f]) o en octal ([1-9][1-9][1-9]). Los espacios se representan por

\s.

Ejemplo: “\x4F\123\I\sCCI” se decodifica a “OSI CCI”

# ficheros GIF y JPG (muy comunes)

#

# extensión mayúsculas max-tam cabeceracola (opcional)

| gif | y | 155000 | \x47\x49\x46\x38\x37\x61 | \x00\x3b | |

|---|---|---|---|---|---|

| gif | y | 155000 | \x47\x49\x46\x38\x39\x61 | \x00\x00\x3b | |

| jpg | y | 200000 | \xff\xd8\xff | \xff\xd9 |

EJEMPLOS

Ejecutar el caso por defecto

foremost imagen.dd

Generar un fichero de auditoria y mostrar los resultados por pantallaforemost -av imagen.dd

Buscar todos los tipos de fichero definidos

foremost -t all -i imagen.dd

Buscar ficheros gif y pdf

foremost -t gif,pdf -i imagen.dd

Buscar ficheros jpeg saltando los 100 primeros bloques de la imagenforemost -s 100 -t jpg -i imagen.dd

5.2.16 FTimes

FTimes [23] es una herramienta de recolección de evidencias. El primer propósito de FTimes es recopilar y desarrollar información topográfica y atributos sobre directorios y ficheros especificados para contribuir en un análisis forense o una intrusión.

FTimes es una herramienta ligera en el sentido que no necesita ser instalada en un sistema dado para trabajar sobre el. Cabe en un disquete y proporciona solamente una interfaz de línea de comandos.

FTimes se diseñó para almacenar 4 tipos de información enficheros log: ficheros de configuración, indicadores de progreso, métricas y errores. La salida producida es de tipo texto delimitado y por tanto es fácilmente asimilada por una variedad de herramientas.

FTimes básicamente implementa dos capacidades generales: topografía de fichero y búsqueda de cadenas. La topografía de fichero es el proceso de mapear atributos clave de directorios sobre un sistema de ficheros. La búsqueda de cadenas es el proceso de ahondamiento en los directorios y ficheros de un sistema de ficheros dado, para buscar una secuencia específica de bytes. Respectivamente, esto se refiere al modo “map” y al modo “dig”.

FTimes soporta dos entornos operativos:

Estación Individual: El operador usa FTimes para hacer cosas como examinar evidencias (por ej: una imagen de disco de un sistema comprometido), busca ficheros con atributos específicos, verifica la integridad, etc.

Cliente-Servidor: El operador puede gestionar varias estaciones a la vez desde un Servidor de Integridad de manera segura y autenticada. Un Servidor de Integridad es un sistema blindado que maneja FTimes, GET, PING y peticiones PUT HTTP/S.

FTimes ha sido escrito en lenguaje C y portado a muchos SSOO populares como AIX, BSDi, FreeBSD, HP-UX, Linux, Solaris, y Windows 98/ME/NT/2K/XP. FTimes no requiere intérpretes ni máquinas virtuales.

FTimes detecta y procesa losAlternate Data Streams (ADS)cuando se ejecuta en sistemas Windows NT/2K/XP. Esto es útil en el caso que se haya usado el ADS para esconder herramientas y/o información.

5.2.17 Gfzip

Generic Forensic Zip [24] es un conjunto de herramientas y librerías para la creación y acceso aleatorio de ficheros forenses comprimidos. Estos ficheros que usan un formato abierto (gfzip), permiten que una imagen de disco “dd” sea almacenada de forma comprimida y que sea accesible aleatoriamente mediante la libreríalibgfz. Una segunda librería,libgfzcreateestá disponible para la creación de ficheros gfz desde programas usados para adquirir datos de imágenes de disco. Finalmente el proyecto incluye un conjunto de herramientas básicas de líneas de comandos para la creación y verificación de ficheros gfzip y para restaurar imágenes dd desde ficheros gfz.

Junto con la compresión, los ficheros gfzip son seguros para el uso forense ya que se usan certificados x509 y firmas multi-nivel (sha256). El certificado x509 se usa para marcar dentro del fichero gfz con la información de la persona que adquirió la imagen.

5.2.18 Gpart

Gpart [25] es una herramienta que trata de adivinar la tabla primaria de la partición de un disco duro de tipo PC en caso de que la tabla primaria de la partición en el sector 0 esté dañada,incorrecta o suprimida. La tabla supuesta o adivinada debe escribirse a un fichero o dispositivo. Los sistemas de ficheros o tipos de particiones soportados son:

DOS/Windows FAT (FAT 12/16/32)

Linux ext2

Particiones Linux Swap, versiones 0 y 1 (Linux >= v2.2.X)

OS/2 HPFS

Windows NT/2000 FS

*BSD disklabels

Solaris/x86 disklabels

Minix FS

Reiser FS

Modelo de volumen físico Linux LVM (LVM de Heinz Mauelshagen)

SGI XFS sobre Linux

Sistema de ficheros BeOS

Sistema de ficheros QNX 4.x

5.2.19 Magic Rescue

Magic Rescue [26] escanea un dispositivo de bloques en busca de tipos de ficheros que pueda recuperar y llama a un programa externo que los extrae. Busca “bytes mágicos” en los contenidos de los ficheros, de modo que puede usarse como utilidad de recuperación de ficheros borrados o para recuperar una unidad o partición corruptas. Trabaja sobre cualquier sistema de ficheros, aunque en los sistemas de ficheros muy fragmentados solamente puede recuperar el primer trozo de cada fichero.

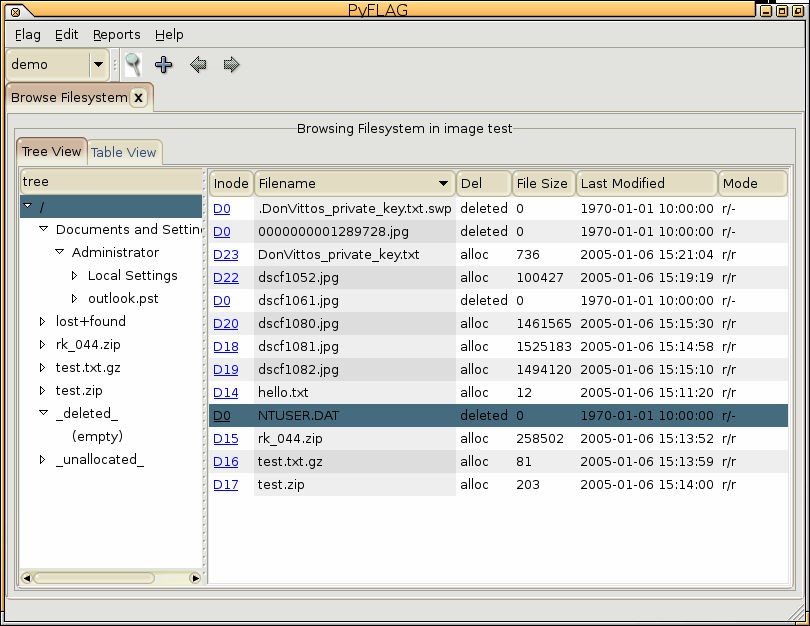

5.2.20 PyFlag

FLAG (Forensic and Log Analysis GUI) fue diseñado para simplificar el proceso de análisis de ficheros log y en investigaciones forenses. Comenzó como un proyecto en el Departamento Australiano de Defensa y más tarde se publicó. A menudo, cuando se investiga un caso grande, se necesita analizar y correlacionar una gran cantidad de datos. PyFlag [27] usa una base de datos como programa de respaldo para asistir en la gestión de grandes volúmenes de datos.

PyFLAG tiene una interfaz basada en Web, y está preparado para desplegarse en un servidor central y ser usado por varios usuarios al mismo tiempo. Los datos se almacenan en casos que mantienen la información separada.

•Visión General

La arquitectura general de PyFlag se muestra a continuación:

Estos son los componentes principales de PyFlag:

IO SourcesLos datos forenses a menudo están en una variedad de formatos. Esta es una abstracción que permite a PyFlag gestionar varios tipos de archivos imágenes usando diferentes drivers para presentar una visión de los datos lógica y consistente.

The FileSystem Loader: Cada imagen puede contener una variedad de sistemas de ficheros diferentes. Este es un driver que permite a PyFlag soportar diferentes formatos de sistemas de ficheros. Este driver es responsable de cargar el VFS inicialmente con un listado de ficheros encontrados en la imagen a investigar.

The Virtual File SystemPyFlag usa la idea original de Unix de que “todo es un fichero”. El VFS es la presentación principal al usuario. No tiene que existir necesariamente en la imagen, pero representa información que ha sido deducida sobre el sistema de ficheros.

ScannersEl escaneo es un proceso que pasa todos los ficheros de un cierto directorio a través de uno o más escaners. Un Scanner es un componente que estudia los ficheros que están siendo escaneados y recoge información sobre esos ficheros según ciertos requisitos definidos por el usuario.

The GUI and table widgetLa interfaz gráfica proporcionaun mecanismo para examinar los resultados de los escaners y navegar por el VFS. Un Informe es un conjunto limitado de funcionalidades que proporcionan acceso a datos especializados recopilados por los escaners.

Scripting and automationA menudo desearemos poder automatizar algunas tareas de modo que las hagamos más eficientemente.

Network Forensics: Varios módulos destinados a capturar información de la red y procesarla.

5.2.21 Scalpel

Scalpel [28] es un recuperador de ficheros que lee una base de datos de definiciones de cabeceras y colas correspondientes a cada tipo de fichero, y a continuación extrae los ficheros que coincidan de un conjunto de ficheros imagen o ficheros de dispositivo. Scalpel es independiente del sistema de ficheros y recuperará ficheros de particiones FATx, NTFS, ext2/3 o particiones RAW.

Scalpel es el resultado de reescribir completamente el código de Foremost 0.69, otro recuperador de ficheros, para aumentar el rendimiento y disminuir el uso de memoria, aunque su sintaxis es muy parecida.

5.2.22 Scrounge-Ntfs

Scrounge-Ntfs [29]es una herramienta de línea de comandos que permite la recuperación de datos de particiones NTFS corruptas. Lee cada bloque del disco duro y recupera un árbol del sistema de ficheros reconstruido en otra partición.

Aunque este software se ha usado en multitud de casos, no está probado a fondo y presenta las siguientes limitaciones:

Muy lento en unidades extremadamente fragmentadas.

No soporta ficheros comprimidos o encriptados.

No está implementada la búsqueda de particiones.

5.2.23 The Sleuth Kit

Esta es una colección de herramientas de análisis forense de sistemas de ficheros para sistemas UNIX y Windows. Las herramientas permiten al investigador ver los datos borrados y las estructuras de bajo nivel en el sistema de ficheros.

Diseño: The Sleuth Kit [20] esta basado en el diseño original The Coroner’s Toolkit (TCT) y contiene muchas herramientas de línea de comandos destinadas a hacer un trabajo específico. Las herramientas están organizadas en las capas de un sistemade ficheros básico, y la primera letra de cada herramienta corresponde a la capa a la que pertenece.

En este sistema de ficheros básico hay cuatro capas:

Capa del sistema de ficheros: Esta capa contiene datos que describen la estructura del sistemade ficheros. Esto incluye fragmentos y tamaños de bloque, el número de estructuras de meta-datos, así como otra información general. Los datos en esta capa se almacenan en estructuras llamadas superbloques y el registro maestro de arranque. Todas las herramientas en esta capa comienzan con “fs”.

Capa de unidad de datos:Esta capa contiene las unidades de disco que son usadas para almacenar el contenido de los ficheros. En un sistema de ficheros Linux EXT3, esta capa contiene los bloques y fragmentos, yen NTFS contiene los clusters. En esta capa encontraremos trozos de un fichero que se encuentra distribuido por el disco. Todas las herramientas de esta capa comienzan con “d”.

Capa de meta-datos:Esta capa contiene las estructuras de meta-datos que describen un fichero. Estas estructuras contienen los punteros a las unidades de datos e información descriptiva como tiempos de acceso/modificación/borrado del fichero y permisos. Un sistema EXT3 usa inodos y estructuras, un sistema FAT usa estructuras de datos de entradas de directorio, y un NTFS usa entradas de la Tabla Maestra de Ficheros (Master File Table, MFT). Las estructuras en esta capa trabajan como guardianes del registro de los ficheros, ya que manejan todas las unidades de datos donde se almacena el contenido y guardan la información descriptiva. Todas las herramientas en esta capa comienzan con “i”.

Capa de Nombre de Fichero:Esta capa contiene las estructuras de nombre de fichero que permiten a los humanos interactuar con los ficheros. En muchos casos, la capa de meta-datos contiene la información descriptiva sobre los ficheros, pero ésta información viene dada en direcciones numéricas. La mayoría de los humanos le dan a los ficheros un nombre en lugar de una dirección numérica, por lo que esta capa enlaza los ficheros y directorios con su dirección de meta-datos.

El resto del nombre de la herramienta corresponde a la función que realiza en esa capa. Estas incluyen:

Herramientas que listan detalles sobre múltiples estructuras en una capa (acaban en “ls”).

Herramientas que listan detalles sobre una estructura específica en una capa (acaban en “stat”).

Herramientas que sirven de enlace entre capas (acaban en “find”).

Herramientas que muestran contenidos en una capa (acaban en “cat”).

Sintaxis:

Cada herramienta tiene un único conjunto de argumentos de línea de comandos, pero hay algunos principios básicos que aplican la mayoría de las herramientas:

Todos las herramientas de sistema de ficheros requieren que el tipo de sistema de ficheros sea especificado con la opción “-f”. Los tipos de sistemas de ficheros incluyen Linux-ext3, ntfs o fat32. Por ejemplo, un Linux EXT3FS debería tener “-f Linux-ext3”como argumento.

El nombre de la imagen es necesario en todos los comandos. Cuando se ejecutan en un sistema funcionando, se puede introducir el nombre de un dispositivo, como /dev/sda1.

5.2.24 The Coroner's Toolkit (TCT)

The Coroner's Toolkit (TCT) [31] es una colección de herramientas de línea de comandos que están orientadas a recopilar y analizar datos forenses en un sistema UNIX.

Algunos componentes notables de TCT son:

file: Decide el tipo de un fichero dado analizando su interior, sin mirar el nombre o la extensión.

grave-robber: Una utilidad para capturar información sobre i-nodos, para luego pueda ser procesada por el programa mactime del mismo toolkit.

icat: Copia un fichero dentro de una imagen a la salida estándar, dado su i-nodo.

ils: Lista la información de un i-nodo.

lastcomm: Muestra información detallada sobre los últimos comandos ejecutados en el sistema.

mactime: Crea una línea de tiempo ASCII de la actividad de un fichero. La entrada debe estar en el formato creado por grave-robber o ils.

md5: Calcula el valor hash MD5 de uno o varios ficheros.

pcat: Copia la memoria usada por un proceso a la salida estándar.

unrm y lazarus: Herramientas para la recuperación de archivos borrados (logs, RAM, swap,etc.). Estas aplicaciones identifican y recuperan la información oculta en los sectores del disco duro

memdump: este programa vuelca el contenido de la memoria del sistema a la salida estándar, saltando los agujeros en los mapas de memoria. La salida estáen formato raw (en bruto) y se puede enviar por la red para evitar que se cambie el contenido de la caché de memoria. Se puede usar netcat, stunnel o openssl según las necesidades del usuario.

5.2.25 Zeitline

Zeitline [32][33]: un editor de líneas de tiempo

En la informática forense, el área de recuperación de datos está bien cubierta con técnicas y herramientas apropiadas. Pero se ha hecho poco sobre como analizar y evaluar los datos. Solo algunas herramientas como “mactimes” o analizadores de logs son los que existen en la actualidad. Una comprensiva reconstrucción de eventos en un sistema que guarde marcas de tiempo, logs del sistema, logs de firewall y datos de aplicación, normalmente es realizada a mano por el investigador.

Esta herramienta proporciona una ayuda a la hora de procesar grandes cantidades de datos, con una interfaz gráfica cuyo elemento principal es el “evento”. Un evento consiste en un intervalo de tiempo en el que tuvo lugar, una fuenteque denote el origen del evento, y una descripción del evento. Un evento puede contener una lista de subeventos y puede ser parte de un super-evento que describa a varios. Por ejemplo, los eventos “access program gcc”, “access file x”, y “access file y” pueden englobarse dentro del super-evento “install rootkit z”.

Una interfaz gráfica permite al investigador gestionar los eventos. Los supereventos pueden crearse a partir de otros eventos seleccionados. Los eventos pueden moverse mediante “arrastrar y soltar” o directamente asignados a una jerarquía. La jerarquía de eventos se muestra con forma de árbol para tener una visión global o concreta según lo necesite el investigador.