5.8 ADQUISICIÓN DE IMAGENES

Basados en Unix

5.8.1 ewfacquire

[60] Se trata de una parte de la librería Libewf y permite crear ficheros imagen en los formatos de EnCase y FTK (EWF-E01). Además permite crear imágenes con el formato SMART (EWF-S01). Esta librería permite comprimir los datos y calcular sus valores de CRC y MD5 y almacenarlos en el fichero imagen. Posee además un sistema de recuperación de errores inteligente.

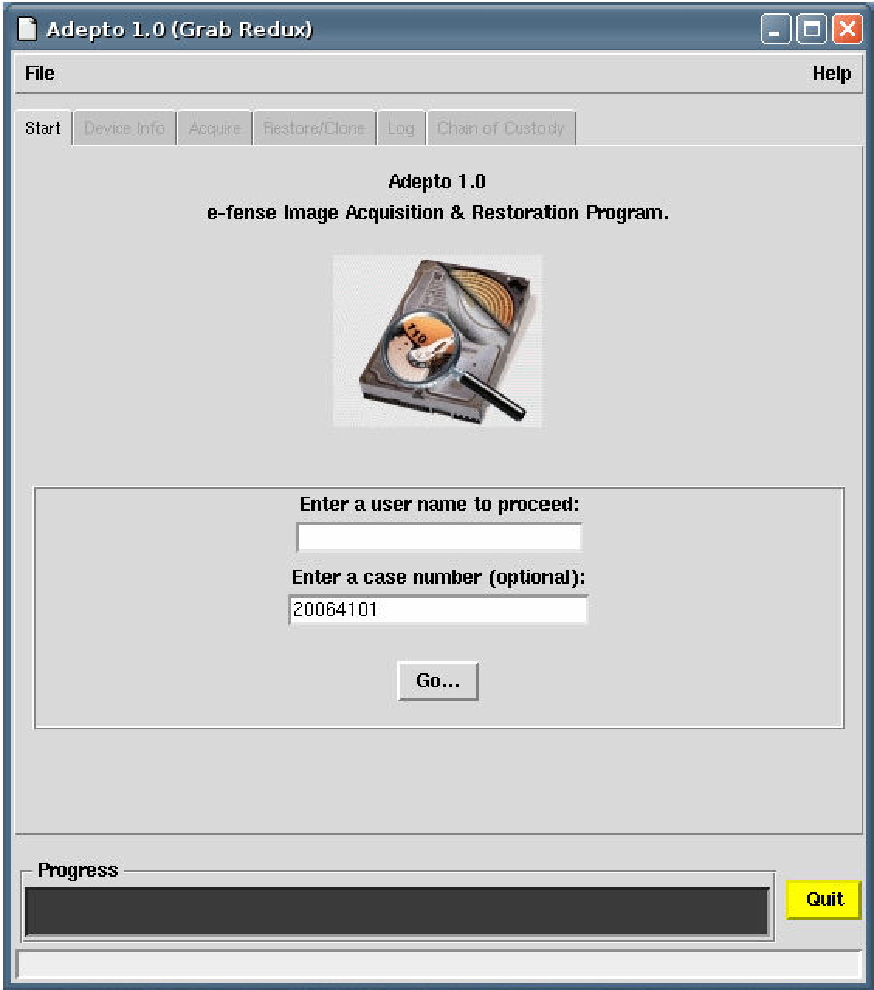

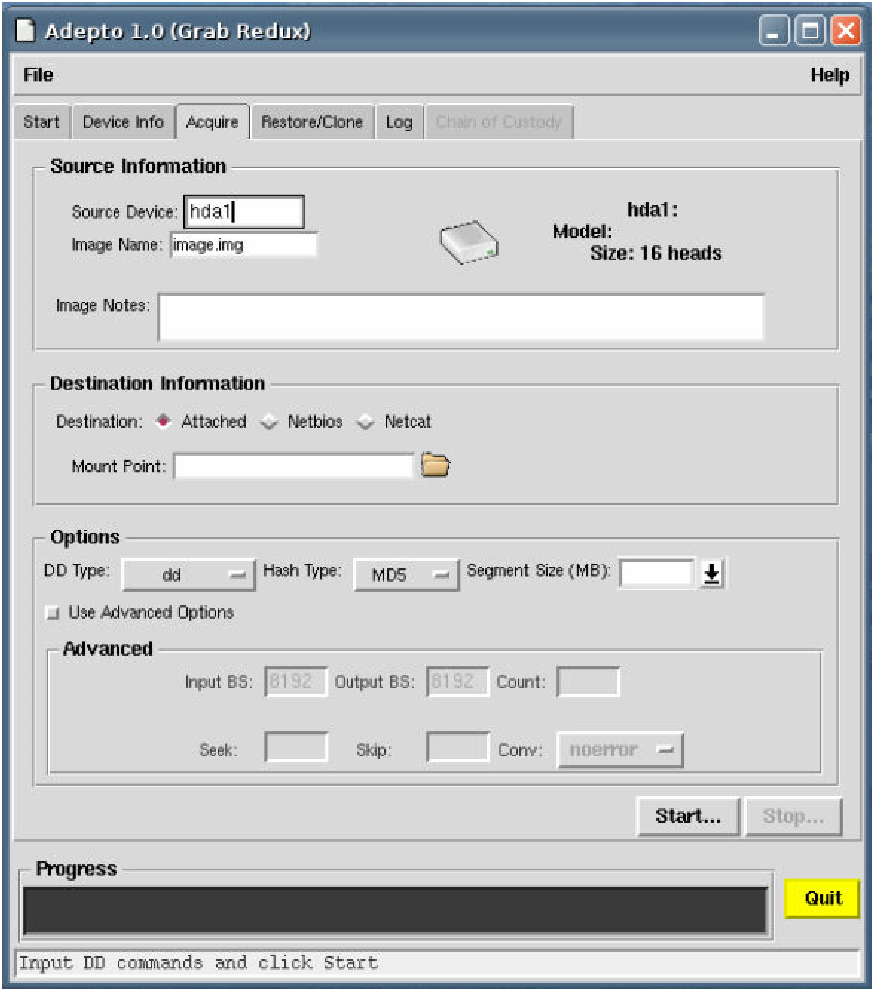

5.8.2 Adepto (Grab)

Adepto [61] es una interfaz gráfica para dd/dcfldd/sdd y fue diseñado para simplificar la creación de imágenes forenses y automatizar la cadena de custodia. Fue desarrollado para ejecutarse en el CD de análisis forense Helix.

Características:

Autodetección de unidades IDE y SCSI, CD-Roms y unidades de cinta.

Posibilidad de elegir entre dd, dcfldd o sdd

Verificación de imagen con MD5 o SHA1

Compresión/Descompresión de imágenes con gzip/gzip2

Extracción de imágenes a través de una red TCP/IPvia Netcat/Cryptcat, o SAMBA (NetBIOS)

Soporta unidades de cinta SCSI

Limpia unidades o particiones (llenándola con ceros)

Divide imágenes en múltiples segmentos

Logs detallados con fecha/hora y comandos usados.

5.8.3 aimage

Es una parte del sistema AFF y permite crear ficheros en formato Raw (en bruto),

AFF, AFD o AFM. Los formatos AFF y AFD pueden ser comprimidos o descomprimidos. Opcionalmente, se puede además calcular los valores MD5 o SHA-1 mientras se copian los datos.Posee una recuperación inteligente de errores de manera similar addrescue.

5.8.4 dcfldd

Es una versión de_dd_creada por el Digital Computer Forensics Laboratory. Dcfldd es contiene opciones adicionales forenses y de seguridad como el cálculo de valores hash MD5 o SHA1 “al vuelo”, es decir, mientras se extraen los datos, y un borrado seguro de discos más rápido.

En concreto, dcfldd tiene las siguientes características adicionales:

Cálculo de valores Hash “al vuelo”.

Se muestra el estado del proceso por la salida: cantidad de datos transmitida y tiempo restante.

Borrado seguro de disquetes: borrado rápido o con patrones conocidos.

Verificación de la imagen: Se puede verificar que la imagen es una copia exacta bit abit del dispositivo a copiar.

Verificación de borrado seguro: Se puede verificar que la superficie del disco solo contiene cero o el patrón introducido.

Salidas múltiples: se puede enfocar la salida a varios ficheros o discos al mismo tiempo.

Salidapartida: permite dividir el fichero de salida en varios ficheros con mayor configurabilidad que con el comandosplit.

Permite canalizar el fichero de salida y los datos de log hacia otros comandos (pipe - tubería), así como a otros ficheros.

5.8.5dd

El comando dd (duplicate disk) es una aplicación muy común de UNIX cuyo objetivo principal es la copia a bajo nivel (bit a bit) de un fichero Unix hacia otro fichero Unix, incluyendo ficheros raw (en bruto). Este comando es bastante útil para transferir datos desde un dispositivo/archivo hacia un dispositivo/archivo/etc. Dd tienen un conjunto de opciones de línea de comandos diferente al comando cp de Unix (para copiar ficheros). Además, una copia con el comando cp no copiaría los ficheros borrados uocultos, y tampoco copiaría el Slack Space (espacio sobrante a nivel de sector) de los ficheros.

La sintaxis básica del comando es la siguiente:

dd if=origen of=destino

dondeifsignifica "input file", es decir, lo que queremos copiar yofsignifica "output file", o sea, el archivo destino (donde se van a copiar los datos);origenydestinopueden ser dispositivos (lectora de CD, disquetera, etc.), archivos, etc.

Es diferente a la tradicional filosofía de UNIX de usar “-opción valor”. En lugar de eso utiliza “opción=valor”.

Un ejemplo de uso podría ser el siguiente:

Clonando Diskettes:

Primero insertamos el diskette origen y escribimos lo siguiente en una consola:

dd if=/dev/fd0 of=~/diskette.img

Después insertamos el diskette destino (en blanco) y escribimos lo siguiente:

dd if=~/diskette.img of=/dev/fd0

Solo nos queda eliminar la "imagen" que creamos y listo...

rm -f ~/diskette.img

NOTA:El~significa "eldirectorio home del usuario", es similar a escribir$HOME

5.8.6 EnCase LinEn

Versión basada en Linux de la herramienta de extracción de imágenes de la versión basada en DOS de EnCase. Además de realizar las mismas funciones que la versión DOS, supone algunas mejoras, como trabajar con sistemas operativos no-Windows, discos duros extremadamente grandes y mayor velocidad de adquisición.

5.8.7 GNU ddrescue

GNU ddrescue [62] es una herramienta de recuperación de datos. Copia los datos de un fichero o un dispositivo de bloques (disco duro, cdrom, etc.) a otro, intentando recuperar los datos en caso de producirse errores de lectura.

Ddrescue no trunca el fichero de salida si no se le pide. De este modo cada vez que es ejecutado sobre el mismo fichero de salida, intenta rellenar los huecos.

La operación básica de ddrescue es totalmente automática. Es decir, no es necesario esperar a que se produzca un error,parar el programa, leer las anotaciones, ejecutarlo en modo inverso, etc.

Si se usa el fichero de anotaciones (logfile) de ddrescue, los datos son recuperados muy eficientemente. Además se puede interrumpir el rescate en cualquier momento y reanudarlo después en el mismo punto.

Combinación automática de copias de seguridad: Si se tienen dos o más copias dañadas de un mismo fichero, cdrom, etc., y se ejecuta ddrescue en todas ellas, una cada vez, sobre el mismo fichero de salida, se obtendrá probablemente un fichero completo y libre de errores. Esto es así porque la probabilidad de que existan áreas dañadas en los mismos lugares de diferentes ficheros de entrada es muy baja. Usando el fichero de anotaciones (logfile), sólo se intentan leer los bloques que se necesiten de la segundacopia y sucesivas.

El fichero log es salvado periódicamente en disco. De modo que en caso de bloqueo puede reanudarse el rescate sin apenas recopiado.

También el mismo logfile puede ser usado por múltiples comandos que copian diferentes áreas del fichero, y por múltiples intentos de rescate sobre diferentes subconjuntos de una misma área.

Ddrescue alinea su búfer de E/S al tamaño del sector de forma que pueda ser usado para leer de dispositivos en bruto (raw devices). Por razones de eficiencia, también lo alinea al tamaño de página de memoria si el tamaño de página es un múltiplo del tamaño de sector.

5.8.8 dd_rescue

[63] Una herramienta similar a dd, con la diferencia de que dd no continua leyendo el siguiente sector si se tropieza con sectores erróneos que no puede leer.

Diferencias:

dd_rescueno proporciona conversión de caracteres.

Diferente sintaxis de comandos.

dd_rescueno finaliza cuando se produce un error en el fichero de entrada. Se especifica un número máximo de errores tras el cual finaliza el proceso.

dd_rescueno trunca el fichero de salida a no ser que se indique.

Se puede hacer el proceso de copiado desde el final de un fichero hasta el principio, en orden inverso.

Utiliza dos tamaños de fichero, uno grande y otro pequeño.

5.8.9 iLook IXimager

Es la herramienta primaria de adquisición de imágenes deiLook. Está basada en Linux y produce archivos imagen autenticables con el formato de iLook. En concreto existen tres formatos destinados a cumplir tres objetivos:

El formato por defecto:ILook Default Image Format (IDIF)– Consiste en una cabecera con mecanismos para proteger la integridad de la imagen y una carga útil de datos comprimidos.

El formato sin comprimir:ILook Raw Bitstream Format (IRBF)– Se diferencia del IDIF en que la carga útil no está comprimida.

El formato encriptado:ILook Encrypted Image Format (IEIF)– La carga útil se encuentra encriptada

5.8.10 MacQuisition Boot CD/DVD

Proporciona una extracción segura de imágenes para unidades de disco duro Macintosh. Se trata de una aplicación con una interfaz de usuario intuitiva para usuarios novatos y con una herramienta de línea de comandos para usuarios expertos.

5.8.11 rdd

Rdd [64] es una herramienta basada en_dd_que proporciona robustez y otras funciones respecto a la lectura de errores, hashing MD5 y SHA-1, CRC, transferencia por red, particionamiento de la salida, etc.

Rdd fue desarrollado en el Instituto Forense Holandés (Netherlands Forensic

Institute, NFI).

5.8.12 sdd

Se trata de una herramienta basada en_dd,_que mejora la velocidad en ciertas situaciones, cuando el tamaño de bloque de entrada es diferente del tamaño del bloque de salida. Muestra estadísticas más entendibles y duranteel proceso muestra un indicador del tiempo restante. Además soporta el protocolo RMT (Remote Tape Server) para hacer copias remotas más rápida y fácilmente.

5.8.13 Otros

AccessData

Su ultima herramienta permite “LEER, ADQUIRIR, DESCIFRAR, ANALIZAR y EMITIR INFORMES”

ASR (SMART Acquisition)

Herramienta que forma parte de la aplicación SMART para adquirir imágenes y analizar discos.

EnCase

Encase puede extraer imágenes de discos solo en formato E0*.

FTK Imager by AccessData

Herramienta de la aplicación FTK que puede extraer imágenes y convertir formatos de fichero. Permite manejar los formatos E0* y dd.

iLook

Actualmente iLook V8 puede extraer imágenes solo en Windows.

Paraben

Un conjunto completo de herramientas para Windows.

ProDiscovery

Adquisición de imagines y búsqueda sobre sistemas de ficheros FAT12, FAT16, FAT32 y todos los NTFS.

X-Ways Forensics

Tiene algunas capacidades limitadas de adquisición de imágenes. La salida está en formato dd, es decir, en bruto.

X-Ways Replica

Realiza clonaciones y adquisiciones de imágenes. La salida está en formato dd, es decir, en bruto(copia bit a bit). Detecta automáticamente las areas protegidas ATA (HPA).

La mayoría de los entornos de Windows podrían acceder al disco original sin preguntar, alterando de esta manera los tiempos de acceso de los datos. Para solucionar esto, X-WaysReplica está basado en MS-Dos.

Este software actualmente no se encuentra disponible como un producto separado, sino que se incluye en el paquete Evidor.

5.9 OTRAS HERRAMIENTAS

Virtualizadores de sistemas

5.9.1 QEMU

QEMU[65] es un programa que ejecuta máquinas virtuales dentro de un sistema operativo, ya sea Linux, Windows, etc. Esta máquina virtual puede ejecutarse en cualquier tipo de Microprocesador o arquitectura (x86, x86-64, PowerPC, MIPS, SPARC, etc.). Está licenciado en parte con la LGPL y la GPL de GNU.

En principio, se trata de emular un sistema operativo dentro de otro sin tener que hacer reparticionamiento del disco duro, empleando para su ubicación cualquier directorio dentro de éste.

El programa no dispone de GUI, pero existe otro programa llamado QEMU manager que hace las veces de interfaz gráfica si se utiliza QEMU desde Windows. También existe una versión para Linux llamado qemu-launcher.

QEMU posee dos modos de operación:

- Modo deusuario emulado:

Puede ejecutar procesos compilados para un tipo de CPU en otro CPU. Las llamadas al sistema son pensadas para endianness y desarreglos en 32/64 bits. Wine y Dosemu son los principales objetivos de QEMU.

- Modo de emulación de Sistema computador completo:

Emula el sistema computador completo, incluyendo el procesador y varios periféricos. Puede ser usado para proveer varios almacenamientos de web virtual, en una sola computadora.

La Mayoría del programa está amparado bajo licencia LGPL, con el modo de usuario emulado bajo GPL.

5.9.2 VMware

[66] VMware Inc., filial de EMC Corporation que proporciona la mayor parte del software de virtualización disponible para ordenadores compatibles X86. Entre este software se incluyenVMware Workstation, y los gratuitosVMware ServeryVMware Player. El software de VMware puede correr en Windows, Linux, y en breve debut lo hará en Mac OS X. El nombre corporativo de la compañía es un juego de palabras usando la interpretación tradicional de las siglas "VM" en los ambientes de computación, comomáquinas virtuales(Virtual Machines).

VMwarees un sistema de virtualización por software. Un sistema virtual por software es un programa que simula un sistema físico (un ordenador) con unas características hardware determinadas. Cuando se ejecuta el programa (simulador), proporciona un_ambiente de__ejecución_similar a todos los efectos a un ordenador físico (excepto en el_puro acceso físico_al hardware simulado), con CPU (puede ser más de una), BIOS, tarjeta gráfica, memoria RAM, tarjeta de red, sistema de sonido, conexión USB, disco duro (pueden sermás de uno), etc...

Un virtualizador por software permite ejecutar (simular) varios ordenadores (sistemas operativos) dentro de un mismo hardware de manera simultánea, permitiendo así el mayor aprovechamiento de recursos. No obstante, y al ser una capa intermedia entre el sistema físico y el sistema operativo que funciona en el hardware emulado, la velocidad de ejecución de este último es menor, pero en la mayoría de los casos suficiente para usarse en entornos de producción.

VMware es similar a su homólogoVirtual PC, aunque existen diferencias entre ambos que afectan a la forma en la que el software interactúa con el sistema físico. El rendimiento del sistema virtual varía dependiendo de las carácterísticas del sistema físico en el que se ejecute, y delos recursos virtuales (CPU, RAM, etc...) asignados al sistema virtual.

Mientras que VirtualPC emula una plataforma x86, Vmware la virtualiza, de forma que la mayor parte de las instrucciones en VMware se ejecutan directamente sobre el hardware físico, mientras que en el caso de Virtual PC se_traducen_en llamadas al sistema operativo que se ejecuta en el sistema físico.

Productos gratuitos

VMware Placer

Es un producto gratuito que permite correr máquinas virtuales creadas con otros productos de VMware, pero no permite crearlas él mismo. Las máquinas virtuales se pueden crear con productos más avanzados como VMware Workstation.

Desde la liberación de VMware Player, han surgido páginas web donde es posible crear las máquinas virtuales, como [VMX Builder].

También es posible crear y redimensionar discos duros virtuales usando [qemu]. Por ejemplo, con la orden siguiente se creará una imagen de disco de 2Gb que puede ser usado con VMware.

qemu-img create -f vmdk mi-disco-duro-1.vmdk 2G

VMware ha establecido una comunidad alrededor de sus productos gratuítos, donde proporciona acceso a una creciente lista de máquinas virtuales gratuítas, y de libre disposición, con multitud de sistemas operativos y aplicaciones específicas preconfiguradasy listas para ejecutar.

También existen herramientas gratuitas para crear VMx, montar, manipular y convertir discos y disquetes VMware, para que los usuarios de VMware Player pueden crear y mantener VMs de manera gratuita,incluso para uso comercial.

VMware Server (antes GSX)

En un principio era una versión de pago, hace unos meses fue liberada para ser descargada y utilizada de forma gratuita. Esta versión, a diferencia de la anterior, tiene un mejor manejo y administración de recursos; también corredentro de un sistema operativo (host), está pensada para responder a una demanda mayor que el Workstation.

Productos Comerciales

VMware Workstation

Es uno de los más utilizados pues permite la emulación en plataformasPCX86, esto permite que cualquier usuario con una computadora de escritorio olaptoppueda emular tantas máquinas virtuales como los recursos de hardware lo permitan. Esta versión es una aplicación que se instala dentro de un sistema operativo (host) como un programa estándar, de tal forma que las máquinas virtuales corren dentro de esta aplicación, existiendo un aprovechamiento restringido de recursos.

(i)**VMware ESX Server**

Esta versión es un sistema complejo de virtualización, pues corre como sistema operativo dedicado al manejo y administración de máquinas virtuales dado que no necesita un sistema operativo host sobre el cual sea necesario instalarlo. Pensado para la centralización y virtualización de servidores, esta versión no es compatible con una gran lista de hardware doméstico.

EDITORES HEXADECIMALES

5.9.3 biew

[67] Se trata de un visor de ficheros binarios multiplataforma con un editor incorporado en binario, hexadecimal y en modo desensamblado, usando para esto último la sintaxis nativa de Intel.

5.9.4 hexdump

Esta herramienta de línea de comandos es un filtro que muestra el fichero especificado o la entrada estándar, en un formato especificado por el usuario: ascii, decimal, hexadecimal, octal.

5.9.5 Hex Workshop, de BreakPoint Software, Inc.

Este editor hexadedimal [68] para Windows que permite editar, cortar, copiar, pegar, insertar, borrar e imprimir con ficheros, así como exportar en formato RTF o HTML. Además se pueden realizar búsquedas, reemplazos, comparaciones, cálculos de resúmenes (hash), añadir favoritos, cambiar colores, etc.

Hex Workshop está integrado con el sistema operativo Windows de tal manera que soporta el “drag and drop”, es decir, arrastrar y soltar, y se puede usar pinchando con el botón derecho en un fichero y eligiendo el programa en el menú contextual.

Contiene además un Visor Integrado de Estructuras para localizar estructuras de datos conocidas en C/C++. Este visor soporta las siguientes estructuras: char, byte, ubyte, word, uword, long, ulong, longlong, float, double, Fecha/Hora OLE, DOSTIME, DOSDATE,FILETIME, y time_t.

5.9.6 khexedit

KHexEdit [69] es un editor de ficheros binarios en formato RAW. Incluye funciones de búsqueda/reemplazo, favoritos, opciones de configuración, soporta “arrastrar y soltar”, etc.

5.9.7 WinHex

WinHex [70] es un Editor Hexadecimal de Archivos, Discos y RAM, con otras opciones de recuperación de archivos, informática forense, y como herramienta de seguridad informática. Actualmente forma parte de la herramienta X-Ways.

Editor de disco para FAT,NTFS, Ext2/3, ReiserFS, Reiser4, UFS, CDFS y UDF.

Interpretación de sistemas RAID y discos dinámicos.

Varias técnicas de recuperación de datos en sistemas FAT12, FAT16, FAT32, and NTFS. Se pueden recuperar archivos de tipo: jpg, png, gif, tif, bmp, dwg,psd, rtf, xml, html, eml, dbx, xls/doc, mdb, wpd, eps/ps, pdf, qdf, pwl, zip, rar, wav, avi, ram, rm, mpg, mpg, mov, asf y mid.

Editor de RAM, una manera de editar RAM y la memoria virtual de otros procesos.

Edición de estructuras de datos mediante plantillas

Concatenar, partir, unir, analizar y comparar archivos

Funciones de búsqueda y reemplazo especialmente flexibles

Clonado de discos, con licencia especialista también sobre DOS

Imágenes y backups de discos (comprimibles o divisibles en archivos de 650 MB)

Programming interface (API) y scripts

Encriptación AES de 256 bits, checksums, CRC32, digests (MD5, SHA-1, ...)

Borrado seguro de datos confidenciales/privados

Importación de todos los formatos de portapapeles

Formatos de conversión: Binario, Hex ASCII, Intel Hex y Motorola S

Juego de caracteres: ANSI ASCII, IBM ASCII, EBCDIC

Salto instantáneo entre ventanas

Convierte entre formato binario, hexadecimal, ASCII, IBM ASCII y Motorola S.

Soporta ficheros mayores de 4 GB.

Proporciona una extensa documentación y ayuda online.

5.10 ANTI-FORENSES

Las técnicas anti-forenses intentan frustrar las investigaciones forenses y sus técnicas. La informática forense es una ciencia relativamente nueva y por tanto estas técnicas son aún más recientes, por lo que no existe una categorización de referencia para clasificarlas. Sin embargo, podemos afirmar que actualmente existen los siguientes tipos de herramientas anti-forenses.

Herramientas de Borrado Seguro

Cuando se borra algo de un sistema de ficheros, es posible recuperarlo mediante diversas técnicas que buscan en el espacio no asignado o en el slack space en caso de que se haya sobrescrito un fichero. Sin embargo, existen técnicas para hacer que un borrado sea definitivo. Al borrar un fichero simplemente cambian sus metadatos de forma que el fichero pasa a estado no asignado. De este modo los datos siguen aun en nuestro sistema de ficheros (formando parte del espacio libre) aunque el sistema operativo no haga referencia a esos datos. Éstas técnicas escriben un patrón conocido en la superficie del disco ocupada por el fichero para que de este modo sea imposible recuperar el fichero. Habitualmente los ficheros suelen llenarse de ceros o de datos aleatorios.

5.10.1 Declasfy

Se trata de una herramienta comercial para sistemas Windows. El programa está diseñado para hacer un borrado seguro de discos duros usando un método bastante fiable, usando estándares del Departamento de Defensa de los EEUU (DOD), aunqueresulta bastante lento:

Primero, rellena el disco duro usando ceros hexadecimales

A continuación, usando unos hexadecimales (0xff)

Por último, usando caracteres o símbolos aleatorios.

Los estándares del DOD especifican un mínimo de 5 sobreescrituras, aunque esta herramienta realiza por defecto 3 sobreescrituras. Al finalizar el borrado, se buscarán sectores usando el direccionamiento LBA, que hace posible encontrar sectores que no sería posible ver de otro modo. De modo que a menudo suelen encontrarse sectores extra que son borrados y añadidos al espacio del disco duro.

5.10.2 Diskzapper

La herramienta comercial Diskzapper Dangerous, borra automáticamente todos los discos tan pronto como se produce el arranque de la computadora. No requiere ninguna acción del ususario. Esta herramienta está pensada para usarse sobre computadoras en las queno es conveniente o posible conectar un teclado y un monitor.

Diskzapper Extreme genera una secuencia aleatoria de bits y escribe cada sector con una secuencia aleatoria diferente. Este proceso se repite hasta 10 veces. De esta forma se previenen las dos técnicas forenses principales, que consisten en buscar datos residuales o en observar los estados magnéticos de los sectores del disco duro. Escribiendo muchas secuencias aleatorias, cualquier dato recuperado será confuso debido a que sus bits se han sobreescrito muchas veces con bits aleatorios.

Para asegurar la compatibilidad con programas de particionamiento de discos, una vez que Diskzapper Extreme ha escrito todos los sectores con datos aleatorios, escribe los primeros sectores con ceros, de modoque la tabla de particiones aparecerá vacía, en lugar de estar llena con bits aleatorios.

5.10.3 Bcwipe

Se trata de una herramienta comercial de borrado seguro de datos para sistemas Windows y Linux.

Se trata de una herramienta comercial de borrado seguro de datos para sistemas Windows y Linux.

Soporta el estándar US DoD 5200.28-STD del Departamento de defensa de los EEUU, y el método de borrado seguro de Peter Gutmann.

Esta herramienta tiene varios modos de eliminar de manera segura los contenidos de un disco:

- Eliminación con borrado seguro: Usando los menús

contextuales se ofrece la opción al usuario de borrado seguro sobre un fichero o directorio.

Borrado seguro sobre el espacio libre del disco: Si previamente se han borrado archivos privados usando un comando estándar del sistema operativo, se puede limpiar además el espacio libre del disco.

Borrado seguro del fichero Swap de intercambio: Esteborrado se realiza automáticamente cuando se elige el borrado seguro del espacio libre.

Borrado seguro de la papelera de reciclaje: Una opción en el menú contextual aparecerá cuando pinchemos con el botón derecho en la papelera, y nos dará la posibilidad de limpiar la papelera de reciclaje.

Borrado seguro de ficheros específicos de Windows ME: permite limpiar el contenido de algunos ficheros que crea este SSOO para su restauración.

5.10.4 Srm

srm es una pequeña aplicación con licencia GPL para usarlo por línea de comandos, similar al comando Unix “rm” pero con borrado seguro (Secure rm). A diferencia de rm, sobrescribe las unidades de datos de un fichero antes de cambiar su estado a no asignado.

5.10.5 Darik's Boot and Nuke (DBAN)

[71] Consiste en una aplicación gratuita de código abierto, compuesta de un disquete de arranque que realiza borrados seguros de los discos duros en la mayoría de las computadoras. Borrará completamente y de forma automática cualquier disco duro que detecte.

Caracterísitcas:

-Métodos de borrado:

Quick Erase

Canadian RCMP TSSIT OPS-II Standard WipeoAmerican DoD 5220-22.M Standard Wipe

Gutmann WipeoPRNG Stream Wipe -Plataformas soportadas:

Hardware:

Discos SCSI

Discos IDE, SATA y PATA

Funciona sobre cualquier computadora x86 de 32 bits con al menos 8 megas de memoria RAM.oSoftware

Soporta todas las plataformas de Microsoft y realiza un borrado seguro sobre sistemas de ficheros FAT, VFAT y NTFS:

MS-DOS, Windows 3.1

Windows 95, Windows 98, Windows ME

Windows NT 3.0, Windows NT 3.1, Windows NT 3.5, Windows NT 4.0

Windows 2000, Windows XP

DBAN soporta todas las plataformas UNIX y realiza un borrado seguro sobre sistemas de ficheros ReiserFS, EXT, y UFS:

FreeBSD, NetBSD, OpenBSD

Linux

BeOS

QNX

5.10.6 DataEraser de OnTrack

Características del Producto

Arrancar y configurar

DataEraser™ crea un disquete de autoarranque. El disquete se ejecuta independientemente del sistema operativo, por lo que se puede utilizar en cualquier PC compatible con IBM, sea cual sea su sistema operativo.

Inicialice el programa con las sencillas opciones de menú. Una vez realizadas las selecciones de menú podrá ejecutarse el proceso de sobreescritura sin que usted tenga que intervenir. Alternativamente, puede monitorizar el avance de la acción mediante mensajes de "Tiempo restante".

Elegir la unid**ad de disco**

Sobreescriba determinadas particiones del disco o sobreescríbalo todo.

DataEraser™ Professional Version puede también sobreescribir discos ATA/IDE y SCSI.

Seleccione su modalidad de sobreescritura

DataEraser™ Personal Version puede sobreescribir un disco de una sola pasada.

Con la versión DataEraser Professional puede elegir entre cuatro opciones de secuencia de sobreescritura:

Sobreescritura de una sola pasada.

Sobreescritura de triple pasada, que cumple las especificaciones del Departamento de Defensa estadounidense.

Sobreescritura de siete pasadas, que cumple la normativa alemana.

Número de pasadas de sobreescritura definidas por el usuario (de una a noventa y nueve), que supera la normativa alemana y del Departamento de Defensa estadounidense. Elija su modalidad. Defina la modalidad de sobreescritura que desee o elija la predeterminada. ¡Y ya está! DataEraser alcanzará la velocidad máxima de sobreescritura.

5.10.7 shred

Herramienta UNIX de línea de comandos que es parte de las utilidades del nucleo GNU. Sobreescribe un fichero para ocultar sus contenidos y opcionalmente, elimina el fichero. Esto es así debido a que normalmente este comando se utiliza para limpiar ficheros del tipo /dev/hda, que no resulta conveniente borrar. Hay que decir que este comando no es efectivo en muchos sistemas de ficheros, por lo que podría producir errores e incoherencias en algunos discos.

5.10.8 Lenovo SDD

[72] Secure Data Disposal (SDD) es una herramienta para Windows usada para construir disquetes de arranque IBM PC-DOS, con el propósito de limpiar unidades de disco duro. Cada disquete de arranque utiliza el ejecutable Scrub3 DOS para facilitar el limpiadode unidades de disco duro.

Alteración/Eliminación de evidencias

5.10.9 Timestomp

[73] Una herramienta de línea de comandos que permite modificar los cuatro valores de marcas de tiempo NTFS: Modificado, Accedido, Creado, Borrado (MACE)

5.10.10 Evidence Eliminator

Evidence Eliminator es una herramienta comercial para sistemas Windows que permite eliminar:

El fichero SWAP de intercambio

Logs de aplicación

Ficheros temporales

Papelera de reciclaje

Las copias de seguridad del registro

Los datos del portapapeles

El historial de los documentos abiertos recientemente

El historial de las aplicaciones ejecutadas recientemente

El historial de las búsquedas

Las URLs escritas en internet explorer (i.e.) y netscape

Los ficheros índice de i.e. (index.dat)

La caché de i.e. y netscape

El historial de i.e. netscape

Contraseñas y autocompletado de i.e.

Las cookies de i.e. y netscape -Favoritos de i.e.

Archivos temporales de i.e.

Base de datos de Microsoft Outlook

El historial de Windows Media Player

Otros ficheros a elección del usuario

5.10.11 Tracks Eraser Pro

Tracks Eraser Pro es un programa comercial para Windows, diseñado para limpiar los rastros de la actividad de Internet en una computadora. Permite eliminar la caché, cookies, historial, URLs escritas, la memoria de autocompletado, el fichero index.dat delnavegador, los ficheros temporales, el historial, el historial de búsqueda, el historial de ficheros abiertos/guardados, documentos recientes, etc.

Con los plug-ins gratuítos se puede eliminar facilmente el rastro de hasta 100 aplicaciones populares queusan internet; por ejemplo, las listas de RealPlayer, MediaPlayer y QuickTime, así como los ficheros recientes de Office, Acrobat, WinZip, y otros. También permite limpiar el registro y realizar borrado seguro sobre ficheros escribiendo datos aleatorios un numero de veces sobre ellos.

Ocultación de datos

Ésta técnica consiste en ocultar datos de manera que sea muy difícil o imposible detectarlos con métodos forenses, por ejemplo, usando la esteganografía.

5.10.12 Slacker

Es una herramienta [74] de línea de comandos que permite esconder un fichero dentro del Slack Space del sistema de ficheros NTFS.

5.10.13 Hiderman

Con Hiderman, se pueden esconder uno más ficheros dentro de otro. Por ejemplo, se pueden ocultar cualquier tipo de documento en muchos tipos de fichero, como imágenes, programas ejecutables, música, documentos de Word y Excel y archivos Winrar. El nuevo fichero creado será un fichero normal con un espacio extra ocupado por el documento oculto. Solo se podrá recuperar el fichero usando el mismo programa.

5.10.14 Cloak

Cloak es una herramienta de esteganografía, comercial y para sistemas windows, usada para encriptar y esconder ficheros dentro de imágenes de mapa de bits. Cloak protege los archivos usando algoritmos de encriptación (Cloak-128, Blowfish, Mercury), certificados de seguridad, compresión optimizada y contraseña de protección. Se puede asegurarcualquier tipo de fichero incluyendo los ficheros ejecutables (.exe). Las imágenes creadas que contengan ficheros ocultos, son completamente funcionales y son idénticas a la imagen original.

5.10.15 Runefs

Esta pequeña aplicación permite ocultar datos en los bloques asignados en los bloques dañados de una partición ext2. El primer inodo que puede ser reservado en un sistema de ficheros ext2 es de hecho el inode de bloques dañados (inodo 1) y no el inodo de raíz (inodo 2). Por razones de fallos en implementación es posible almacenar información en bloques marcados como bloques dañados, es decir referenciados por el inodo de bloques dañados.