PRUEBAS

Creación del CD-Live

Para crear el Cd de arranque se ha tomado el proceso de customización de un CDLive de Ubuntu [75], concretamente la versión Dapper, “ubuntu-6.06.1-desktopi386.iso”

Según [76], para poder ejecutar Ubuntu en nuestra computadora es necesario que ésta cumpla unos requisitos mínimos:

Procesador Intel x86 o compatible a 200Mhz

256 MB de memoria RAM

Unidad de CD-Rom

Las BIOS del sistema debe ser capaz de arrancar desde CD-Rom.

Tarjeta de vídeo estándar SVGA-compatible.

El proceso se ha dividido en 3 scripts, ya que al cambiar de usuario (chroot) el script aborta su ejecución. Para la ejecución correcta de los scripts necesitamos:

Los 3 scripts situados en el directorio base

El fichero “ubuntu-6.06.1-desktop-i386.iso”situado en el directorio base -Conexión a Internet (para apt-get)

Para comenzar la ejecución debemos situarnos en el directorio base:

cd ~

y a continuación llamar al script 1 con permisos de root:

sudo ./script1

Introducimos nuestra contraseña, esperamos a que termine la ejecución y seguimos los pasos que se indican.

A continuación se mostrarán los 3 scripts que contienen los comentarios (#) suficientes para entender su funcionamiento:

Script1

echo "Script 1 iniciado"

echo "Creando el directorio live...."

Accede al directorio base cd ~

Comprueba que el modulo squashfs esta instalado modprobe squashfs

Crea el directorio live que será el directorio principal mkdir ~/live

Copia la imagen del Cd en este directorio mv ubuntu-6.06.1-desktop-i386.iso ~/live

Accede al directorio live cd ~/live

echo "Creado el directorio live"

Crea un directorio para montar el Cd: mnt mkdir mnt

Monta la imagen en mnt

mount -o loop ubuntu-6.06.1-desktop-i386.iso mnt

echo "Montado el cd-rom"

echo "Extrayendo el contenido del cd-rom...."

Crea un directorio para guardar el contenido del Cd y poder manipularlo: extract-cd mkdir extract-cd

Copia en este directorio todo el contenido del Cd excepto el sistema de ficheros

rsync --exclude=/casper/filesystem.squashfs -a mnt/ extract-cd

echo "Extraido el contenido del cd-rom"

Crea un directorio para montar el sistema de ficheros: squashfsmkdir squashfs

Monta el sistema de ficheros en squashfs

mount -t squashfs -o loop mnt/casper/filesystem.squashfs squashfs

echo "Montado el squashfs"

echo "Copiando contenido al directorio edit...."

Crea un directorio para copiar el contenido del sistema de ficheros y poder manipularlo: edit mkdir edit

Copia el contenido de squashfs a edit cp -a squashfs/* edit/

echo "Creado y llenado el directorio edit"

echo "Desmontando mnt y squashfs..." #Desmonta la imagen del Cd umount mnt

Desmonta el sistema de ficheros umount squashfs

---------------------------------------------------------------------

Se copian los ficheros de configuración de nuestro PC al sistema de ficheros

---------------------------------------------------------------------

echo "Copiando ficheros de configuracion..."

cp /etc/resolv.conf edit/etc/ cp /etc/hosts edit/etc/

cp /etc/apt/sources.list edit/etc/apt/

echo "Copiados los ficheros de configuracion a edit"

echo "Copiando la aplicacion...."

---------------------------------------------------------------------

Se copian los ficheros propios al sistema de ficheros

---------------------------------------------------------------------

Se copia la aplicación al directorio /home

cp -r /home/aplicacion edit/home/

Se copia un lanzador al directorio /etc/skel. Este lanzador estará en el directorio base del #usuario que ejecute el Cd

cp /home/jose/aplicacion edit/etc/skel/

echo "Copiada la aplicacion a edit/home/app2"

Se copia el script 2 al directorio raiz para luego poder llamarlo al hacer el chroot cp ~/script2 ~/live/edit/

echo "Entrando en la jaula: teclee './script2'"

Vamos a hacer que todas las acciones a partir de ahora se ejecuten sobre el directorio edit chroot edit

Script2

echo "Estamos dentro de la jaula, instalando paquetes...."

Se montan dispositivos necesarios para realizar acciones dentro de la jaula

mount -t proc none /proc mount -t sysfs none /sys

Actualiza los paquetes disponibles apt-get -y update

echo "Quitando...."

---------------------------------------------------------------------

Eliminación de paquetes innecesarios:

#

-Paquetes de idioma: se borran todos (195MB)

-Paquetes de juegos: se borran todos

-Reproductor de Video "Totem"

-Gestor de Scanner: Xsane

-Mensajería instantánea: Gaim

---------------------------------------------------------------------apt-get remove -y --purge \ language-pack- \ language-pack-gnome- \ language-support-* \ gnome-games \ totem \ xsane \ gaim

echo "Poniendo...."

--------------------------------------------------------------------

Instalación de de paquetes necesarios:

#

-Paquetes de idioma: Español

-Gtk2 para python

-Paquetes de programación: wxPython

-Navegador de internet: Mozilla Firefox

-Herramientas forenses: The Sleuth Kit

-Emulador: QEmu

-Extractor de imagenes: dcfldd

-Editores de texto: Gedit y Scite

-Reproductor de musica: Xmms

-Visor de documentos PDF: Evince

-Visor de documentos CHM: XChm

-Reproductor de video: VLC

-Compresor de archivos: File Roller

--------------------------------------------------------------------

apt-get -y --force-yes install \ language-pack-es \ language-pack-es-base \ language-pack-gnome-es \ language-pack-gnome-es-base \ python-gtk2 \ python-wxgtk2.6 \ firefox \ sleuthkit\ qemu \ dcfldd \ gedit \ scite \

xmms \ evince \ xchm \ vlc \ file-roller

echo "Cambiando parametros de idioma al español ..."

Accede al directorio donde estan los scripts que configurarán el sistema #de ficheros

cd usr/share/initramfs-tools/scripts/casper-bottom/

Cambia las variables locales para establecerlas al español:

El teclado

sed 's/kbd=us/kbd=es/g' 19keyboard > 19keyboard2

El idioma

sed 's/locale=en_US.UTF-8/locale=es_ES.UTF-8/g' 14locales > 14locales2

mv 19keyboard2 19keyboard mv 14locales2 14locales

Y les da permisos de ejecucion chmod ugo+x 19keyboard 14locales

echo "Reconstruyendo el kernel..."

Vuelve al directorio base cd -

Al cambiar los scripts se debe generar de nuevo el nucleo

mkinitramfs -o /initrd.gz 2.6.15-26-386

echo "Limpiando..."

Limpiamos los paquetes descargados apt-get clean rm -rf /tmp/*

echo "Saliendo del chroot: teclee 'exit' y pulse intro"

echo "A continuacion teclee 'sudo ./script3' y pulse intro (duracion de 10 a 15 minutos)"

Desmonta los dispositivos montados al inicio del script umount /proc umount /sys

Script3

echo "Estamos fuera del chroot, moviendo el fichero initrd.gz...."

Accede al directorio live cd ~/live

Copia el nuevo nucleo

mv edit/initrd.gz extract-cd/casper/

Borra el script anterior rm edit/script2

echo "Cambiando el idioma de la pantalla inicial al español...."

Instala los paquetes necesarios para poder reconstruir el menu que aparece al iniciar el CD

apt-get -y --force-yes install dpkg-dev gfxboot

Instala el codigo del menu

apt-get -y --force-yes source gfxboot-theme-ubuntu

Accede al directorio cd gfxboot-theme-ubuntu*/

Lo construye pero en idioma español make DEFAULT_LANG=es #Copia el nuevo menu

cp -af boot/* ../extract-cd/isolinux/

echo "Fin de la configuracion del CD-Live"

echo "Creando manifest...."

Accede al directorio live cd ~/live

Cambia los permisos del manifest para poder modificarlo chmod +w extract-cd/casper/filesystem.manifest

Crea un nuevo manifest a partir de las aplicaciones instaladas en el sistema de ficheros

chroot edit dpkg-query -W --showformat='${Package} ${Version}\n' > extract-cd/casper/filesystem.manifest

Crea una copia del manifest

cp extract-cd/casper/filesystem.manifest extractcd/casper/filesystem.manifest-desktop

Para que sea el manifest del directorio cambiando una palabra sed -ie '/ubiquity/d' extract-cd/casper/filesystem.manifest-desktop

echo "Borrando anterior sistema de ficheros...."

Borra el antiguo sistema de ficheros rm extract-cd/casper/filesystem.squashfs

echo "Creando sistema de ficheros a partir del directorio edit...."

Crea el nuevo sistema de ficheros a partir del directorio edit (puede tardar de 5 a 10 minutos)

mksquashfs edit extract-cd/casper/filesystem.squashfs

echo "Fin de la creacion de sistema de ficheros" echo "Creando md5....."

Accede al directorio live cd ~/live

Borra el anterior valor MD5 rm extract-cd/md5sum.txt #Crea el nuevo valor MD5

(cd extract-cd && find . -type f -print0 | xargs -0 md5sum > md5sum.txt)

echo "Fin de la creacion del md5, ultimo paso, creando imagen...."

Accede al contenido del CD cd ~/live/extract-cd

Crea la imagen a partir de este directorio

--Nota: El nombre de la imagen resultante será "ubuntu-prueba.iso" y puede modificarse enla linea de abajo

mkisofs -r -V "$IMAGE_NAME" -cache-inodes -J -l -b

isolinux/isolinux.bin -c isolinux/boot.cat -no-emul-boot -boot-loadsize 4 -boot-info-table -o ../ubuntu-prueba.iso .

echo "Imagen creada, buen trabajo"

Si desea emular la imagen creada con 'qemu' descomente la linea siguiente:

qemu -cdrom ../ubuntu-prueba.iso -boot d

Si desea que se inicie el KQemu para emular la imagen mas rapidamente:

- Descargue de internet la ultima version de KQemu

- Mueva el fichero kqemu.kmdr a su directorio base

- Instale el ejecutor de scripts 'kommander', descomentando la siguiente linea:

#

apt-get -y --force-yes install kommander

#

- Y por ultimo inicie la interfaz grafica y elija la imagen desde ella (descomente las 3 lineas siguientes):

cd ~

echo "Iniciando KQemu..."

kmdr-executor ~/kqemu.kmdr >&error_kqemu.txt & exit 0

Si desea que se grabe directamente la imagen una vezcreada descomente esta linea:

cdrecord dev=/dev/cdrom ../ubuntu-prueba.iso

echo "Fin del script3"

Pruebas con imágenes

Debido a la naturaleza de este proyecto y a la dificultad para encontrar imágenes de prueba, las pruebas realizadas no han sido las habituales para una aplicación normal.

Se han tomado varias imágenes de distintos sistemas de ficheros y se han introducido en la aplicación realizando diversas pruebas sobre ellas según la naturaleza de la misma y su contexto. Los resultados han sido los siguientes:

Disquette de arranque MS-DOS:

Se ha tomado un disquette de arranque de MS-DOS y se ha hecho un formateo rápido desde Windows XP, de manera que al finalizar el formateo se instalasen los archivos de un sistema de ficheros de nuevo.

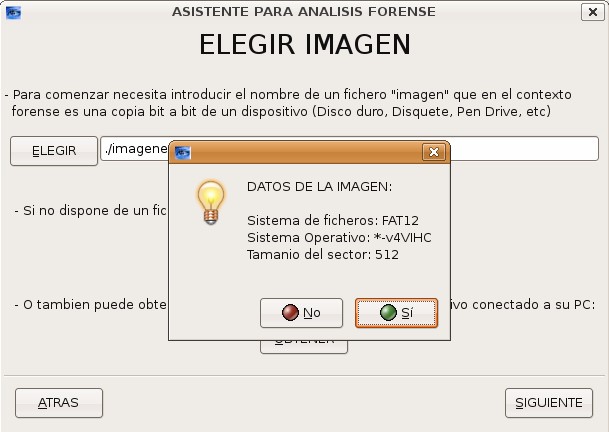

Al introducir la imagen el resultado fue este:

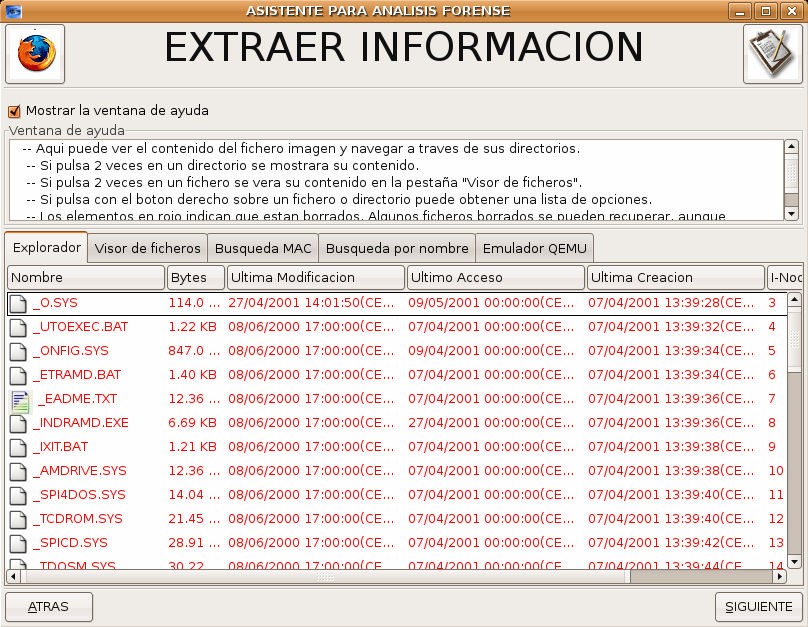

Es sistema de ficheros era reconocido, aunque el sistema operativo que se obtiene no es correcto. No obstante se puede analizar la imagen y los ficheros mostrados son los siguientes:

Se puede observar que los ficheros que había antes de formatear aparecen como ficheros borrados, ya que el formateo no ha sido a nivel de unidades de datos (formateo completo). Mas abajo se encuentran los mismos ficheros, pero sin borrar.

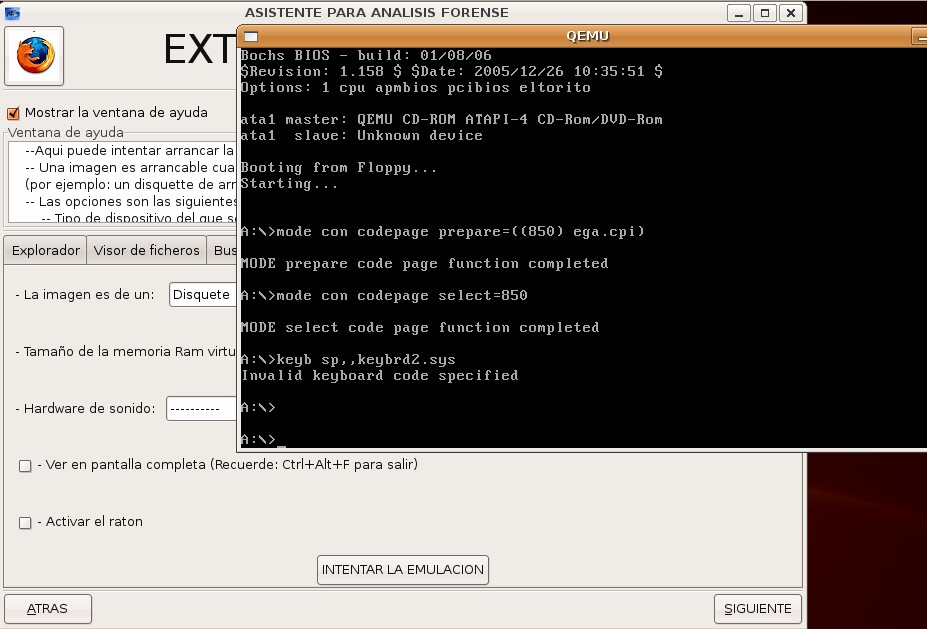

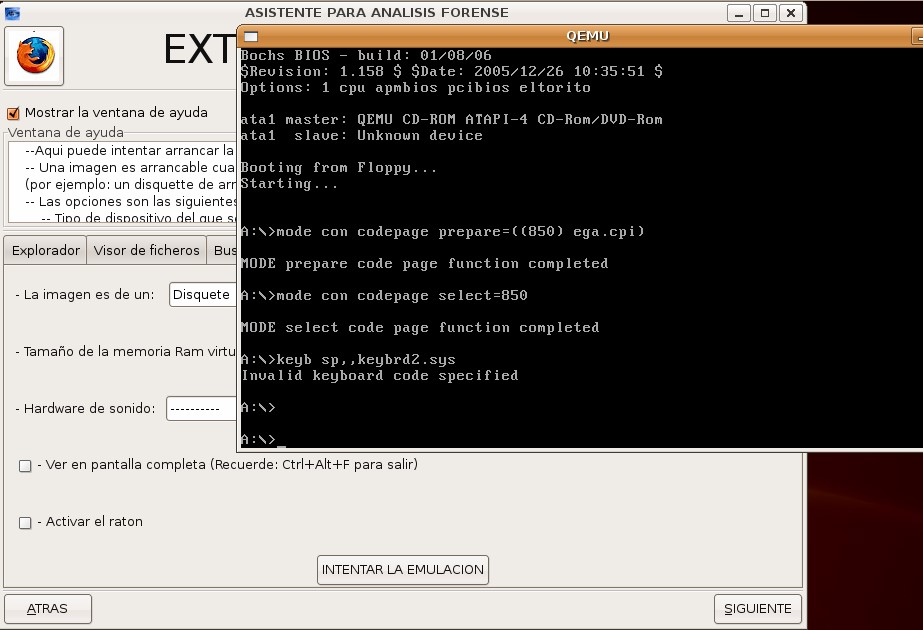

Al realizar una emulación de esta imagen el resultado es satisfactorio aunque hayque modificar algunos parámetros para que funcione, ya que la imagen es de un disquette.

Disquette perteneciente al reto nº 26 del poyecto HoneyNet

Se ha descargado [77] la imagen de un disquette con formato FAT 16 desde la pagina web de HoneyNet.org que contiene un reto para los analistas forenses. El contenido no es real, sino que esta manipulado para que su análisis sea más complejo.

El reto consiste consiste en que este contiene infinidad de pruebas que implican a un comprador y a su traficante de drogas, y debemos buscar pruebas en él que inculpen a ambos. Según la propia web, este es uno de los retos más difíciles, e incluye el usode técnicas de esteganografía (descubrir datos ocultos en imágenes). Los enigmas que encierra y sus soluciones se muestran a continuación:

-¿Quién es el que probablemente le suministra la droga a Jimmy Jungle?

Probablemente sea John Smith. Para averiguar esto hay que encontrar una imagen JPEG en el sector 16896 y dentro de esta imagen, usando técnicas de esteganografía se puede ver el siguiente documento con formato Word:

Dear John Smith:

My biggest dealer (Joe Jacobs) got busted. The day of our scheduled meeting, he never showed up. I called a couple of his friends and they told me he was brought in by the police for questioning. I'm not sure what to do. Please understand that I cannot accept another shipment from you without his business. I was forced to turn away the delivery boat that arrived at Danny's because I didn't have the money to pay the driver. I will pay you back for the driver's time and gas. In the future, we may have to findanother delivery point because Danny is starting to get nervous.

Without Joe, I can't pay any of my bills. I have 10 other dealers who combined do not total Joe's sales volume.

I need some assistance. I would like to get away until things quiet downup here. I need to talk to you about reorganizing. Do you still have the condo in Aruba? Would you be willing to meet me down there? If so, when? Also, please take a look at the map to see where I am currently hiding out.

Thanks for your understandingand sorry for any inconvenience.

Sincerely,

Jimmy Jungle

-¿Cuál es la dirección postal del supuesto vendedor de Jimmy Jungle?

Usando el comando “strings” sobre el fichero imagen se encuentra la siguiente dirección:

1212 Main Street

Jones, FL 00001

- ¿Cuál es la localización exacta donde Jimmy Jungle recibe las drogas?

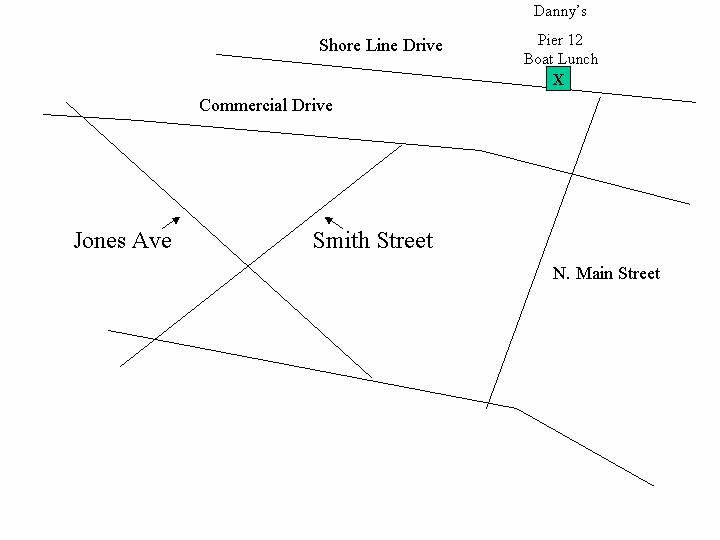

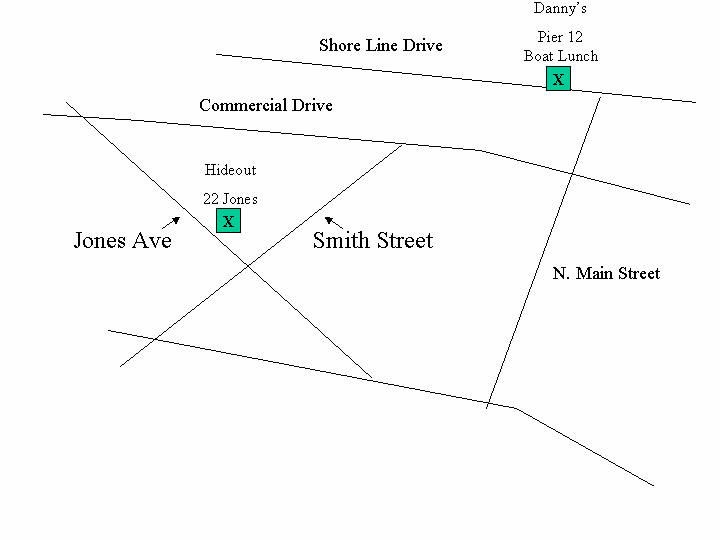

En el documento recuperado en la primera cuestión se puede ver que las drogas se dejaban en un sitio llamado Danny’s, y se enviaban en un barco. En la imagen recuperada se puede ver donde esta este emplazamiento:

- ¿Dónde esta escondido actualmente Jimmy Jungle?

En el 22 de Jones Avenue. Esto podemos verlo en otra imagen de tipo BitMap recuperada en el sector 49664:

- ¿Qué clase de coche conduce Jimmy Jungle?

Un Mustang azul de 1978. Usando técnicas de esteganografía se puede extraer de la imagen anterior un fichero de sonido (.Wav) en el que se le oye decirlo claramente.

Análisis realizado con la aplicación:

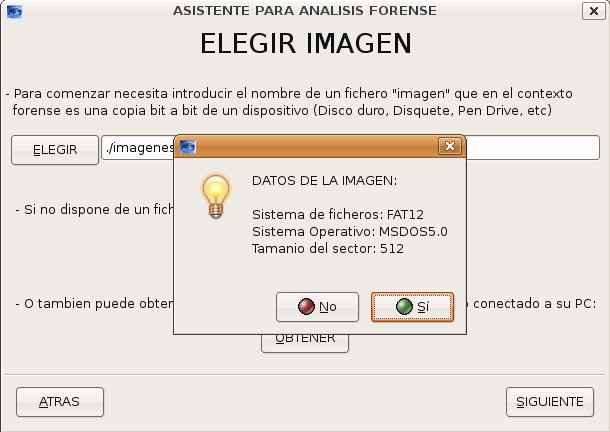

Al introducir la imagen en la aplicación este fue el resultado:

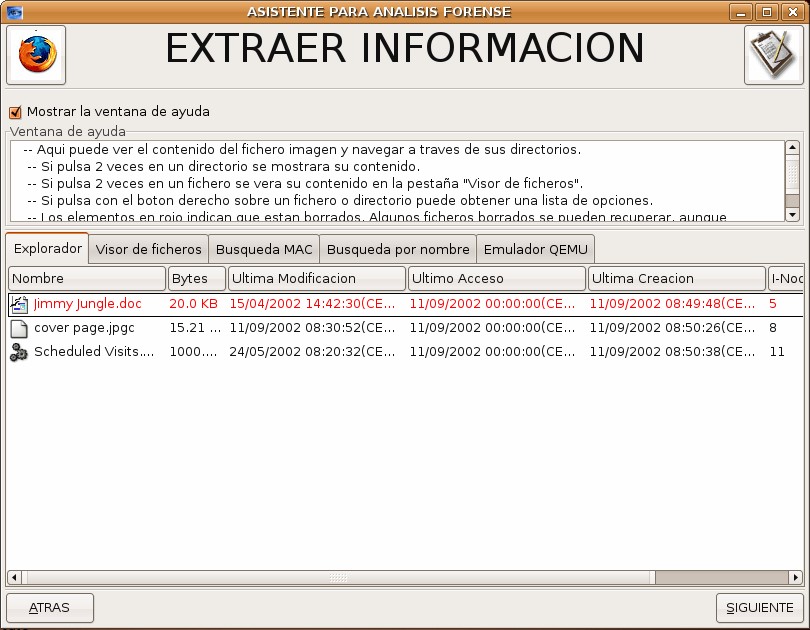

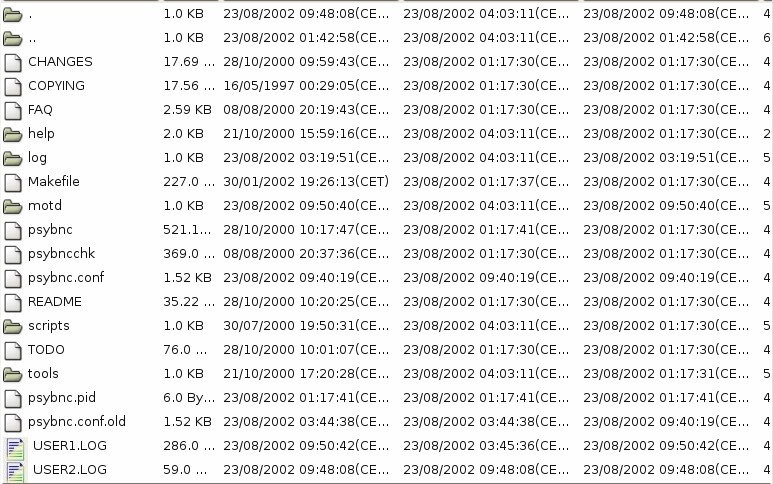

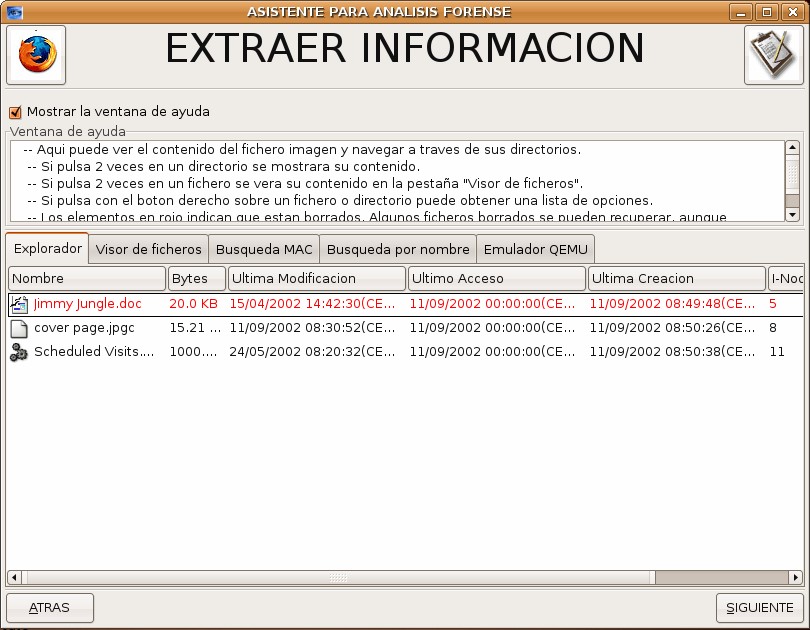

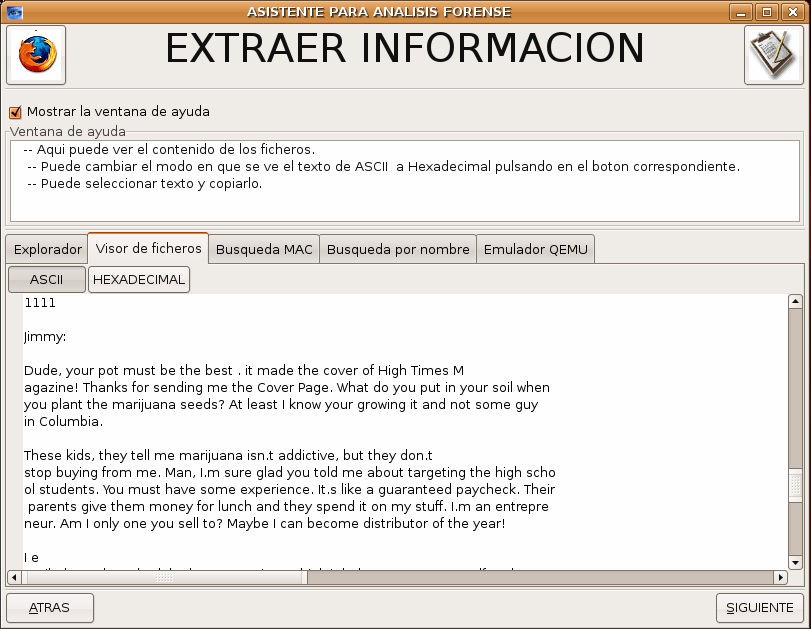

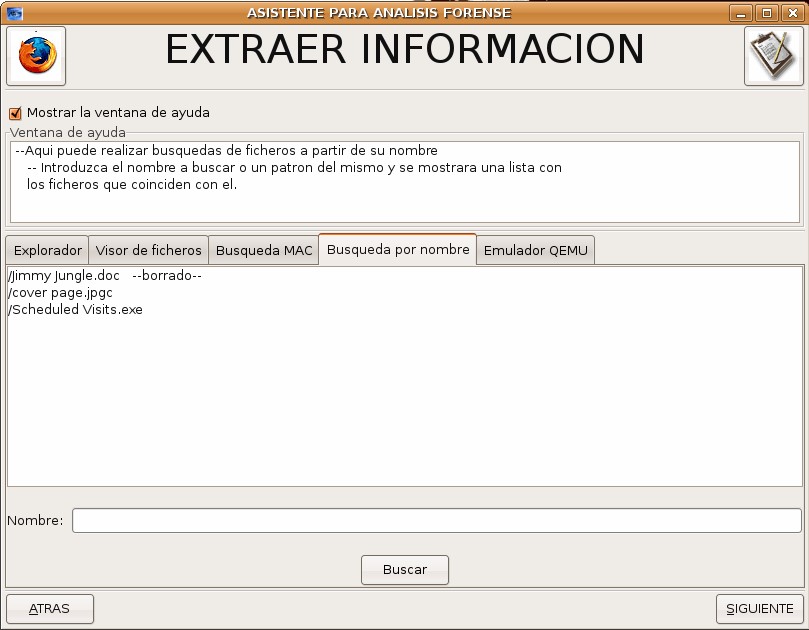

Y los ficheros que contenía:

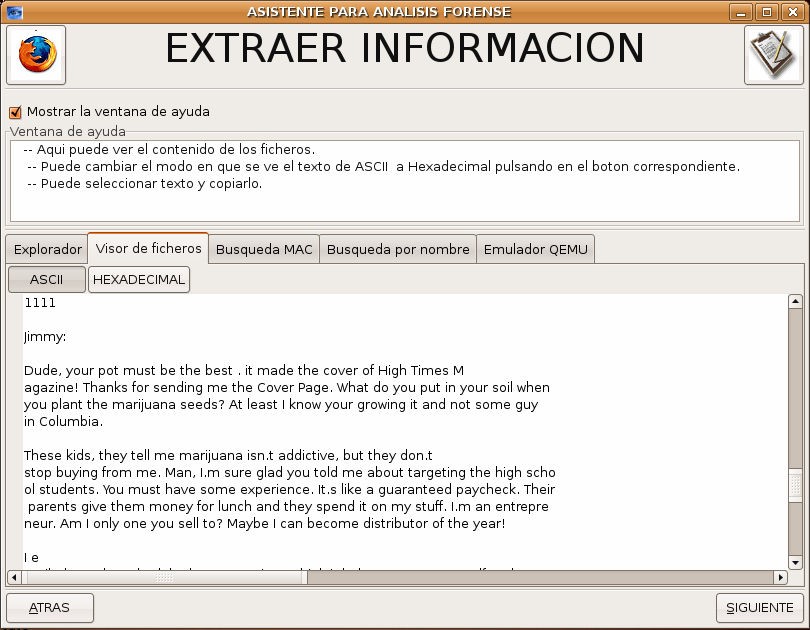

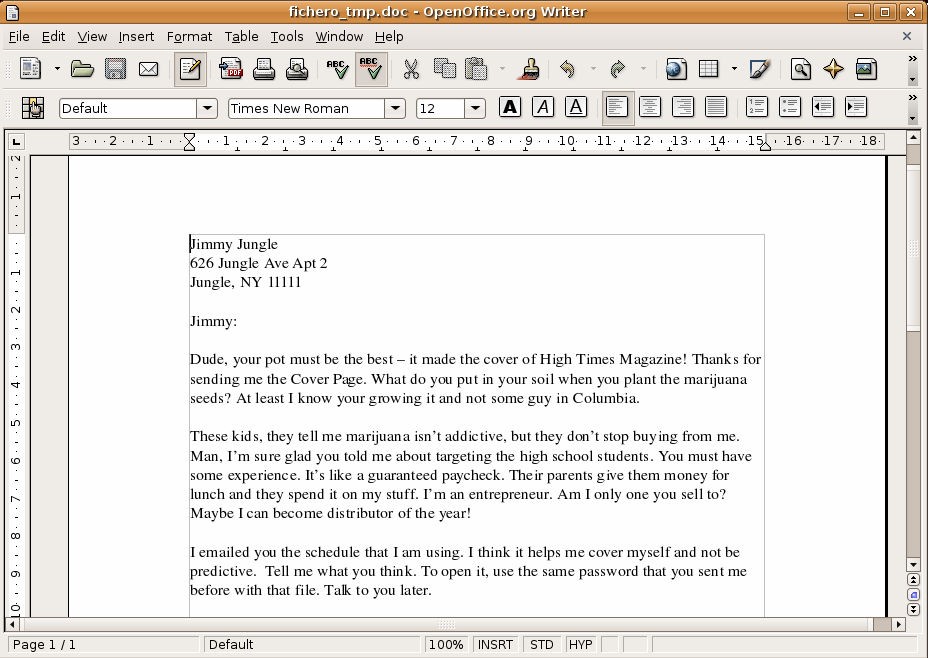

De estos tres ficheros hay un fichero .doc borrado que contiene una carta escrita por el vendedor de droga, aunque su contenido no entra dentro de las preguntas que debemos responder:

Vamos a ver su contenido más claramente con Open Office:

Ademas hay otros 2 ficheros:

Cover Page.jpgc: Es un fichero que no contiene nada y que esta ahí para despistar a los analistas novatos que renombran el fichero a jpg.

Sheduled Visists.exe: Es un fichero Zip protegido por una contraseña. Esta contraseña se debe buscar ejecutando el comando “strings” sobre la imagen. Esta búsqueda sería una locura en una imagen de mayor tamaño pero en esta se puede ver claramente una cadena de texto: “pw=goodtimes”, por lo que ya tenemos la contraseña. Al intentar descomprimir el fichero nos damos cuenta de que es otro señuelo puesto para hacer perder el tiempo a los investigadores.

Con todo esto nos damos cuenta de que el análisis de esta imagen no es posible sin tener a mano herramientas de esteganografía (como por ej, Invisible Secrets 2002), y herramientas de búsquedas de ficheros a nivel de aplicación (por ej, FOREMOST).

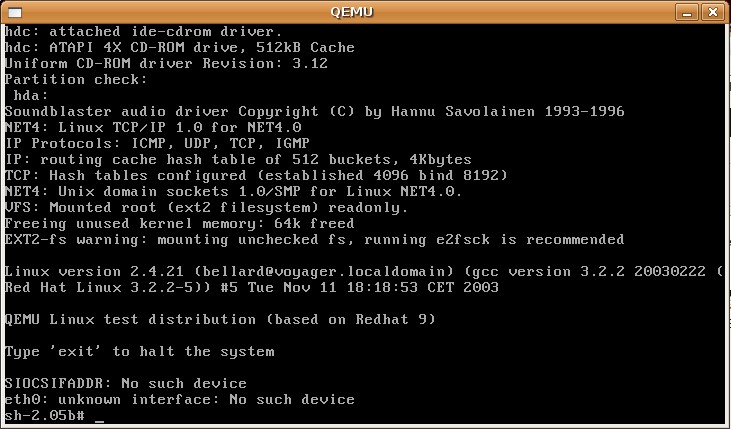

Imagen bootable de Linux

Este es un fichero de 10MB con formato Ext2 de Linux, extraído de los ficheros de los ficheros de prueba de QEmu. Contiene la funcionalidad suficiente para ser autoarrancable. Al introducirlo en la aplicación el resultado es el siguiente:

El contenido de la imagen se muestra a continuación.

Y explorando este sistema de ficheros podemos comprobar los distintos ficheros y directorios que componen este núcleo de Linux.

Intentamos la emulación sin introducir opciones y el resultado de la emulación se muestra en la captura de pantalla siguiente:

Imagen partida del “I Reto Rediris de Análisis Forense”

http://www.rediris.es/cert/ped/reto/ficheros.html

Descargamos un fichero comprimido llamado “192.168.10.tar.bz2” de la pagina web del I Reto Rediris de Análisis Forense [78]. Este fichero es una imagen de un sistema RedHat Linux, dividida en los siguientes ficheros:

b258f21b93e0eaa1f605dfd47d3f66f4 192.168.3.10-hda1.dd /boot 0b826f207f81bbc294bd059302a3558a 192.168.3.10-hda5.dd /usr

87669b6e6939619cdbc8ff8dfba574c4 192.168.3.10-hda6.dd /home

29ac32347b0bdda0659c061b46dce9e4 192.168.3.10-hda7.dd /var

4eed1213ed2aaa48f26e3edffd8a888d 192.168.3.10-hda8.dd / c7da26612f6f7b318fb79064e2909500 192.168.3.10-hda9.dd swap

La prueba del I Reto de Análisis Forense consistía en analizar un sistema supuestamente comprometido por un Hacker, y conseguir responder a las siguientes preguntas cuya respuesta se relata tras cada una de ellas:

- ¿Quién ha realizado el ataque ?, (dirección IP de los equipos implicados en el ataque )

Sin duda esta es la pregunta más difícil de responder ya que una dirección ip se puede falsificar o se pueden usar ordenadores zombi para realizar ataques.

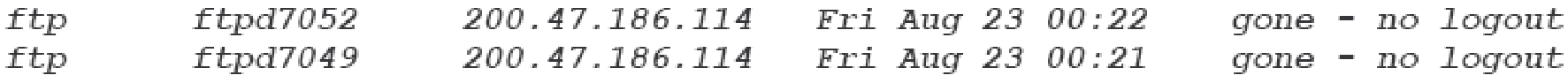

En cualquier caso, la dirección del atacante queda reflejada en el fichero “wtmp”:

- ¿Comó se realizo el ataque ? (Vulnerabilidad o fallo empleado para acceder al sistema )

La intrusión se realizó a las 00:12:15 del dia 23 de Agosto de 2002 y durante un par de horas los atacantes estuvieron realizando diversas acciones en el sistema para tomar el control del mismo, ademas de instalar herramientas que garanticen su futuro acceso. Para ello introducirse en el sistema aprovecharon una vulnerabilidad del cliente wu-FTP version 2.6.1. A continuación instalaron un rootkit llamado NeroD que inicia una puerta trasera en en la forma de un servidor ssh.

- ¿Qué hizo el atacante? (Que acciones realizo el atacante una vez que accedío al sistema, ¿por qué accedió al sistema?).

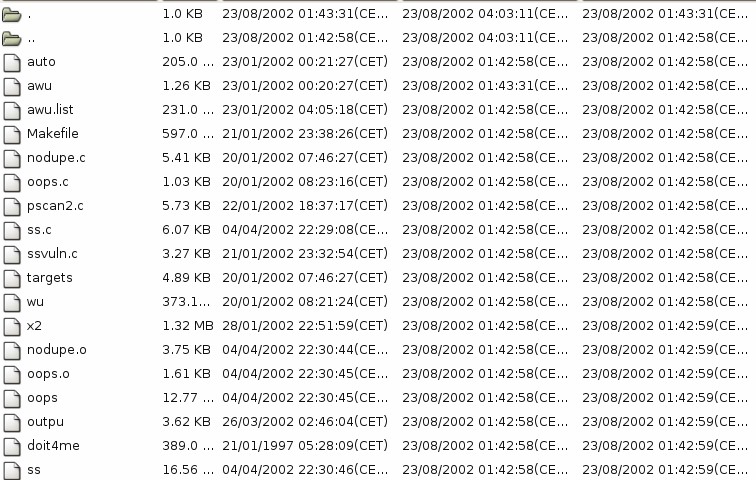

El atacante instaló un “bouncer” de IRC llamado psyBNC. Este programa sirve como Proxy para poder conectarse y chatear en canales IRC ocultando la dirección IP delque lo usa, ademas de otras funcionalidades. Junto con este se instaló también un bot de IRC llamado energyMech que amplia las posibilidades que ofrece un servicio IRC. Se instaló además un Sniffer para capturar contraseñas en la red de la computadora comprometida. Y por último se usaron diversas herramientas de un toolkit llamado AWU, que permiten descubrir nuevas vulnerabilidades FTP como la usada para entrar en el sistema.

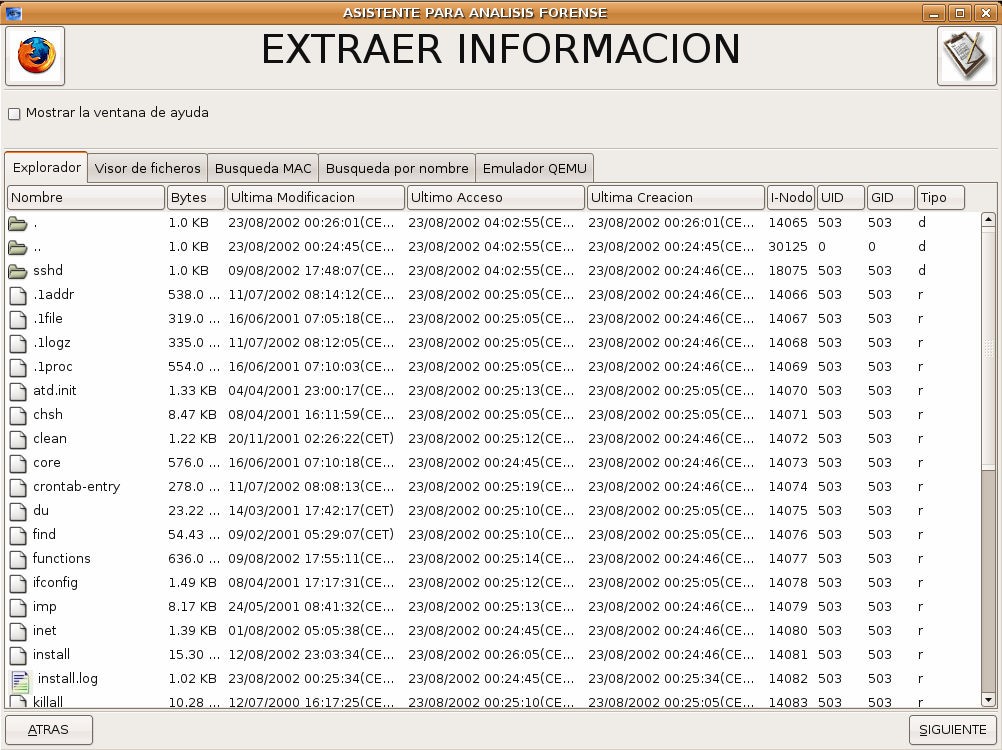

Análisis con la aplicación

Para realizar este análisis se ha partido de la fecha de inicio del ataque (23 de Agosto de 2002) para buscar los ficheros implicados. El resultado de introducir cada una de las imágenes en la aplicación y realizares el siguiente:

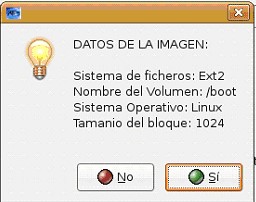

192.168.3.10-hda1.dd (/boot)

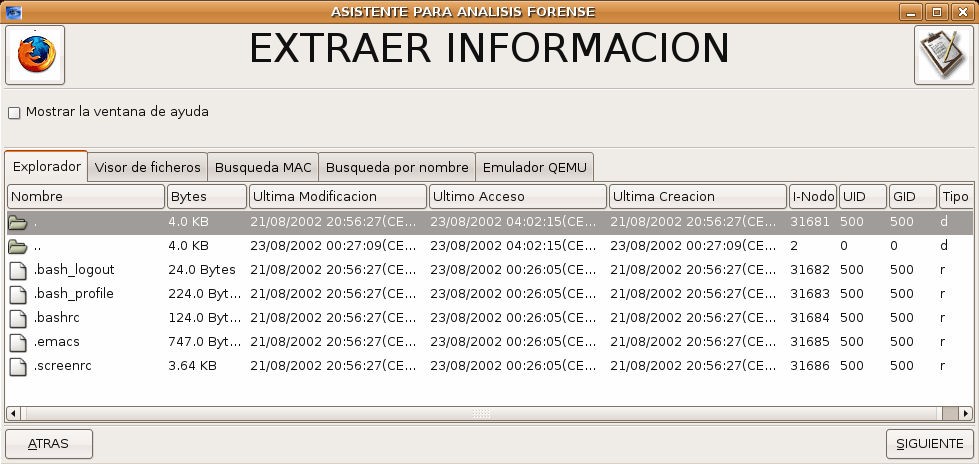

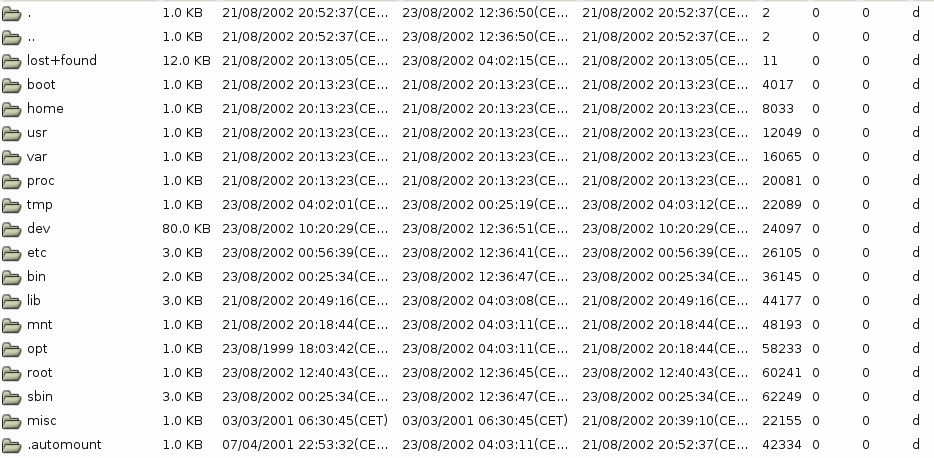

Al seleccionar este fichero la aplicación muestra los siguiente:

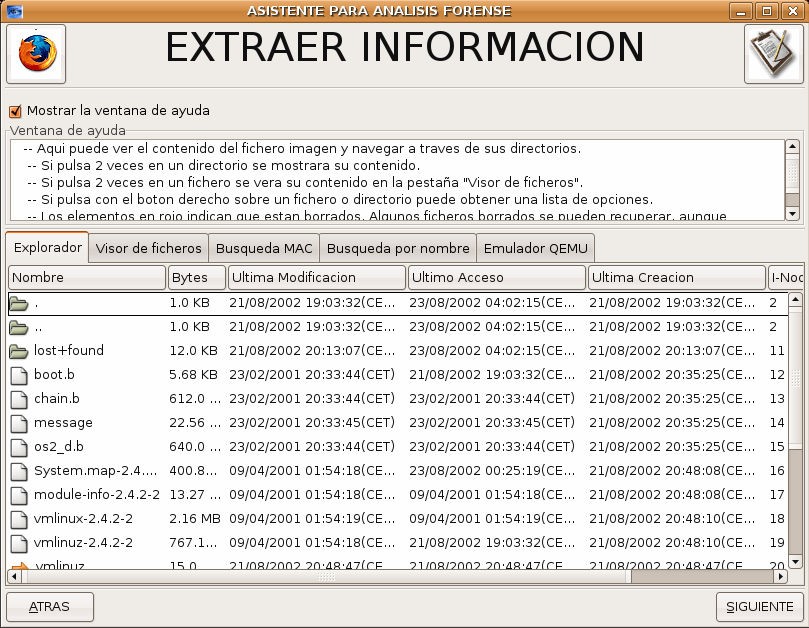

Veamos el contenido del sistema de ficheros:

Esta imagen no contiene nada interesante salvo los ficheros normales de arranque de redhat.

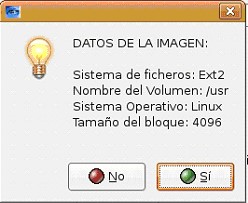

192.168.3.10-hda5.dd (/usr)

Al introducir este fichero la aplicación nos dice lo siguiente:

Veamos ahora el sistema de ficheros que contiene:

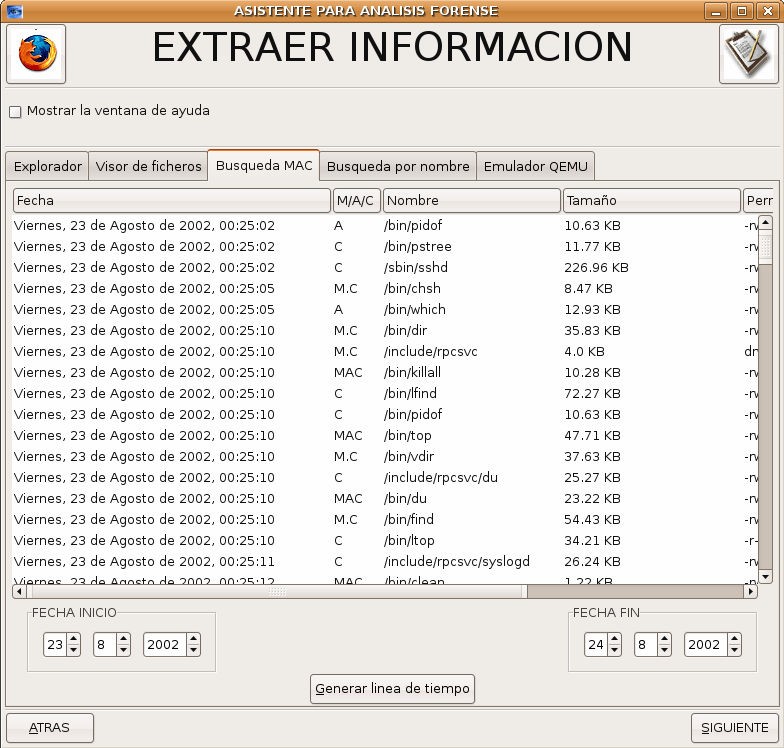

A simple vista no hay nada extraño, por lo que vamos a ver los ficheros cuyos sellos de tiempo se modificaron el dia 23 de agosto de 2002:

Como vemos a partir de la hora en la que se inició el ataque se producen muchas llamadas a binarios del sistema operativo, entre ellas a “sshd” y “killall”, y todas ellas se producen en cuestion de segundos.

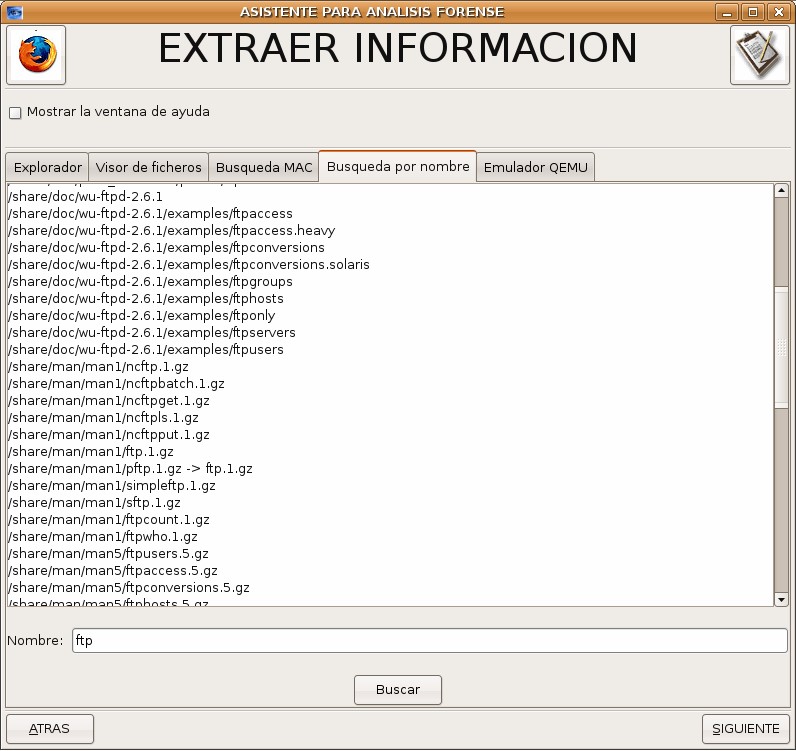

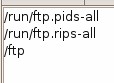

Buscaremos el cliente FTP que tuvo la vulnerabilidad buscando el nombre “ftp” en el sistema de ficheros:

Encontramos en /share/doc/wu-ftpd-2.6.1 el cliente ftp que buscabamos.

En esta partición no existen más ficheros relevantes.

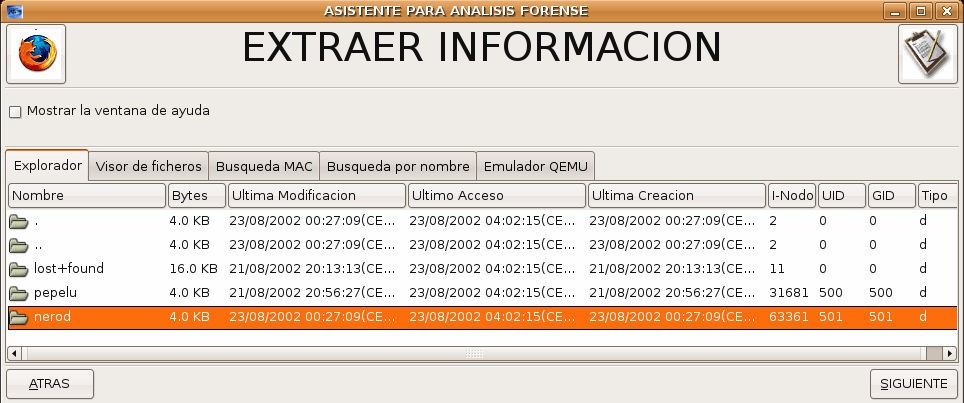

192.168.3.10-hda6.dd (/home)

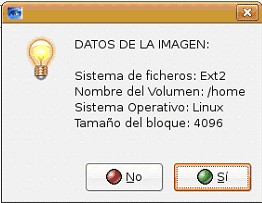

En esta partición encontramos algunas cosas interesantes. Al introducir la imagen el resultado es:

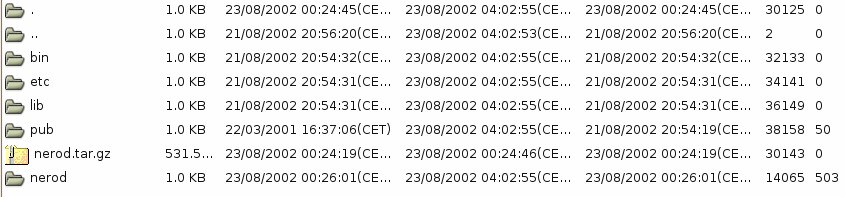

Veamos lo que contiene el sistema de ficheros:

Llaman la atención dos directorios: “pepelu” y “nerod”. Ambos contienen los mismos ficheros:

192.168.3.10-hda7.dd (/var)

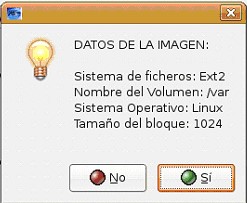

En esta imagen encontramos mucha información valiosa. Al introducirla nos muestra lo siguiente:

Veamos ahora el contenido del sistema de ficheros:

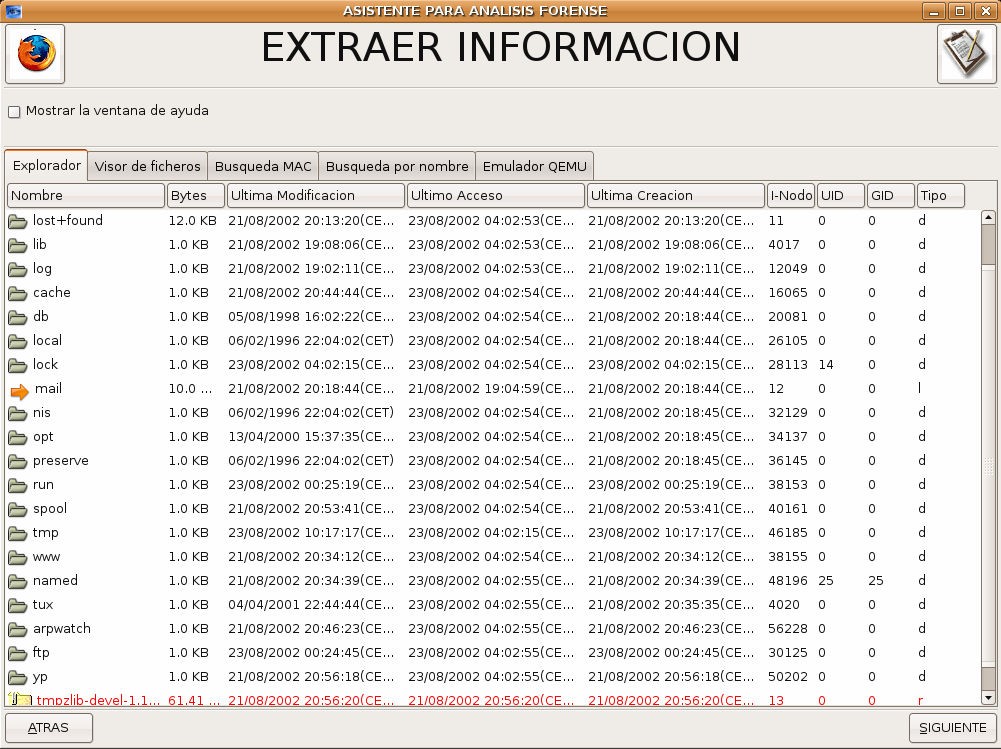

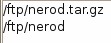

A simple vista no vemos nada extraño salvo un fichero borrado que no se puede recuperar (i-nodo=0) y una carpeta llamada “ftp” que nos puede interesar. Veamos su contenido:

Vemos que contiene el archivo de instalación de NeroD (nerod.tar.gz) y el directorio nerod que pasamos a mostrar a continuación:

En esta imagen puede apreciar el contenido del rootkit cuyos binarios coinciden con los que se muestran en la línea de tiempos realizada para la imagen 192.168.3.10-hda5.dd.

Vamos realizar una búsqueda de varios nombres en esta imagen:

“ftp”

“nerod”

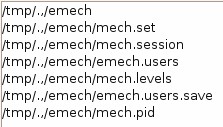

“psybnc”

“mech”

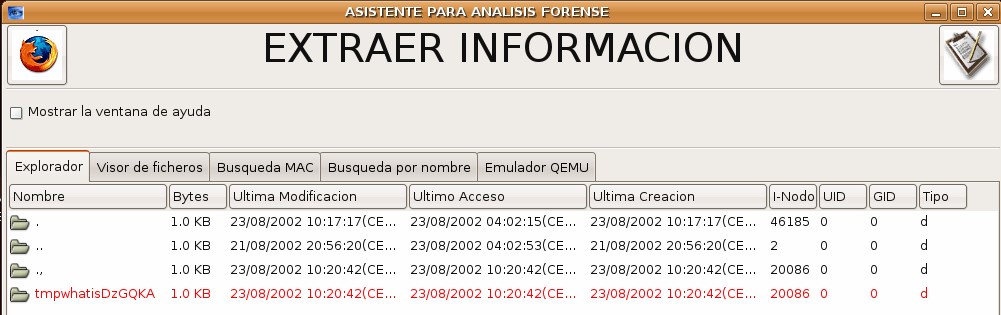

Por tanto vemos que en el directorio /tmp podemos encontrar mas evidencias de la intrusión:

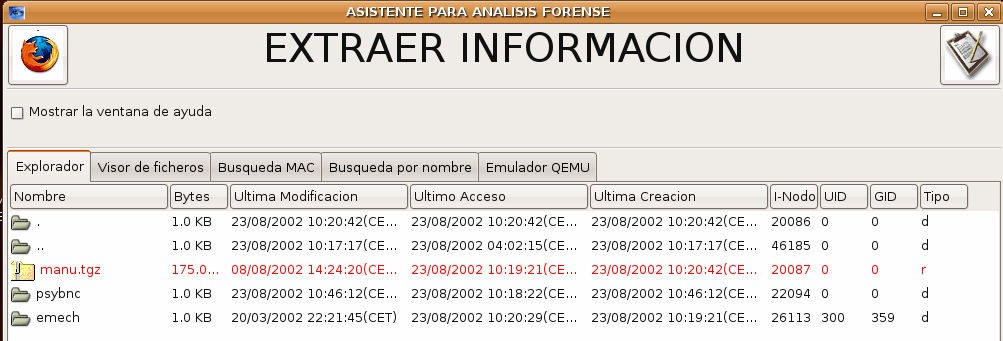

Existen en este directorio otros 2 directorios con el mismo i-nodo: uno llama “.,” (para confundirlo con “..” y un directorio borrado llamado “tmpwhatisDzGQKA” que no es relevante ya que ambos tienen el mismo i-nodo. Veamos el contenido del directorio “.,”:

Encontramos aquí un fichero borrado llamado “manu.tgz” que contiene los instalables de psyBNC y EnergyMECH.

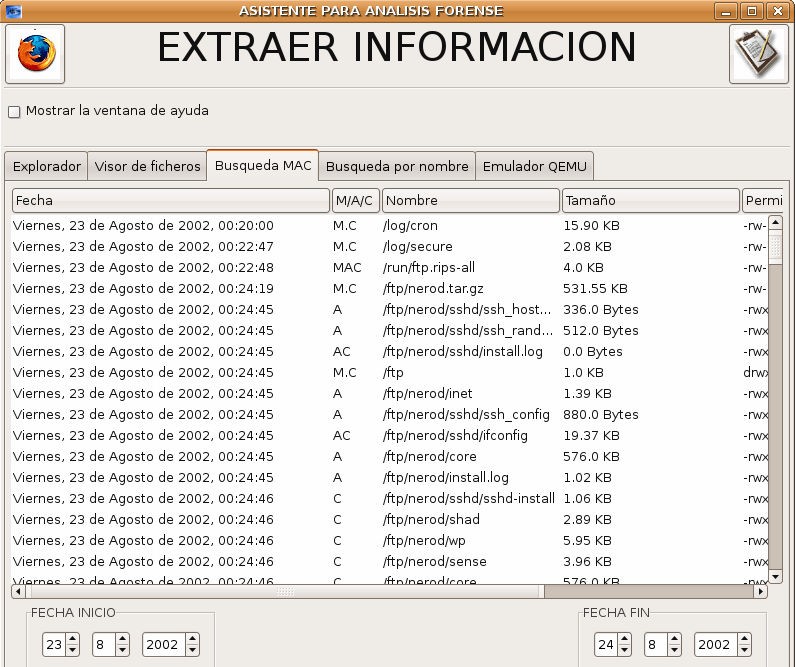

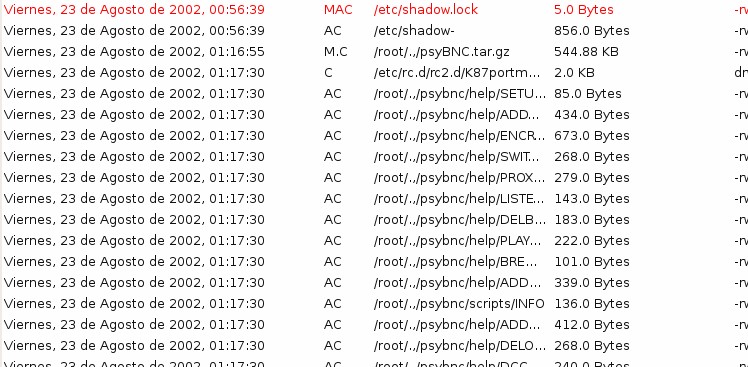

Vamos ahora a realizar una línea de tiempo en el dia 23 de Agosto de 2002 para ver si encontramos la actividad de alguno de estos ficheros.

En esta imagen se puede apreciar como se copia el rootkit al sistema a las 00:24:19 y 26 segundos mas tarde comienza su ejecución.

Para ver la dirección IP del atacante recuperamos el fichero /log/messages y encontramos:

192.168.3.10-hda8.dd (/)

Al introducir la imagen el resultado es el siguiente:

Veamos el sistema de ficheros que contiene:

Realizaremos una línea de tiempo para ver qué ocurrió el dia 23 de Agosto de 2002 para tener una idea de donde buscar:

Se puede apreciar como en el directorio /root existe otro fichero directorio llamado “.,” que contiene más evidencias. A las 01:16:55 se realiza la copia del instalador psyBNC.tar.gz y 35 segundos mas tarde se produce su instalación.

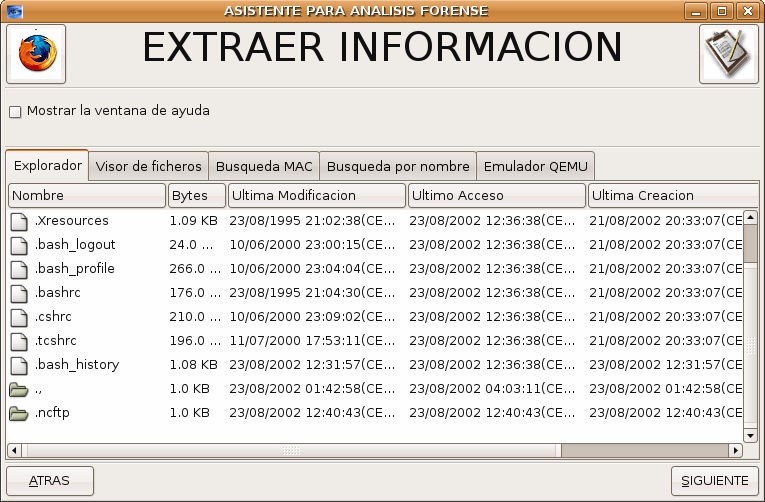

Veamos pues el contenido del directorio /root:

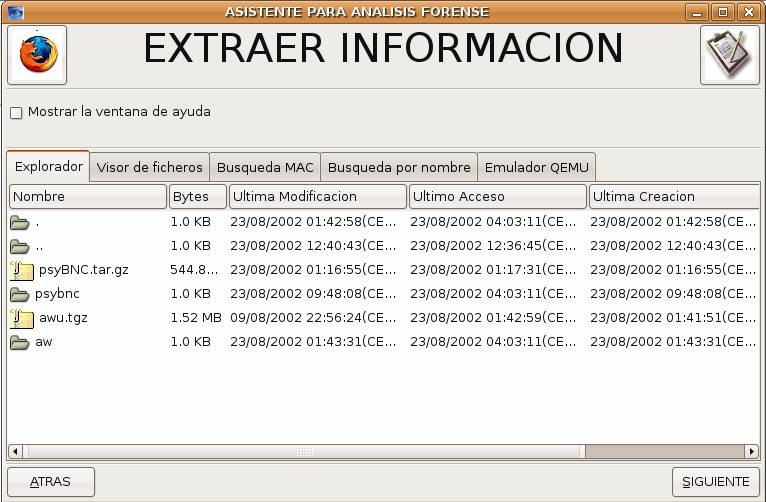

Vemos que contiene un directorio llamado “.,” cuyo contenido es el siguiente:

Aquí podemos apreciar los archivos “psyBNC.tar.gz” y “awu.tgz” asi como los directorios que contienen ambas herramientas.

El contenido de psybnc es el siguiente:

Y el contenido de aw:

192.168.3.10-hda9.dd (swap)

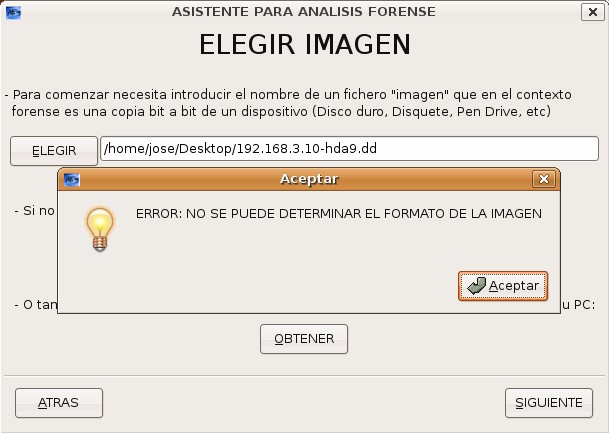

El resultado de introducir esta imagen es el siguiente:

Esto es asi porque no se reconoce ningun dato relevante en la imagen: no tiene nombre, ni tamaño del sector, por lo que se devuelve el error correspondiente.

Mp3 de 256 MB

Se ha tomado una imagen de un dispositivo de música MP3 de 256MB de capacidad. En este MP3 contenía ficheros borrados hace tiempo (difícilmente recuperables), por lo que se ha borrado un fichero y un directorio y a continuación se ha tomado otra imagen para intentar recuperar estos ficheros borrados.

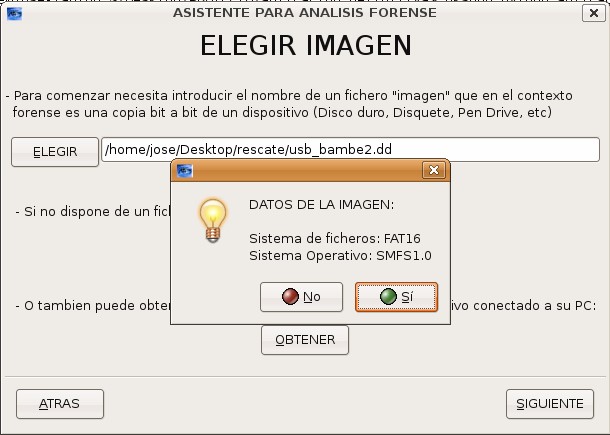

Veamos el proceso seguido. Al introducir la imagen en la aplicación el resultado fue:

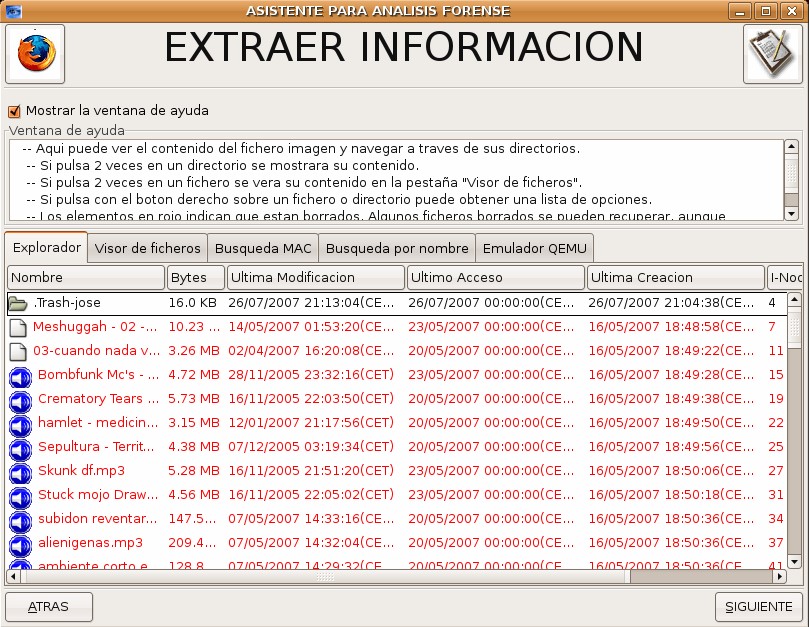

Y los ficheros mostrados fueron los siguientes:

Intentamos recuperar los ficheros borrados y el resultado fue satisfactorio:

Al intentar recuperar el directorio borrado se consiguieron recuperar los ficheros que contenía, aunque el contenido de los mismos no era exacto y las canciones se mezclaban unascon otras.

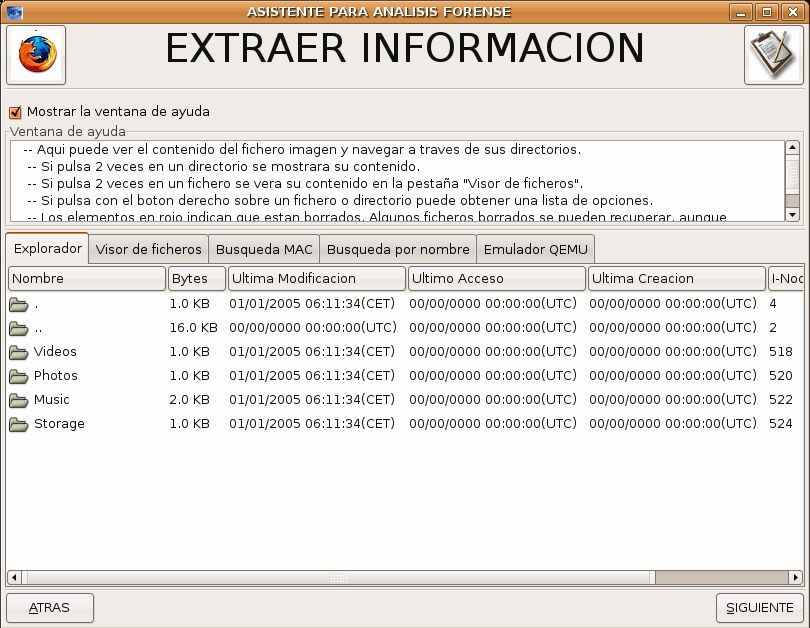

Movil Motorola

Se extrajo una imagen de un movil Motorota con una memoria interna de 64MB. Esta prueba se hizo simplemente para ver si se podia extraer una imagen completa del movil y buscar datos privados como Codigo Pin, Mensajes borrados, etc.

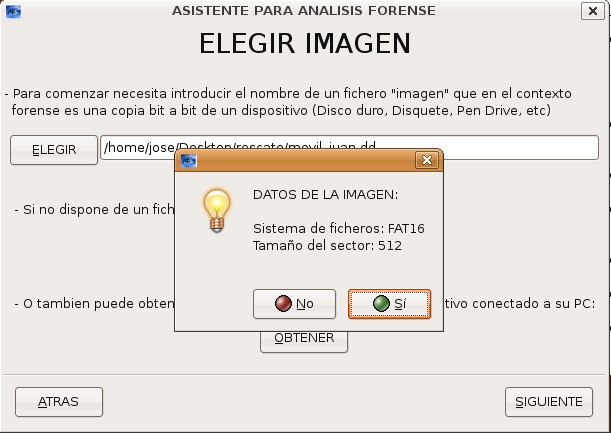

Al insertarlo en la aplicación el resultado fue el siguiente:

Podemos ver que lo unico que se muestra son los datos multimedia almacenados en el teléfono móvil.

Manual de usuario

Para usar la aplicación desde el CD-Live, una vez arrancado simplemente hay que abrir una consola y teclear:

./aplicacion

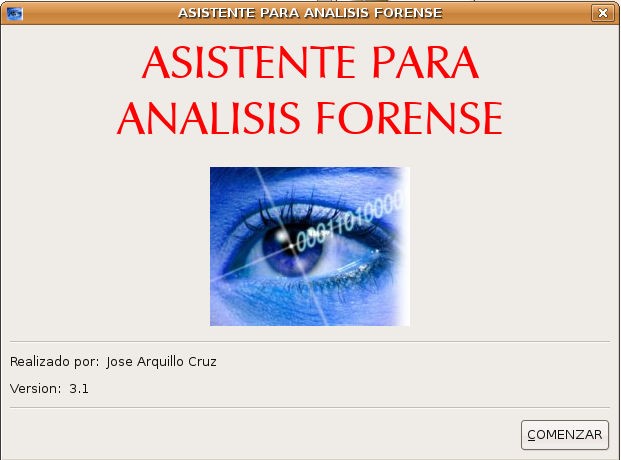

Y se abrirá la ventana de presentación del programa:

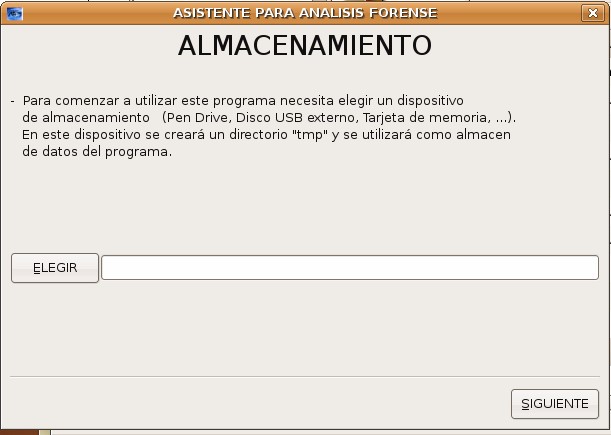

A continuación debe pulsar en el botón Comenzar para pasar a la siguiente pantalla:

En ella debe introducir la ruta de un dispositivo de almacenamiento EXTERNO que tenga permisos de escritura. Esto quiere decir que los discos duros locales no servirán como dispositivo de almacenamiento. Un dispositivo válido puede ser un Pen Drive, una tarjeta de memoria, un Disco Duro USB esterno, etc. Por ejemplo /dev/sdc puede ser la ruta de un Pen Drive introducido en el PC.

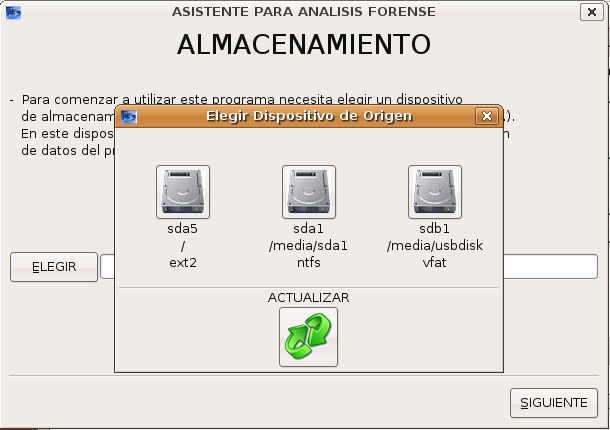

En caso de no conocer la ruta del dispositivo, puede pulsar en el boton Elegir y se mostrarán una lista con los dispositivos con permisos de escritura que hay en el sistema:

Pinche en uno de ellos y su ruta se introducirá automáticamente en el cuadro correspondiente.

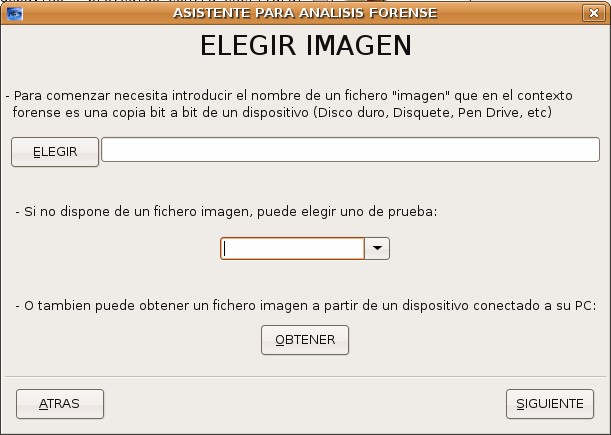

A continuaciónpulse el botón Siguiente para pasar a la siguiente pantalla. En este momento se habrá creado un directorio llamado /tmp en el dispositivo elegido y en este directorio se guardarán los datos temporales de la aplicación así como las imágenes adquiridas porel usuario y los ficheros recuperados. Ahora vemos lo siguiente:

En esta pantalla debemos elegir una imagen para poder analizarla. Para ello tenemos 3 opciones:

Elegir un fichero imagen: Pulsando el boton Elegir se abrirá una ventana con la que podrá buscar un fichero imagen dentro del equipo.

Elegir un fichero imagen de prueba: Existen 3 ficheros que el usuario puede probaroDiquette Arranque MS-DOSoImagen Autoarrancable LinuxoDisquette del reto forense nº26 del proyecto HoneyNet

Eligiendo cualquiera de estas imágenes se introducirá su ruta automáticamente en el cuadro correspondiente:

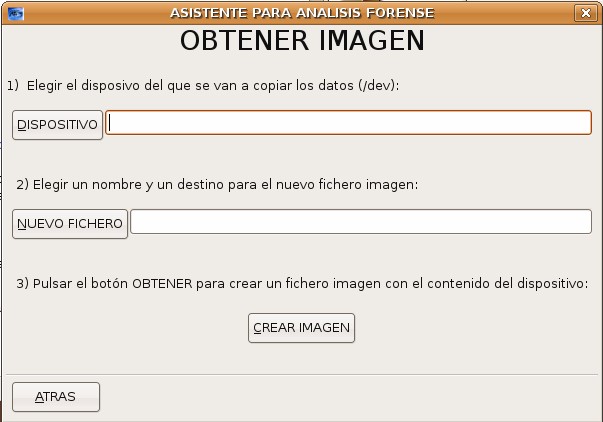

- Obtener un fichero imagen a partir de un dispositivo del PC: Se abrirá una nueva ventana que le mostrará los pasos a seguir

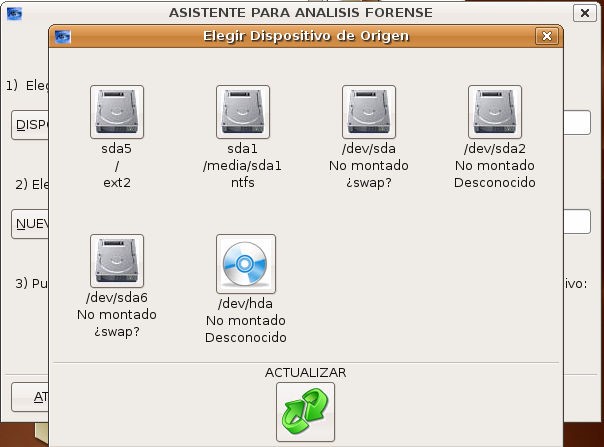

Primero debe elegir el dispositivo de origen, introduciendo su ruta directamente o eligiendolo de una lista de dispositivos que se muestra al pulsar el boton Origen:

En esta ocasión se mostrarán todos los dispositivos de los que se pueda extraer una imagen, es decir, los discos duros, cd rom, disqueteras, usb, etc.

Ahora debe elegir el fichero de destino. Si introduce un nombre directamente, se almacenará en el directorio /tmp creado en el dispositivo de almacenamiento. Si pulsa el botón Destino podrá elegir la ruta y el nombre del fichero mediante una ventana.

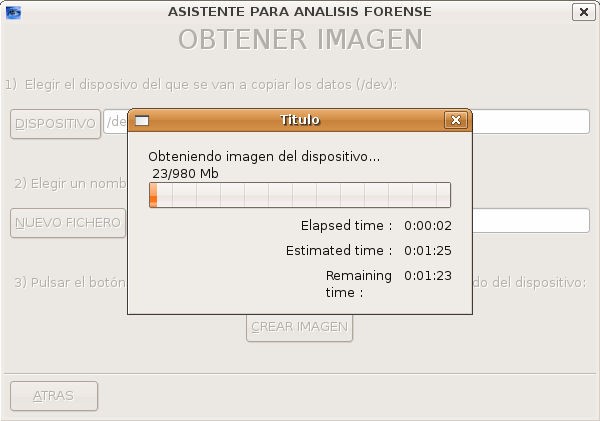

A continuación debe puslar el botón Obtener y se mostrará una barra de progreso indicando el porcentaje yel tiempo restante:

Al terminar el proceso, si la copia ha tenido éxito se mostrará un mensaje indicando el valor MD5 de la copia.

Una vez obtenida la imagen pulsamos en el botón Atras y la ruta de la imagen se introducirá en el cuadro correspondiente de la ventana anterior.

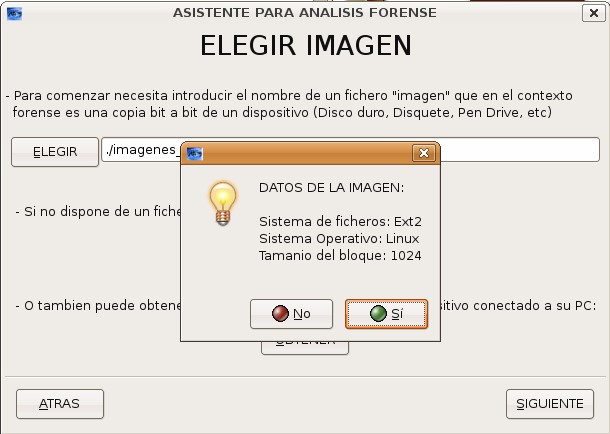

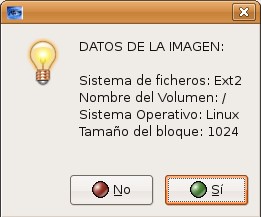

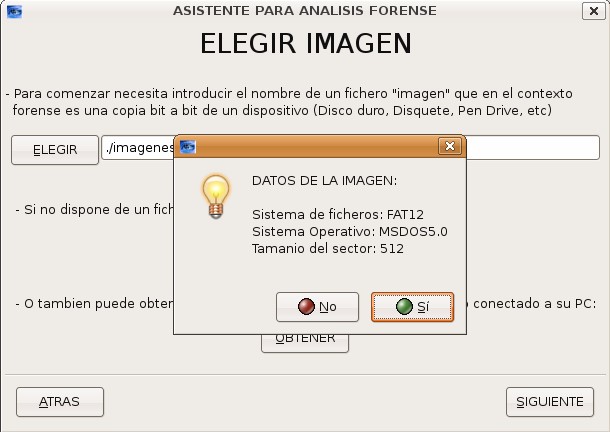

Una vez elegida una imagen de cualquiera de estas 3 maneras pulsamos el botón Siguiente para continuar con el asistente. Si la aplicación reconoce el formato de la imagen y ésta contiene un sistema de ficheros correcto, se mostrarán los datos del sistema de ficheros:

Una vez revisados estos datos podemos elegir si analizar esta imagen o no. Para aceptar pulsamos en Si y pasaremos a la siguiente pantalla en la que se podrá analizar la imagen seleccionada.

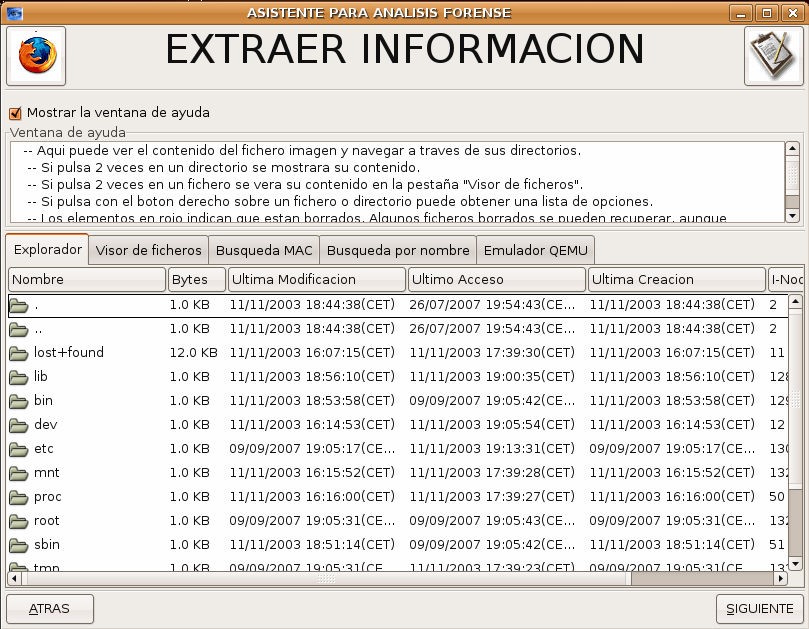

Pulsando aquí se puede

ocultar/mostrar la Ventana de ayuda

Pulsando este botón se abrirá

el explorador de Internet con

el buscador Google

Pulsando este botón se abrirá

un editor de textos para

introducir una nueva anotación

en el fichero notas.txt

Pulsando aquí se vuelve a

la pantalla para elegir el

fichero imagen

Si pulsa aquí se

accede a la siguiente

ventana: Conclusiones

Aquí se muestran los ficheros

que contiene la imagen. En

caso de estar en rojo significa

que estan borrados.

Si pulsamos con el botón derecho sobre un item(un fichero o directorio) se mostrará un menú contextual con una lista de opciones:

Si pulsa dos veces con el ratón sobre un fichero se verá su contenido en la siguiente pestaña: visor de ficheros. Puede ver su contenido en formato ASCII o en

HEXADECIMAL.

Si pulsa dos veces sobre un directorio se mostrarán los ficheros y directorios que

contiene en la misma pestaña.

La siguiente pestaña se llama Busqueda MAC y muestra los ficheros cuya actividad (Creado, Accedido o Modificado) este entre dos fechas:

Este listado se genera una vez introducidas las fechas y pulsado el botón

“Generar línea de tiempo”.

La pestaña “Busqueda por nombre” realiza una busqueda por todo el sistema de ficheros hasta encontrar el/los nombre/s de ficheros/directorios que coincidan con un patron introducido:

Si no se introduce ningún nombre para buscar, se mostrarán todos los ítems que

contenga el fichero imagen una vez pulsado el botón Buscar.

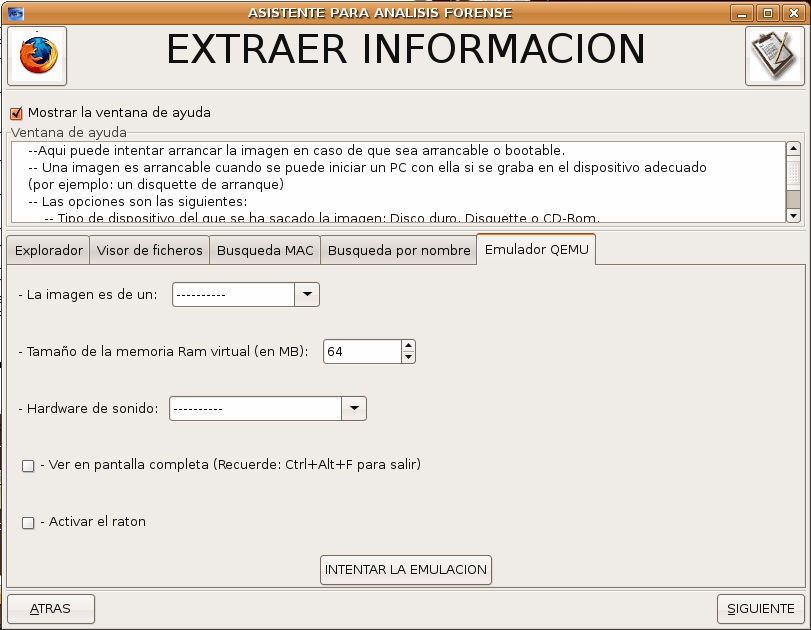

La última pestaña es un virtualizador de sistemas o emulador, basado en QEmu:

Introduciremos las opciones que más se adecúen a nuestro fichero imagen y pulsaremos en INTENTAR LA EMULACION. Si todo sale bien debe salir una ventana auxiliar mostrando el progreso de la emulación:

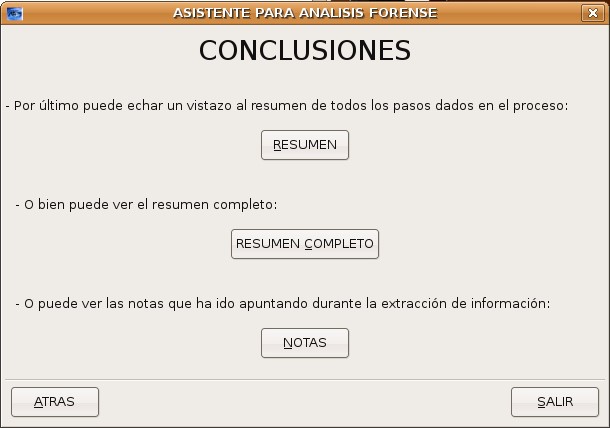

Y por último, la última ventana nos permite reflexionar sobre los pasos dados en la investigación. En el transcurso de la misma se deben haber tomado notas y además el programa ha ido anotando todos nuestros pasos para después poder verlos en un resumen simple o en uno extendido.

Una vez finalizado este paso, podemos pulsar en el botón SALIR para finalizar la

aplicación. Además se puede finalizar la aplicación en cualquier momento pulsando la

X de la equina superior derecha de todas las ventanas.