5.5 ANÁLISIS DE INTERNET

5.5.1 Chkrootkit

Elchkrootkit (Check Rootkit)es un programa de computador en modo consola y un programa común de Unix que ayuda a los administradores de sistema a localizar rootkits conocidos, realizando múltiples pruebas en las que busca entre los binarios ficheros modificados por dicho rootkit. Este shell script usa herramientas comunes de UNIX/Linux como los comandos strings y grep para buscar las bases de las firmas de los programas del sistema y comparar un transversal del archivo del sistema /proc con la salida del comando ps (process status oestados de los procesos) para buscar discrepancias. Básicamente chkrootkit hace múltiples comprobaciones para detectar todo tipo de rootkits y ficheros maliciosos.

Puede ser utilizado desde un "disco de rescate" (típicamente un LiveCD) o puede utilizar opcionalmente un directorio alternativo del cual ejecutar todos sus comandos. Estas técnicas permiten que chkrootkit confíe en los comandos de los cuales depende un bit más.

Hay limitaciones inherentes en la confiabilidad de cualquier programa que procure detectar compromisos (tales como rootkits y virus de computadora). Los nuevos rootkits pueden específicamente intentar detectar y comprometer copias del programa chkrootkit o tomar otras medidas para evadir la detección por ellas.

5.5.2 Cryptcat

Cryptcat es el comando netcat estándar mejorado con encriptación “twofish” y que funciona para Windows NT, BSD y Linux.

Cryptcat es una utilidad Unix muy simple que lee y escribe datos usando el protocolo TCP o UDP mientras encripta los datos que están siendo transmitidos.

5.5.3 Netcat

La utilidadnconetcatpermite abrir conexiones TCP, enviar paquetes UDP, escuchar en puertos arbitrarios TCP y UDP, escanear puertos y tratar con los protocolos IPv4 e IPv6.

Los usos más comunes son:

Proxys TCP simples

Clientes y servidores de shell basados en HTTP

Testeo de demonios de red

Un comando proxy HTTP o SOCKS parassh.

Etc.

5.5.4 NetIntercept

NetIntercept [46] captura paquetes enteros y reensambla hasta 999.999 conexiones TCP directamente, reconstruyendo los ficheros que circularon por la red y creando una base de datos sobre sus descubrimientos. Reconoce alrededor de 100 tipos de protocolos dered y tipos de fichero, incluyendo tráfico web, multimedia, email, y mensajería instantánea.

5.5.5 Rkhunter

rkhunter(oRootkit Hunter) es una herramienta de Unix que escanea los rootkits, los backdoors y los exploit locales. Esto lo hace comparando los hashes MD5 de ficheros importantes con_buenos conocidos_en una base de datos en línea, buscando los directorios por defecto (de rootkits), los permisos incorrectos, los archivos ocultos, las cadenas sospechosas en los módulos del kernel, y las pruebas especiales para Linux y FreeBSD.

5.5.6 Sguil

Sguil[47] es una herramienta destinada a los analistas de la seguridad de red. El componente principal de Sguil es una interfaz gráfica que proporciona eventos en tiempo real para Snort/Barnyard. Además incluye otros componentes que facilitan la monitorización y eventos dirigidos al análisis de alertas IDS. El cliente Sguil está escritoen tcl/tk y puede ejecutarse sobre cualquier sistema operativo que soporte tcl/tk (incluyendo Linux, BSD, Solaris, Macintosh y Win32).

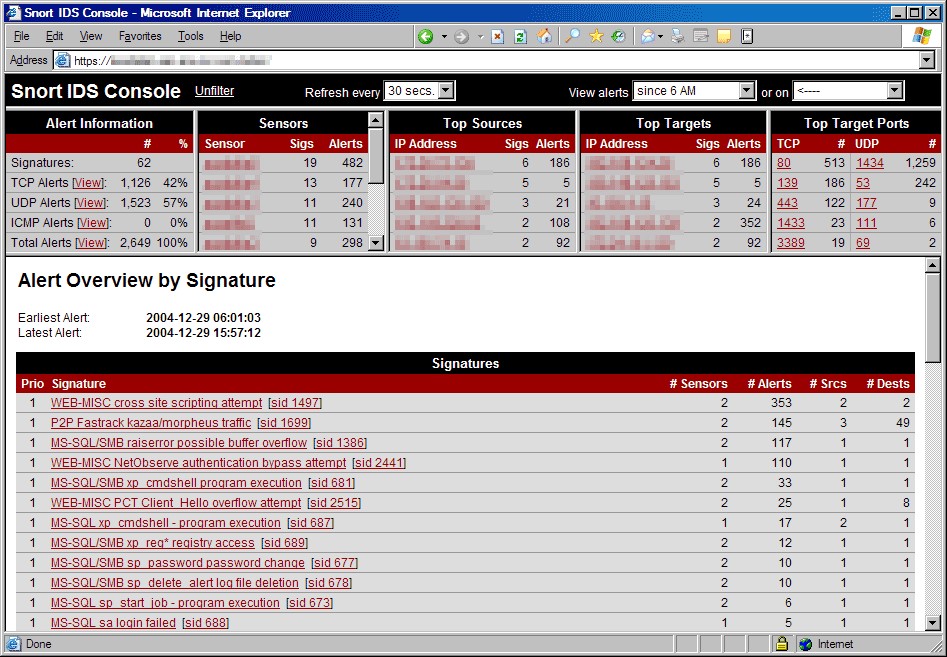

5.5.7 Snort

Snort [48] es un sniffer de paquetes y un detector de intrusos basado en red (se monitoriza todo un dominio de colisión). Es un software muy flexible que ofrece capacidades de almacenamiento de sus bitácoras tanto en archivos de texto como en bases de datos abiertas como lo es MySQL. Implementa un motor de detección de ataques y barrido de puertos que permite registrar, alertar y responder ante cualquier anomalía previamente definida. Así mismo existen herramientas de terceros para mostrar informes en tiempo real (ACID) o para convertirlo en un Sistema Detector y Preventor de Intrusos.

Este IDS implementa un lenguaje de creación de reglas flexible, potente y sencillo. Durante su instalación ya nos provee de cientos de filtros o reglas para backdoor, DDoS, finger, FTP, ataques web, CGI, Nmap...

Puede funcionar como sniffer (podemos ver en consola y en tiempo real qué ocurre en nuestra red, todo nuestro tráfico), registro de paquetes (permite guardar en un archivo los logs para su posterior análisis, un análisis offline) o como un IDS normal (en este caso NIDS). Cuando un paquete coincide con algún patrón establecido en las reglas de configuración, se logea. Así se sabe cuando, de donde y cómo se produjo el ataque.

Aún cuando tcpdump es considerada una herramienta de auditoria muy útil, no se considera un verdadero IDS puesto que no analiza ni señala paquetes por anomalías. tcpdump imprime toda la información de paquetes a la salida en pantalla o a un archivo de registro sin ningún tipo de análisis. Un verdadero IDS analiza los paquetes, marca las transmisiones que sean potencialmente maliciosas y las almacena en un registro formateado, así, Snort utiliza la librería estándar libcap y tcpdump como registro de paquetes en el fondo.

Snort está disponible bajo licencia GPL, gratuito y funciona bajo plataformas Windows y UNIX/Linux. Dispone de una gran cantidad de filtros o patrones ya predefinidos, así como actualizaciones constantes ante casos de ataques, barridos o vulnerabilidades que vayan siendo detectadas através de los distintos boletines de seguridad.

La característica más apreciada de Snort, además de su funcionalidad, es su subsistema flexible de firmas de ataques. Snort tiene una base de datos de ataques que se está actualizando constantemente y a la cual se puede añadir o actualizar a través de la Internet. Los usuarios pueden crear 'firmas' basadas en las características de los nuevos ataques de red y enviarlas a la lista de correo de firmas de Snort, para que así todos los usuarios de Snort se puedanbeneficiar. Esta ética de comunidad y compartir ha convertido a Snort en uno de los IDSes basados en red más populares, actualizados y robustos.

Captura de la consola del sistema:

5.5.8 Tcpdump

tcpdump[49] es un herramienta en línea de comandos cuya utilidad principal es

analizar el tráfico que circula por la red.

Permite al usuario capturar y mostrar a tiempo real los paquetes transmitidos y recibidos en la red a la cual el ordenador está atado. Está escrito por Van Jacobson, Craig Leres, y Steven McCanne que trabajaban en este tiempo en el Grupo de Investigación de Red del Laboratorio Lawrence Berkeley. Más tarde el programa fue ampliado por Andrew Tridgell.

tcpdump funciona en la mayoría de los sistemas operativos UNIX: Linux, Solaris, BSD, Mac OS X, HP-UX and AIX entre otros. En esos sistemas, tcpdump hace uso de la librería libpcap para capturar los paquetes que circulan por la red.

Existe una adaptación de tcpdump para los sistemas Windows quese llama WinDump y que hace uso de la librería Winpcap.

En UNIX y otros sistemas operativos, es necesario tener los privilegios del root para utilizar tcpdump.

El usuario puede aplicar varios filtros para que sea más depurada la salida. Un filtro es unaexpresión que va detrás de las opciones y que nos permite seleccionar los paquetes que estamos buscando. En ausencia de ésta, el tcpdump volcará todo el tráfico que vea el adaptador de red seleccionado.

Utilización frecuente de tcpdump:

Para depurar aplicaciones que utilizan la red para comunicar.

Para depurar la red misma.

Para capturar y leer datos enviados por otros usuarios o ordenadores. Algunos protocolos como telnet y HTTP no cifran los datos que envían en la red. Un usuario que tiene el controlde un router a través del cual circula tráfico no cifrado puede usar tcpdump para lograr contraseñas u otras informaciones.

5.5.9 Tcpextract

tcpxtract[50] es una herramienta para la extracción de ficheros del tráfico de red basándose en su estructura interna. Usando la técnica “data carving” se extraen ficheros basándose en tipos conocidos de cabeceras o colas de fichero. Al igual que la herramienta Foremost, emplea esta técnica, salvo que en este caso Tcpxtract intercepta ficheros transmitidos a través de la red. Otras herramientas con funcionalidad similar son EtherPEG y driftnet, que monitorizan y extraen ficheros gráficos en una red. Estas son comúnmente por administradores de red para vigilar la actividad de sus usuarios. La mayor limitación de estos programas es que tan solo soportan tres tipos de fichero y no existe una forma fácil de añadir más. La técnica de búsqueda que usan no es escalable y no busca en los límites de los paquetes.

Las características de tcpxtract son las siguientes:

Soporta 26 formatos de fichero populares.

Pueden añadirse nuevos formatos simplemente editando su fichero de configuración.

Con una rápida conversión, se puede usar el fichero de configuración de Foremost con tcpextract.

Algoritmos de búsqueda eficientes y muy escalables.

Los algoritmos buscan a través de los límites de los paquetes para una total cobertura y calidad forense.

Usa libpcap, una librería popular, portable y estable para la captura de datos de red.

Puede usarse en una red o con un fichero de capturas de red de tcpdump.

5.5.10 Tcpflow

tcpflow[51] es un programa que captura datos transmitidos como parte de una conexión TCP (flujo - flow), y almacena los datos de forma conveniente para su depuración a análisis. Un programa como tcpdump muestra un resumen de paquetes que pasan vistos en el cable, pero normalmente no almacena los datos que actualmente están siendo transmitidos. Por contrario, tcpflow reconstruye los streams de datos actuales y almacena cada flujo en un fichero separado para su posterior análisis.

tcpflow entiende números de secuencia y reconstruirá correctamente streams de datos a pesar de las retransmisiones o error en la conexión. Sin embargo, actualmente no entiende los fragmentos IP, es decir, que los flujos con fragmentos IP no se almacenarán correctamente.

tcpflow está basado en la librería LBL Packet Capture Library (captura de paquetes) y por tanto soporta las mismas expresiones de filtrado que programas como tcpdump. Debería compilar en la mayoría de las versiones de UNIX.

tcpflow almacena todos los datos capturados enficheros que tienen nombres con la

forma:

128.129.130.131.02345-010.011.012.013.45103

donde los contenidos del fichero serán los datos transmitidos desde el host 128.129.131.131, por el puerto 2345, al host 10.11.12.13 por el puerto 45103.

El programa se escribió originalmente para capturar los datos que se envían varios programas que usan protocolos de red no documentados, en un intento de aplicarles la Ingeniería Inversa y descifrar su funcionamiento; por ejemplo: RealPlayer, MSN Messenger, etc.

5.5.11 TrueWitness

Linux, código abierto. Basado en India.

TrueWitness [52] es un comprensivo analizador forense digital creado por NatureSoft en asociación con Laser 5, un editor de distribuciones Linux japonés, y la consultoría Embedded Linux Consultancy.

Consiste en una herramienta de vigilancia de red que ayuda a monitorizar una red completa desde un puesto.

TrueWitness – Características clave

Identifica amenazas internas y externas para la red

Captura de paquetes en tiempo real

Reconstruye sesiones de red convirtiendo los paquetes capturados en streams completos de datos

Mantiene detalles para cada conexión TCP/IP

No produce impacto en la velocidad de la red

Interfaz gráfica para el visionado y manejo de los datos

5.5.12 Etherpeek

[53] Las empresas cada vez usan más aplicaciones críticas a través de la red que necesitan la transmisión de video, voz, datos, etc., y todas suelen usar el protocolo IP y Ethernet.

La familia de productos EtherPeek de WildPackets ha sido diseñada específicamente para acelerar la localización de problemas en una red en tiempo real, proporcionando un sistema heurístico de detección y capacidad de diagnóstico específico de Ethernet.

Este analizador de red cubre la mayoría de los requerimientos para gestionar una red LAN, incluyendo monitorización, localización de problemas, análisis LAN remoto, análisis de VoIP y análisis del protocolo de la capa de aplicación, proporcionando un sistema de análisis en tiempo real.

EtherPeek VX

EtherPeek VX, es un analizador de paquetes de VoIP y Ethernet.

EtherPeek NX

EtherPeek NX, es un analizador de red Ethernet.

EtherPeek SE

EtherPeek SE, es un analizador del protocolo Ethernet