3 MODELO DE CASEY (2004)

Cualquiera de los modelos anteriores es válido para describir el proceso de un análisis forense de evidencias digitales, unos con mayor detalle que otros. Paralas intenciones de este proyecto me he basado en el modelo de Casey ya que es el menos abstracto y quizás el más extendido. Como podemos apreciar, con el paso de los años los modelos tienden a tener más etapas para describir el proceso de investigación. Elmodelo de Casey ha evolucionado desde el primer modelo presentado en el 2002 hasta el modelo publicado en el 2004 en su segunda edición de su libro [7] que recoge los siguientes pasos:

Autorización y preparación

Identificación

Documentación, Adquisición y Conservación

Extracción de Información y Análisis

Reconstrucción

Publicación de conclusiones

Autorización y Preparación:Lo primero que se debe hacer es ir a la escena del delito a recoger pruebas, pero antes debemos prepararnos con el material y los permisos necesarios para llevarlo a cabo.

Identificación:Una vez que estamos en la escena del delito debemos identificar todo el hardware y software que encontremos.

**Documentación:Esta etapa se realiza durante todo el proceso. Debemos anotar todos los pasos realizados para ayudar a una reconstrucción final de los hechos y con mayor detalle aún si se va a presentar como prueba en un juicio.

Adquisición:Debemos extraer todo el hardware encontrado que pueda tener pruebas. Generalmente la prueba no es el hardware en sí (huellas digitales, números de serie de CPU), sino el contenido de los mismos. De modos que debemos extraer una imagen de cada dispositivo encontrado.

Conservación:El hardware debe conservarse de forma que no se altere su contenido y es primordial hacer varias copias de la imagen extraída de cada dispositivo y nunca manipular el original.

Examen y Análisis:Con todos los datos obtenidos en las etapas anteriores podemos tener una idea de donde empezar a buscar, por lo que debemos elaborar una hipótesis y a partir de ella comenzar a recopilar datos que nos ayuden a confirmarla. Existen multitud de métodos paraextraer datos de un sistema de ficheros que podemos usar para este fin.

Reconstrucción:Una vez que tenemos datos suficientes debemos ser capaces de responder a las preguntas ¿que pasó? ¿quien lo hizo?¿cuando?¿donde? y en ultima instancia ¿porque?

Publ**icación de conclusiones:**Los resultados de los análisis forenses deberían publicarse en la medida de lo posible para incrementar el conocimiento de otros investigadores y en último caso para posibles sistemas expertos que en el futuro puedan ayudar en estecampo.

El proceso puede verse como en la siguiente figura: cada flecha indica el flujo de información, de modo que la información que obtenemos en una etapa nos sirve para la siguiente y viceversa. En cualquier momento se puede usar lo que se sabe en una etapa para volver a la etapa anterior y obtener más datos. Toda la información generada se guardará como documentación que nos servirá para la publicación final.

IDENTIFICACIÓN

DE HARDWARE

AUTORIZACIÓN Y

PREPARACIÓN

IDENTIFICACIÓN

DE SOFTWARE

ADQUISICIÓN DE

HARDWARE

EXAMEN Y

ANÁLISIS

RECONSTRUCCIÓN

ADQUISICIÓN DE

SOFTWARE

PUBLICACIÓN DE

CONCLUSIONES

ADQUISICIÓN DE

SOFTWARE EN VIVO

CONSERVACIÓN

DE SOFWARE

CONSERVACIÓN

DE HARDWARE

CONSERVACIÓN

DE SOFTWARE

32Herramienta de apoyo para el análisis forense de computadoras

3.1 Autorización y Preparación

Autorización

El objetivo detrás de cualquier investigación realizada por un forense o un equipo de respuesta rápida sobre un sistema de ficheros puede ser de tipo 'legal' o 'casual'. Teniendo en consideración que estos términos no tienen un significado estandarizado para describir los motivos de una investigación y cada uno de ellos se diferencia bastante del otro debemos detallar más.

Investigación Legal: La mayoría de las investigaciones forenses de tipo legal tienen como objetivo asistir a los órganos oficiales a llevar acabo una investigación criminal a fin de llevar ante la justicia al culpable del delito. En investigaciones de este tipo es imprescindible seguir de forma estricta los procedimientos para el tratamiento de pruebas que van a ser presentadas en el juzgado. Por ejemplo, el mero error de sobreescribir cualquier prueba en el sistema de ficheros por información aleatoria (pérdida de datos) es suficiente para considerar el resto de las pruebas de la misma índole como inviables por parte de un juez o fiscal.Investigaciones legales, a menudo, únicamente se limitan a la conservación de datos y esfuerzos de mantener la integridad de información en el sistema de ficheros una vez el hecho del compromiso ha sido probado. Las pruebas tras ser tratadas de forma correcta se transfieren al poder de órganos oficiales para ser analizados por parte de sus recursos. El nivel de participación del forense en la investigación una vez las pruebas han sido transferidas depende del deseo del denunciante y la voluntad de órganos oficiales.

Investigación Casual: Cualquier tipo de investigación casual no tiene como objetivo la persecución legal del individuo responsable del acto criminal. La investigación se realiza por el interés desde el punto de vista forense, por lo tanto las técnicas, herramientas y metodología utilizada puede ser usada de forma más agresiva. La realización de una investigación forense casual requiere más conocimiento y experiencia por parte del investigador, ya que en estos casos no existen requerimientos estrictos de terceros referentes a la cantidad y calidad de pruebas obtenidas.

Antes de manipular una evidencia digital, hay muchas cosas que se deben considerar. Una de ellas es que estemos seguros de que nuestra búsqueda no va a violar ninguna ley o dar lugar a responsabilidades legales.

Los profesionales de la seguridad en computadores deberían obtener instrucciones y autorizaciones escritas de sus abogados antes de realizar cualquier investigación dentro de una organización. Una política de organización determina en gran parte si se pueden buscar en las computadoras de los empleados, analizar los e-mails y otros datos. Sin embargo, una búsqueda justificada normalmente se necesita para acceder a las áreas que un empleado consideraría personales o privadas sin su consentimiento. Hay algunas circunstancias que permiten búsquedas justificadas en un lugar de trabajo, pero los profesionales de la seguridad deben dejar estas decisiones a sus abogados.

Preparación

Antes de empezar un análisis forense se recomienda describir como se va a realizar la recolección de evidencias. Si es posible tener acceso a alguien que esté íntimamente relacionado con la computadora, obtener información general como el tipo de computadora, su sistema operativo, si esta en una redLAN, en Internet, etc. Además puede que necesitemos algunas herramientas como CD’s Forenses, contenedores adecuados para transportar el hardware, y otras herramientas como puede ser un destornillador.

3.2 Documentación

La documentación es esencial en todas las fases del manejo y procesamiento de evidencia digital. Documentando quien adquiere y maneja evidencias en un momento dado es algo imprescindible para mantener laCadena de Custodia. Esto no es algo inusual para alguien que maneja una evidencia para posteriormente presentar las conclusiones ante un juicio.

La continuidad de la posesión o Cadena de Custodia debe ser establecida para que la evidencia sea admitida como válida, aunque frecuentemente todas las personas involucradas en la adquisición, transporte y almacenamiento de evidencias son llamados para testificar en un juicio. De modo que, para evitar confusiones y mantener el control completo de la evidencia en cada momento, la Cadena de Custodia debería estar obligada a cumplir un mínimo.

Así que, debería anotarse cuidadosamente cuando se adquiere la evidencia, de donde y por quien. Por ejemplo, si la evidencia se copia en un disquete, deberíamos anotar en la etiqueta del mismo y en la cadena de custodia la fecha y hora actuales, las iniciales de la persona que hizo la copia, como hizo la copia y la información relativa al contenido del disquete. Adicionalmente,los valores MD5 o SHA de los archivos originales deberían ser notados antes de copiarse.

A continuación podemos ver un ejemplo deuna Cadena de Custodia con información mínima para un disco duro cuyo número de serie es el 123456.

Si la prueba es pobremente documentada,entonces un abogado puede arrojar dudas más fácilmente sobre las habilidades de los interesados y puede convencer al tribunal de no aceptar la evidencia.

La documentación que muestra que la evidencia se encuentra en su estado original se usa regularmente para demostrar que es auténtica y que está inalterada.

Documentar la posición original de prueba también puede ser útil al tratar de reconstruir un delito. Cuando existen varias computadoras implicadas, asignando letras a cada posición y números para cada fuente de prueba digital ayudarán a seguir la pista a los ítems. Además, los investigadores digitales pueden estar obligados a brindar testimonio años más tarde o, en el caso de muerte o enfermedad, un investigador digital puede ser incapaz brindando testimonio. Entonces, la documentación debería proveer todo lo que alguien más necesitará muchos años más tardepara entender la evidencia. Finalmente, al examinar prueba, se requieren notas detalladas para posibilitar a otro investigador competente a evaluar o reproducir lo que estaba hecho e interpretar los datos.

3.3 Identificación

La identificación de las evidencias digitales es un proceso con dos pasos:

Primero, el investigador debe reconocer el hardware (por ejemplo, ordenadores, disquetes o cables de red) que contienen información digital.

Segundo, el investigador debe distinguir entre la información relevante y otros datos intrascendentes según lo que estemos buscando.

3.3.1 Identificación de Hardware

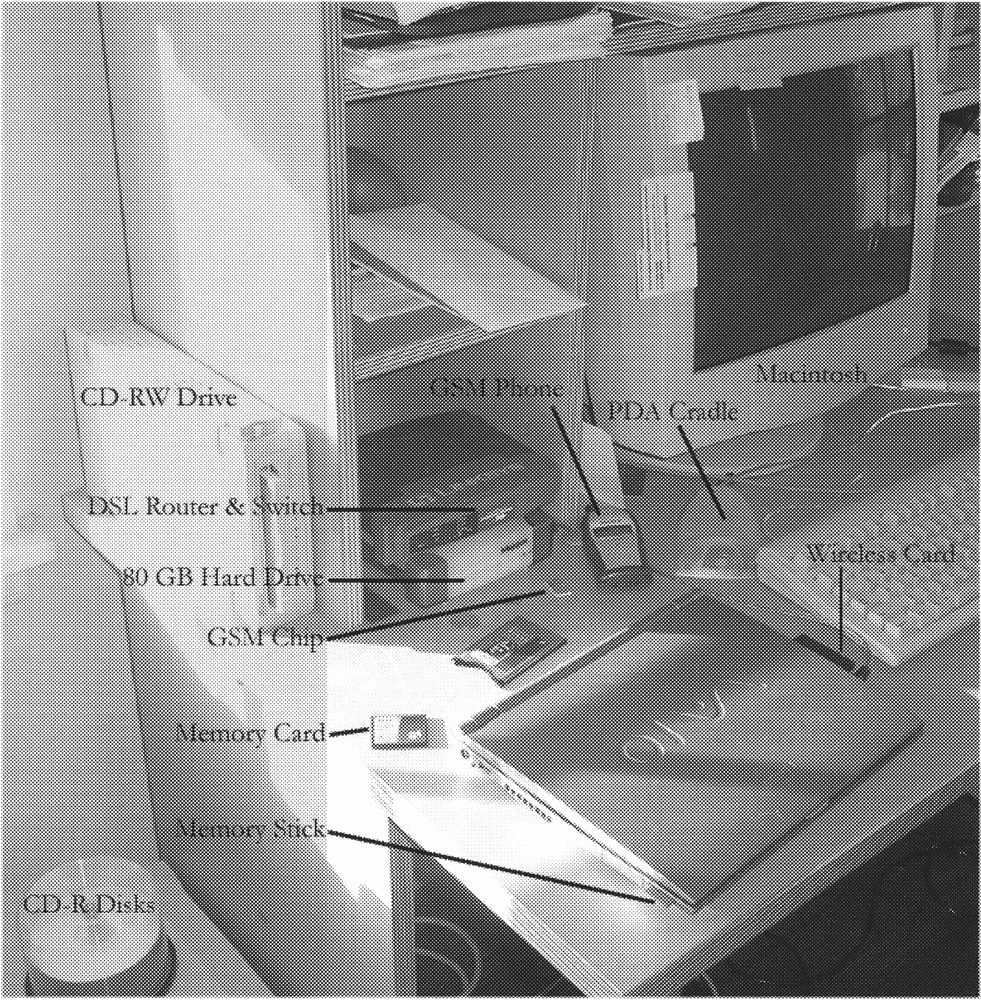

Hay muchos productos computerizados que pueden tener evidencias recogidos en [3], como telefonos, dispositivos inalámbricos, PDAs, Routers, Firewalls y otros dispositivos de red. Hay muchas formas de almacenar datos multimedia, como disquetes, cds, cintasmagnéticas, pen drives, memory cards, etc.

Una selección de hardware.

Vamos a ver a continuación los diferentes componentes que podemos encontrarnos en una escena del delito y las evidencias que se pueden extraer de ellos:

Dentro de un PC:

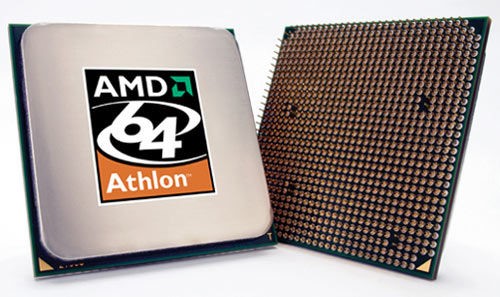

Unidad Central de Procesamiento(UCP o CPU)

Descripción:A menudo llamadas el “chip”, es un microprocesador alojado dentro de la torre de la computadora, en un circuito electrónico junto con otros componentes. Esta puede ser o no extraíble.

Usos principales:Realiza todas las funciones aritméticas y lógicas en la computadora. Controla el funcionamiento de la computadora.

Evidencia Potencial:El dispositivo en sí mismo pueden ser una prueba de robo, falsificación, o remarcado de numero de serie.

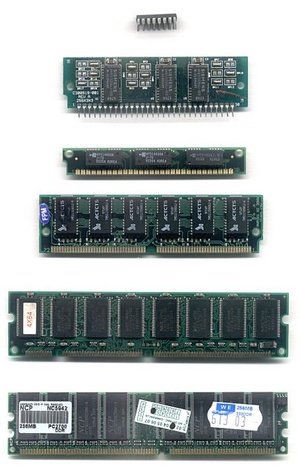

Memoria

Descripción:Circuito electrónico extraíble situado en el interior de la computadora. La información que se almacena aquí normalmente no se mantiene cuando se apaga la computadora.

Usos principales:Almacena los datos y programas del usuario cuanto la computadora está en ejecución.

Evidencia Potencial:Igual que el anterior.

Discos duros

Descripción:Una caja precintada que contiene discos recubiertos con una sustancia capaz de almacenar datos magnéticamente. Puede encontrarse internamente dentro de un PC o como un disco externo. Su contenido puede estar sin formatear o formateado, de forma que estaríaorganizado en un sistema de ficheros.

Usos primarios:Almacenamiento de información como programas, texto, imágenes, video, multimedia, etc.

Evidencia Potencial:Todas las que se puedan encontrar en un sistema de ficheros (véase el apartado de identificación de software)

Dispositivos de Control de Acceso

Descripción:

- Una tarjeta inteligente (smart card), o tarjeta con circuito integrado (TCI), es cualquier tarjeta del tamaño de un bolsillo con circuitos integrados incluidos. Aunque existe un diverso rango de aplicaciones, hay dos categorías principales de TCI. Las Tarjetas de memoria contienen sólo componentes de memoria no volátil y posiblemente alguna lógica de seguridad. Las Tarjetas microprocesadoras contienen memoria y microprocesadores.

La percepción estándar de una "tarjeta inteligente" es una tarjeta microprocesadora de las dimensiones de una tarjeta de crédito (o más pequeña, como por ejemplo, tarjetas SIM o GSM) con varias propiedades especiales (ej. un procesador criptográfico seguro, sistema de archivos seguro, características legibles por humanos) y es capaz de poveer servicios de seguridad (ej. confidencialidad de la información en la memoria).

- Un “dongle” es un pequeño dispositivo que se conecta a un puerto (puerto paralelo, USB, etc) del ordenador, y gracias a él se verifica que un programa es original y no una copia. Cuando no está conectado al PC, el software funciona en modo restringido o simplemente no funciona.

- Un escáner biométrico es un dispositivo conectado a un sistema computacional que reconoce características físicas de un individuo (por ej., huellas digitales, la voz o la retina).

Usos principales: Permite el acceso al control de computadoras, programas o a funciones, funcionando como una clave de encriptación.

Evidencia potencial: Información de identificación/autenticación de los usuarios, nivel de acceso, configuraciones, permisos y el dispositivo en sí mismo.

Contestadores automáticos

Descripción:Un dispositivo electrónico que es parte de un teléfono o está conectado entre un teléfono y la conexión a la red. Algunos modelos usan una cinta magnética, mientras que otros usan un sistema de grabación electrónico (digital).

Usos pri**ncipales:**Almacena mensajes de voz de la persona que llama cuando la parte llamada no contesta a la llamada. Normalmente muestra un mensaje de voz de la parte llamada antes de grabar el mensaje.

Evidencia Potencial:Los contestadores automáticos pueden almacenar mensajes de voz y, en algunos casos, información sobre fechas y horas sobre cuando se dejó el mensaje. También pueden contener otras cosas almacenadas:

-Información de identificación de la persona que llama.

-Mensajes borrados. --El último número llamado --Notas recordatorias.

-Nombres y números de teléfono.

-Cintas.

Cámaras Digitales

Descripción:Dispositivo de grabación digital para imágnees y video, con un dispositivo de almacenamiento en su interior y hardware de conversión que permite transferir los datos a la computadora.

Usos principales:Captura imágenes y/o video en un formato digital que es fácilmente transferible a una computadoras para visualizar o editar.

Evidencia Potencial

- Imagenes.

- Sellos de fecha y hora.

- Carretes/Tarjetas de memoria.

- Video.

- Sonido.

Dispositivos Portátiles (Asistentes Digitales Personales) [PDAs], Agendas Electrónicos)

Descripción:Un asistente digital personal (PDA)es un computador de mano originalmente diseñado como agenda electrónica. Hoy en día se puede usar como una computadora doméstica (ver películas, crear documentos, navegar por Internet...).

Usos Primarios:Computación de mano, almacenamiento y comunicación.

Evidencia Potencial

14

- Libreta de direcciones.-- Información sobre citas

-Documentos.

-E-mails.

- Escritura a mano.

-Passwords.

- Libreta de teléfonos.

-Mensajes de texto.

-Mensajes de voz.

Tarjetas de Memoria

Descripción:Dispositivos electrónicos de almacenamiento extraíbles, que no pierden la información cuando no se suministra con corriente de la tarjeta. Estas tarjetas suelen tener una memoria de tipo flash, aunque en algunos casos, como en las compactFlash, se le puede incluir un minidisco duro, que aunque almacena más información, es más sensible a los golpes y consumemás energía. Se usan en una variedad de dispositivos como cámaras digitales, MP3s, PDAs, ordenadores, etc.

Algunos ejemplos son:

- CompactFlash (CF) I y II

- Memory Stick (MS)

- MicroSD

- MiniSD

- Multi Media Card (MMC)

- Secure Digital (SD)

- SmartMedia Card (SM/SMC)

- xD-Picture Card

Usos principales:Proporciona métodos adicionales extraíbles para el almacenamiento y transpote de información.

Evidencia Potencial:Todas las que se puedan encontrar en un sistema de ficheros (véase el apartado de identificación de software)

Componentes de redes de ordenadores

Módems

Descripción:Módems, internos y externos (analógicos, DSL, ISDN, cable), inalámbricos, etc.

Usos principales:Un módem se usa para facilitar la comunicación electrónica, permitiendo a la computadora acceder a otras computadoras y/o redes via línea telefónica, inalámbrica u otro medio de comunicación.

Evidencia Potencial:El módemen sí mismo.

Tarjetas de Red de Área Local (LAN) o Tarjetas de Interfaz de Red (NIC)

Descripción:Tarjetas de red y cables asociados. Estas tarjetas también pueden ser inalámbricas.

Usos principales:Una tarjeta LAN/NIC se usa para conectar computadoras. Las tarjetas permiten el intercambio de información y de recursos.

Evidencia Potencial:El dispositivo en si mismo, dirección MAC(Media Access Control).

Routers, Hubs, y Switches

Descripción:Estos dispositivos electrónicos se usan en sistemas de redes de computadoras. Los routers, switches y hubs proporcionan un medio para conectar diferentes sistemas de computadoras o redes.

Usos principales:Equipamiento usado para distribuir y facilitar la distribución de datos a través de redes de computadoras.

Evidencia Potencial:Los dispositivos en sí mismos. Además, para los routers, sus ficheros de configuración.**

Servidores

Descripción:Un servidor es una computadora que proporciona algunos servicios a otras computadoras conectadas a él vía red. Cualquier computadora, incluyendo un ordenador portátil puede configurarse para ser un servidor.

Usos primarios:Proporciona recursos compartidos como e-mail, almacenamiento de ficheros, servicios Web y servicios de impresión para una red de ordenadores.

Evidencia Potencial:Todas las que se puedan encontrar en un sistema de ficheros (véase el apartado de identificación de software)

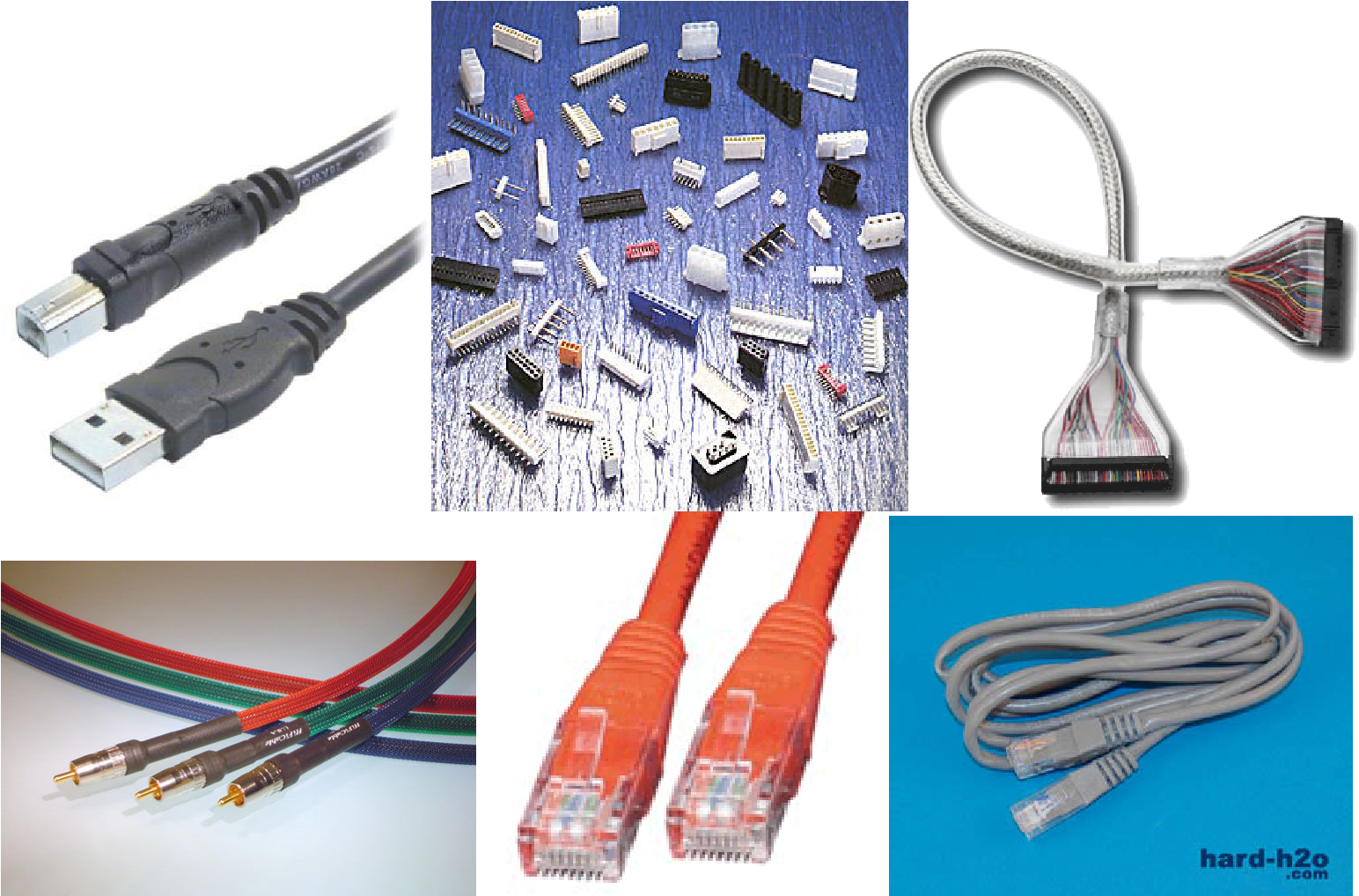

Cables y conectores de Red

Descripción:Los cables de red pueden tener diferentes colores, grosores y formas, dependiendo de los componentes a los que esté conectado.

Usos principales:Conecta componentes de una red de computadoras.

Potential Evidence:La evidencia son ellos mismos.

Dispositivos Buscapersonas (Buscas)

Descripción:Un dispositivo electrónico de mano, que puede contener evidencias volátiles (números de teléfono, correo de voz, e-mail, etc.). Los PDAs y los móviles también pueden usarse como dispositivos buscapersonas.

Usos principales:Para enviar y recibir mensajes electrónicos, numéricos (números de teléfono, etc.), y alfanuméricos (texto, a menudo incluyendo e-mail)

Evidencia Potencial:

- Información de direcciones

- Mensajes de texto -- E-mail.

- Mensajes de voz

- Números de teléfono

Impresoras

Descripción:Un sistema de impresión térmico, de láser, de tinta o de impacto, conectado a la computadora via cable (serie, paralelo, USB, firewire, etc.) o por puerto infrarrojos. Algunas impresoras contienen un buffer de memoria, permitiéndoles recibir y almacenar múltiples páginas de documentos mientras imprimen. Algunos modelos incluyen un disco duro.

Usos principales:Imprimir texto, imágenes, etc., de la computadora al papel.

Evidencia Potencial:Las impresoras pueden mantener logs de su uso, información de fechas y horas, y además, si esta conectada a una computadora, puede almacenar información de su identidad de red.

8

-Documentos.

-Disco duro.

-Cartuchos de tinta.

-Información/identidad de red.

-Imágenes sobreimpresas en el rodillo

-Sellos de fecha y hora

-Log del uso del usuario

Dispositivos Removibles de Almacenamiento y Multimedia

Descripción:Soporte usado para almacenar información eléctrica, magnética o digital. (por ej., disquetes, CDs, DVDs, cartucho, cinta).

Usos principales:Dispositivos portátiles que pueden almacenar programas, texto, fotos, video, archivos multimedia, etc.

Evidencia Potencial:Todas las que se puedan encontrar en un sistema de ficheros (véase el apartado de identificación de software).

Escáners

Descripción:Un periféricoque se utiliza para convertir, mediante el uso de la luz, imágenes impresas a formato digital.

Hay varios tipos. Hoy en día los más extendidos son los planos.

Tipos:

- _De rodillo:_Como el escáner de un fax

- _Planos:_Como el de las fotocopiadoras.

- _De mano:_En su momento muy económicos, pero de muy baja calidad.

Prácticamente extintos.

Hoy en día es común incluir en el mismo aparato la impresora y el escáner. Son las llamadas impresoras multifunción.

Usos principales:Convierte documentos, imágnees a ficheros electrónicos que pueden verse, manipularse o transmitirse en una computadora.

Evidencia Potencial:El dispositivo en sí mismo puede ser una evidencia. La posibilidad de poder escanear podría ser una ayuda para actividades ilegales (pornografía infantil, fraude de cheques, falsificación y robo de identidad). Además, existen imperfecciones como las marcas en el cristal que pueden permitir realizar una identificación única de un escaner usado para procesar ciertos documentos.

Teléfonos

Descripción:Undispositivo de telecomunicación diseñado para transmitir conversación por medio de señales eléctricas. Puede ser individual (teléfono móvil) o dependiente de una estación base remota (inalámbricos), o conectados directamente a la toma de teléfono (fijo).

Usos principales:Comunicación bidireccional desde un dispositivo a otro usando lineas terrestres, transmisión de radio, sistemas celulares o una combinación. Los teléfonos son capaces de almacenar información.

Evidencia Potencial:Muchos teléfonos pueden almacenar nombres, números de teléfono, e información de identificación de las personas que llaman. Además, algunos teléfonos celulares pueden almacenar informaciones sobre citas, e-mail y registros de voz.

-Calendario/información sobre citas.

-Passwords.

-Información sobre personas de contacto

- Libreta telefónica

-Número de serie electrónico

-Mensajes de texto --E-mails.

-Mensajes de voz.

-Notas recordatorias

-Navegadores web

Instrumentos electrónicos varios

Hay muchos tipos adicionales de equipamiento electrónico que son muy numerosos para ser listados y que podrían encontrarse en una escena del delito. Sin embargo, hay muchos dispositivos no tradicionales que pueden ser una excelente fuente de información investigativa y/o evidencia. Ejemplos de estos son: equipamiento de clonación de móviles, faxes, fotocopiadoras, grabadoras de audio, grabadores de bandas magnéticas de tarjetas de crédito, etc.

Fotocopiadoras

Algunas fotocopiadoras mantienen registros de acceso de usuario e históricos de las copias hechas.

Evidencia Potencial:

-Documentos.

-Logs de acceso de usuarios.

-Sellos de fecha y hora.

Copiadores de bandas magnéticas

Los Credit card skimmers se usan para leer la información de la banda magnética de tarjetas de plástico.

Evidencia Potencial:La información contenida en la banda magnética incluye:

-Fecha de caducidad de la tarjeta --Dirección del usuario.

-Número de tarjeta de crédito

-Nombre de usuario.

Máquinas de FAX

Los faxes pueden almacenar números de teléfono programados y un histórico de documentos transmitidos y recibidos. Además, algunos contienen memoria que permite faxes multipágina. Algunos pueden contener cientos de páginas de faxes entrantes y/o salientes.

Evidencia Potential:

-Documentos.

-Números de teléfono.

-Carrete.

-Logs de faxes enviados/recibidos

Global Positioning Systems (GPS)

Los GPSs pueden proporcionar información sobre viajes previos mediante información del destino, puntos intermedios y rutas. Algunos almacenan automáticamente los destinos previos e incluyen logs de viajes.

Evidencia Potencial:

-Dirección de la casa

-Coordenadas de puntos intermedios.

-Destinos previos.

-Nombres de lugares.

-Logs de viajes

3.3.2 Identificación del software

Generalmente se considera que todo el contenido del hardware identificado contiene potencialmete evidencia digital. Por esto, una vez que se ha retirado el hardware para su análisis en el laboratorio, se debe extraer su contenido. Por esto no podemos identificar las evidencias digitales hasta que no hayamos adquirido el hardware y extraído el software que contiene. Pero existen algunos casos en los que se pueden identificar evidencias digitales en el lugar del delito. Es lo que llamamos una adquisición de datos en vivo, que se realiza cuando el sistema se encuentra encendido o no se puede apagar por diversas razones, como que se trate de un sistema crítico (sistemas informáticos de los hospitales).

En este punto debemos decir que hay dos tipos de datos:

Datos volátiles: son datos que se pierden si el sistema es apagado. Ejemplos de los mismos puede ser una lista de procesos en ejecución y usuarios activos.

Datos No Volátiles: son datos que no se pierden cuando apaga el sistema e incluyen el disco duro.

Por tanto sabemos quesi apagamos un sistema encendido perderemos los datos volátilesy en algunos casos puede ser muy interesante obtenerlos. Para determinar que evidencia recoger primero debemos seguir elOrden de Volatilidad: una lista de fuentes de evidencias ordenadas por su volatilidad relativa.

En general puede verse de la siguiente manera:

| Registros, memoria de periféricos, cachés, etc. | nanosegundos |

|---|---|

| Memoria Principal | Nanosegundos |

| Estado de la Red | Milisegundos |

| Procesos en ejecución | segundos |

| Disco | minutos |

| Disquetes, copias de seguridad, Discos duros, etc. | Años |

| CD-ROMs, DVDs, etc. | Decenas de años |

Un ejemplo de orden de volatilidad podría ser:

Registros y cache

Tablas de enrutamiento

Cache Arp

Tabla de procesos en ejecución

Estadísticas y módulos Kernel

Memoria principal

Ficheros temporales del sistema

Memoria secundaria

Configuración del Router

Topología de red

Una vez que hemos obtenido la información volátil debemos pensar en apagar el sistema. Una de las decisiones más difíciles al encontrarse con una computadora sospechosa que esta encendida es cómo apagar el sistema de manera que no se corrompa la integridadde los archivos. En la mayoría de los casos, el tipo de sistema operativo empleado en la computadora será la clave a la hora de tomar esta decisión. Con unos, bastará con tirar del enchufe del ordenador, y en otros, desconectando el PC sin permitir al sistema operativo iniciar sus comando internos de apagado podría resultar desde la pérdida de archivos vitales hasta la rotura del disco duro.

El problema es que si usamos cualquier comando o funcionalidad del sistema para apagar el sistema, corremos el riesgo de que se ejecute código malicioso o de que se modifiquen los logs del sistema. Por ejemplo, los comandos “shutdown” o “sync” podrían haber sido modificados de forma que cuando los ejecutemos el sistema borre ficheros críticos. Por lo tanto es preferible usar nuestros propios ejecutables de forma externa.

El riesgo típico de tirar del cable de la pared es que el sistema estará en un estado inconsistente, y cuando el sistema se encienda de nuevo iniciará un proceso intensivo de reconstrucción.

Generalmente parece que hay una regla aceptada que dice“si esta encendido, no lo apagues, y si esta apagado, no lo enciendas”. En caso de que esté encendido lo más común es simplemente fotografiar la pantalla y tirar del cable de la pared. Deberemos anotarque se tiró del cable para tener en cuenta más tarde que el SSOO puede estar en un estado inconsistente. Esto es útil saberlo sobre todo si más tarde se decide arrancar el sistema de nuevo en un entorno seguro.

En el caso de que no se pueda apagar el sistema por ser crítico su funcionamiento, se debe hacer un análisis mínimamente intrusivo intentando recopilar la mayor cantidad de datos posibles relacionados con la investigación. Esto puede verse con mayor detalle en la sección de “Examen y Análisis”, donde se pueden ver los archivos que son interesantes según el tipo de delito.

3.4 Adquisición

Una vez identificadas, las evidencias deben ser recogidas y conservadas de modo que puedan ser identificadas después con facilidad. Una buena forma de hacer esta recogida es de forma que no se alteren. Imagínese por un momento una supuesta escena del crimen donde haya una nota suicida escrita en la pantalla. Antes de examinar el contenido digital de la computadora se debería antes fotografiar la pantalla y tomar huellas digitales.

Pero aquí nos topamos con otro problema: ¿que hacemos cuando nos encontramos una computadora encendida? ¿La apagamos directamente? Si manipulamos la computadora en busca de datos podemos alterar la evidencia. Por ejemplo, si encontramos una computadora conun sistema Linux y probamos a hacer un ‘ls’ para ver el listado actual de un directorio, modificaremos los registros de actividad, el contenido de la memoria ram, etc.

3.4.1 Adquisición del hardware

Aunque este apartado se base en los datos almacenados en las computadoras, vamos a hacer una mención al hardware para asegurarnos de que la evidencia que contiene se conserva correctamente.

Hay dos factores que se deben considerar al recolectar el hardware. En un lado, para no dejar ninguna evidencia atrás, un investigador puede decidir que hay que recoger todas las piezas que se encuentren. Por otro lado, un investigador puede recoger solo lo esencial para ahorran tiempo, esfuerzo y recursos. Algunas computadoras de instituciones en continuo funcionamiento, como hospitales, el hecho de modificar algo puede costar vidas humanas. En algunos casos, simplemente no es factible recoger el hardware por su tamaño o cantidad.

¿Que hacer si una computadora esta conectada a otra? En una era en la que las redes de computadoras son lo habitual, sería absurdo pensar que podemos obtener todas las computadoras que están conectadas a una dada. En una red de área local situada en un piso, edificio o en un campus universitario, un PC puede estar conectado a cientos de computadoras. Este PC puede además estar conectado a internet, por lo que deberíamos tomar muchas computadoras en todo el mundo. En definitiva, esta elección se debe tomar en función del número de pruebas que necesitemos y los recursos para almacenarlas que dispongamos.

Si se decide recoger una computadora entera, deberían considerarse todos sus periféricos, como impresoras o unidades de cinta. Las hojas impresas que estén relacionadas con la computadora pueden contener información que ha sido cambiada o borrada de la computadora, como números de teléfono, direcciones de e-mail, etc. Además se recomienda mirar en la basura en busca de evidencias. Un conocido investigador forense una vez bromeó acerca de que cuando él llegaba a su casa y su familia estaba ya durmiendo en la cama, no despertaba a su esposa para preguntarle lo que había hecho durante el día, sino que simplemente examinaba la basura.

3.4.2 Adquisición del software

Cuando se trata con evidencias digitales, lo principal es el contenido de la computadora más que el hardware en sí. En este apartado veremos como se adquieren estos contenidos de forma que no se altere la información que contienen y podamos estar seguros de que tenemos una copia exacta.

Hay dos tipos de adquisición de datos: en vivo o post-mortem. La diferencia está basada en el sistema operativo usado durante la copia:

Una adquisiciónen vivoocurre cuando los datos son copiados desde un sistema sospechoso usando el sistema operativo sospechoso. Esta se hace normalmente antes de la adquisición de hardware y fue mencionada previamente en el apartado de Identificación de Software.

Una adquisiciónpost-mortemse realiza cuando el dispositivo a analizarno está en ejecución y por tanto los datos son copiados posteriormente en un entorno controlado. Esto ocurre cuando el disco es extraído del sistema sospechoso y ubicado en un sistema controlado, y también cuando el sistema sospechoso es arrancado con undispositivo autoarrancable, por ejemplo, un CD-Rom.

En general son preferibles las adquisiciones post-mortem sobre las adquisiciones en vivo, ya que no hay peligro de que el sistema operativo nos de información falsa. Algunos casos requieren una adquisición en vivo, por ejemplo:

Cuando el sistema es un servidor crítico que no puede apagarse por los daños que ocasionaría.

Cuando los datos necesitan ser adquiridos pero un apagado podría alertar a un atacante de que el sistema ha sido identificado (en el caso de Hackers).

Cuando los datos se perderán cuando se desconecte de la electricidad. Ejemplos incluyen la memoria y volúmenes encriptados que son montados y la clave es desconocida.

Hay dos opciones cuando se recoge una evidencia digital de una computadora: copiar solamente la información que se necesita o copiarlo todo. Si se va a hacer un examen rápido o si solo una pequeña parte de la evidencia es de interés (por ejemplo, un fichero log), es más práctico buscar inmediatamente en la computadora yobtener la información requerida. Sin embargo, si hay abundancia de evidencias en la computadora, es recomendable copiar el contenido entero y examinarlo cuidadosamente a posteriori.

La ventaja de tomar solamente lo que se necesite es que resulta más barato, rápido y menos caro que copiar contenidos enteros. En algunos casos es suficiente solamente con tomar los ficheros de actividad y los datos no borrados, en cuyo caso un backup del sistema sería suficiente.

Hay además un riesgo de que el sistema haya sido modificado con el fin de ocultar o destruir las evidencias (por ejemplo, usando unrootkit). Por ejemplo, si un investigador busca ficheros log en una computadora, puede haber ficheros logs borrados en el espacio libre que pueden serle útiles. Cuando se toman solo unos pocos ficheros es necesario documentar el proceso meticulosamente y registrar los ficheros en su estado original. Por ejemplo, obteniendo un listado completo de los ficheros con sus características asociadas como los nombres de ruta,s**ellos de tiempo**, tamaños y valores MD5.

Dados los riesgos y el esfuerzo de tomar solo unos pocos ficheros, en la mayoría de los casos es recomendable adquirir el contenido completo de un disco ya que un investigador raramente sabe a priori lo que contieneuna computadora. Antes de copiar datos de un disco es recomendable calcular el valor MD5 del disco original para compararlo luego con sus copias y así demostrar que son idénticas.

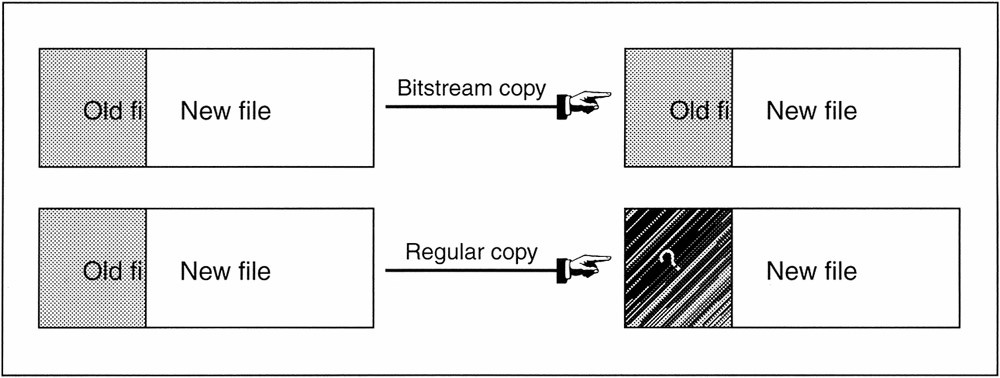

Cuando se toma el contenido completo de una computadora se debe hacer unacopia bit a bit, en lo que llamaremos una imagen forense, es decir, una copia exacta. Una imagen forense duplica todo lo que contenga un cluster de disco, incluyendo el “slack space” y otras areas de la superficie del disco, mientras que con otros métodosde copia de ficheros solamente se duplica el fichero y se deja el slack space atrás.

En cualquier dato, la evidencia digital se pierde si no se realiza una copia bit a bit. Por supuesto, esto solo nos concierne si el slack space puede contener información importante. Si solamente necesitamos la información que contiene un fichero y no se requiere el slack space, una copia del fichero sería suficiente.

Figura: Comparación entre una copia normal y una bit a bit.

La mayoría de las herramientas pueden interpretar copias bit a bit creadas usando la herramienta EnCase (que se verá más adelante) y con el comando UNIX ‘dd’, haciéndolos a ambos los estándares ‘de facto’. “Safeback” es otro formato de ficheros comun perosolamente se usa en la policía. EnCase y Safeback incluyen información adicional en sus ficheros para comprobar su integridad. En todo caso hay una ley empírica en la recolección de evidencias digitales que siempre se debería recordar:

Ley empírica de Rec**olección de Evidencias y Conservación:**Si solamente haces una copia de la evidencia digital, esa evidencia será dañada o se perderá completamente.

De modo que siempre se deben hacer dos o más copias de la evidencia digital y comprobar que al menos una delas copias se realiza correctamente y puede ser accedida desde otra computadora.

Es muy importante guardar la copia digital en discos completamente limpios. Si se guarda en un disco que ya tenía algunos datos (por ejemplo, un disco duro usado), los datosantiguos pueden quedar en el slack space, contaminando así la evidencia. De modo que es una buena práctica usar un programa que escriba un patrón determinado en el disco (por ejemplo, 00000000) y verifique que este patrón se escribió en todos los sectores.

Como regla general, una computadora que se use para almacenar y analizar evidencias digitales no debería estar conectado a Internet. Existe el riesgo de que alguien gane acceso no autorizado a la evidencia.

Cuando se quiere extraer una imagen de una computadora se debe hacer con la mínima alteración posible para la misma. Una forma de hacerlo es introduciendo un disco boot preparado con las herramientas para extraer la imagen y arrancar la máquina con él. En algunos casos no es posible o deseable arrancar la máquina sospechosa, por lo que la mejor alternativa es quitar el/los disco/s duro/s de la computadora y ubicarlo en otra más segura, o insertarlo en un sistema especial de recolección de evidencias para su procesamiento. Los dispositivos de duplicación de Hardware como los fabricados por Intelligent Computer Solutions y Logicube son útiles para copiar datos de una unidad IDE o SCSI en otra.

Recuerde que a menudo es posible preguntar al dueño o administrador del sistema por ejemplo, si los datos estan encriptados. Estas personas deberían poder facilitarnos el acceso a ellos.

Técnicas de adquisición de datos

Hay tres técnicas principales que podemos usar para copiar datos del sistema sospechoso a un sistema seguro:

- La primera técnica usa la red para copiar datos desde el sistema sospechoso a un servidor seguro. Esta técnica puede usarse para adquisiciones en vivo o postmortem. La forma más fácil para llevarlo a cabo es usando la herramienta “netcat”, que puede actuarcomo cliente y como servidor. El servidor seguro ejecuta netcat con la opción “-l” para poner netcat en modo escucha. Un número de puerto es asignado usando la opción “-p”. Esto provoca que netcat escuche del puerto especificado y copie cualquier dato recibido en la pantalla. Úsese la redirección para guardar los datos en un fichero. Por ejemplo, para escuchar del puerto 9000 y guardar a fichero.out, usaríamos:

nc –l –p 9000 > fichero.out

Un método alternativo de copiar datos sobre la red es montar una unidad de red. Usando Samba o NFS, una unidad en el servidor seguro puede ser montada y los datos copiados en ella.

- Las otras dos técnicas de adquisición requieren una extracción física de las unidades. En un caso, el disco es extraido desde el sistema sospechoso y ubicado en un sistema seguro. En el otro, un nuevo disco es ubicado en el sistema sospechoso y es arrancado desde un CD-Rom seguro y el disco sospechoso es copiado en forma de imagen al disco nuevo. Esto es útil si hay hardware especial comoun disco RAID (Redundant Arrays of Inexpensive Disks).

Guía Básica

Hay algunas ideas clave que deben ser aplicadas en cualquier técnica de adquisición de datos. El objetivo es guardar el estado del sistema de modo que pueda ser analizado en un laboratorio. Cada situación será diferente y requerirá diferentes técnicas. Cuando usemos una herramienta deberemos tener en cuenta que siga las siguientes pautas:

Minimizar la escritura en el disco del sistema sospechoso: si se nos da la ocasión en que tengamos que elegir entre dos técnicas o herramientas, elegiremos la que escriba el mínimo de datos en el disco sospechoso. Utilizar herramientas que envían la salida a la salida estándar y canalizan los datos sobre la red a un servidor. Cualquier dato escrito en el sistema sospecho podría estar sobre una evidencia.

No fiarse de nada del sistema sospechoso:Si alguien tuvo permisos de administrador en un sistema pudo modificar desde el núcleo hasta los ejecutables. Deberemos usar nuestras propias versionescertificadas de los ejecutables cuando sea posible.

No instalar herramientas de adquisición de datos en el sistema:Úsese mejor un CD-Rom de herramientas certificadas cuando sea posible.

Mantener el Orden de volatilidad:El OOV (Order Of Volatility) fué documentado por Dan Farmer y Wietse Venema y se compone de las ubicaciones donde se almacenan los datos, ordenadas por la frecuencia en la que cambian sus valores. Podemos querer adquirir el que cambie primero más rápido,aunque algunos cambian demasiado rápido y pueden no sernos útiles (por ejemplo, los registros). La siguiente lista muestra el orden de volatilidad comenzando por el más volátil:

Conexiones de Red y Ficheros Abiertos

ProcesosoUsuarios activos

Disco duro

Calcular un valor hash fuerte para los datos adquiridos:Ejemplos de hashes fuertes son MD5, SHA-1 y SHA-2.

Documentar qué herramientas ejecutamos y las modificaciones que hacemos enel sistema:Podemos usar el comando “script” en UNIX para esto.

3.5 Examen y Análisis

3.5.1 Filtrado/Reducción de los datos para análisis

Antes de profundizar en los detalles del análisis de una evidencia digital, es necesaria una breve discusión sobre la reducción de los datos a analizar. Con el decremento del coste del almacenamiento de datos y el incremento del volumen de ficheros comerciales en sistemas operativos y aplicaciones software, los investigadores digitales pueden sentirse abrumados fácilmente por la inmensa cantidad de ficheros contenidos en un disco duro. Por consiguiente, los examinadores necesitan procedimientos para centrarse en los datos potencialmente útiles. El proceso de filtrar los datos irrelevantes, confidenciales o privilegiados incluye:

Identificar ficheros válidos del SSOO y otras entidades que no tienen relevancia para la investigación.

Enfocar la investigaciónen los datos más probablemente creados por el usuario.

Gestionar ficheros redundantes, que es particularmente útil cuando se trata con cintas de respaldo.

Otras técnicas menos metódicas de reducción de datos como búsqueda de cadenas específicas de textoo extraer solo ciertos tipos de ficheros, puede no solo hacernos perder pistas importantes, sino que puede dejar al investigador en un mar de datos superfluos. En resumen, una reducción de datos cuidadosa generalmente permite un análisis más eficiente y minucioso.

3.5.2 Búsqueda y recopilación de información

La siguiente guía esta basada en [3] y sirve para ayudar a los investigadores a identificar lás búsquedas más comunes de un análisis forense según su categoría específica de delito. La guía también ayudará a determinar el alcance del análisis que será realizado.

3.5.2.1 DELITOS CONTRA PERSONAS

Investigación de Muerte

Libretas de direcciones

Diarios

E-mail/notas/cartas

Registros de bienes/financieros

Imágenes

Logs de actividad en internet

Documentos legales y testamentos

Registros médicos

Registros telefónicos

Violencia Domestica

Libretas de direcciones

Diarios

E-mail/notas/cartas

Registros de bienes/financieros

Registros médicos

Registros telefónicos

Amenazas/Acoso por E-mail

Libretas de direcciones

Diarios

E-mail/notas/cartas

Registros de bienes/financieros

Imágenes

Logs de actividad en internet

Documentos legales

Registros telefónicos

Investigación de fondo sobrela víctima (posibles motivos, amigos, enemigos, etc)

3.5.2.2 DELITOS SEXUALES

Abuso/Explotación Infantil (Pornografía infantil)

Logs de chat

Marcas de tiempo en ficheros

Software de camara digital

E-mail/notas/cartas

Juegos

Software de edición y visionado de imágenes

Imágenes/Videos

Logs de actividad en internet

Directorios creados por el usuario y nombres de fichero que clasifican imágenesProstitución

Libretas de direcciones

Biografías

Agendas

Bases de datos de clientes/registros

E-mail/notas/cartas -Identificación falsa

Registros de bienes/financieros

Logs de actividad en internet

Registros médicos

Publicidad en páginas de la web

3.5.2.3 FRAUDES/OTROS DELITOS FINANCIEROS

Fraude en subastas (Online)

Datos de cuentas relativos a sitios de subastas

Software de contabilidad y ficheros de datos asociados

Libretas de direcciones

Calendario

Logs de chat

Logs de actividad en internet

Ficheros históricos/caché de explorador de internet

Información de comprador/Datos de tarjeta de crédito

Bases de datos

Software de cámara digital

Ficheros de imagen

E-mail/notas/cartas

Registros de bienes/financieros

Software de acceso a instituciones financieras online

Registros/Documentos de “testimonios”

Registros telefónicos

Intrusión en un computador

Libretas de direcciones

Ficheros de configuración

E-mail/notas/cartas

Programas ejecutables

Logs de actividad en internet

Dirección de Internet (IP) y nombre de usuario

Logs de IRC

Código fuente

Ficheros de texto (nombres de usuario y password)38

Fraude económico (Incluyendo Fraude Online y Falsificación de dinero)

Libretas de direcciones

Agendas

Imágenes de monedas

Imágenes de cheques, monedas/billetes o giros postales

Copiadoras de bandas magnéticas

Información de comprador/Datos de tarjeta de crédito

Bases de datos

E-mail/notas/cartas

Formularios de transacciones financieras falsos

Identificación falsa

Registros de bienes/financieros

Imágenes de firmas

Logs de actividad en internet

Software de acceso a instituciones financieras online

Extorsión

Marcas de tiempo de ficheros

E-mail/notas/cartas

Logs históricos

Logs de actividad en internet

Ficheros temporales de internet

Nombres de usuario

Apuestas ilegales/Juego

Libretas de direcciones

Agendas

Bases de datos del cliente y registros de jugador

Información de cliente/Datos de tarjeta de crédito

Dinero electrónico

E-mail/notas/cartas

Registros de bienes/financieros

Logs de actividad en internet

Imágenes de los jugadores

Software de acceso a instituciones financieras online

Estadísticas de apuestas en deportes

Robo de identidad

Herramientas de hardware y softwareoBackdrops

Generadores de tarjetas de créditooLectores/Grabadores de tarjetas

Cámaras digitales

Escaners

Plantillas de identificaciónoCertificados de nacimiento

Cheques

Imágenes digitales para identificación por fotografía

Permisos de conduciroFirmas electrónicasoRegistros de vehículos ficticiosoDocumentos sobre seguros de automóvilesoFirmas escaneadasoTarjetas de seguridad social

Actividad en internet relacionada con el robo de IdentidadoE-mails y envíos a grupos de noticiasoDocumentos borradosoPedidos onlineoInformación de comercio onlineoFicheros del sistema y el slack space de ficherosoActividad en la web en sitios de falsificación

InstrumentosnegociablesoCheques comercialesoCheques bancariosoCheques individualesoCheques de viajerooDinero falsificadooNúmeros de tarjeta de créditooDocumentos ficticios de juiciosoVales de regalo ficticiosoDocumentos ficticios de préstamosoRecibos ficticios de ventasoGiros postalesoDocumentos de transferencia de mercancíasoDocumentación de transferencia de vehículos

40

Narcoticos

Libretas de direcciones

Agendas

Bases de datos

Fórmulas/Recetas de drogas

E-mail/notas/cartas -Identificación falsa

Registros de bienes/financieros

Logs de actividad en internet

Imágenes/Plantillas de formularios de recetas médicas

Piratería de Software

Logs de chat

E-mail/notas/cartas

Ficheros de imagen de certificados software

Números de serie

Utilidades e información sobre crackeo de software

Directorios creados por el usuario y nombres de ficheros del software clasificado con copyright.

Fraude de Telecomunicaciones

Software de clonación

Bases de datos de clientes/registros

Registros con el par: Número de serie electrónicos/Número de identificación de móvil

E-mail/notas/cartas

Registros de bienes/financieros

Manuales de “how to phreak” (phreak:prenombre que se le da una persona que penetra de manera ilegal a la red de teléfonos o de computadoras)

Actividad de internet

Registros telefónicos

En una escena física, se debe buscar material de duplicación y empaquetado. La siguiente información debería ser documentada cuando esté disponible:

Sumario del caso

Direcciones de internet(IP)

Listas de palabras clave

Apodos de internet (Nicknames)

Passwords

Puntos de contacto

Documentos de soporte

Tipo de delito

3.5.3 Cuadro Resumen

| A | Pornografía Infantil | F | Fraude subastas online | K | Robo de identidad | |

|---|---|---|---|---|---|---|

| B | Prostitución | G | Intrusión | L | Narcóticos | |

| C | Muerte | H | Fraude económico | M | Piratería | |

| D | Violencia doméstica | I | Extorsión | N | Fraude | de |

| E | Amenazas/Acoso | J | Apuestas ilegales |

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Información General: | ||||||||||||||

| Bases de datos | ||||||||||||||

| Email/Notas/Cartas | ||||||||||||||

| Registros Financieros | ||||||||||||||

| Registros Medicos | ||||||||||||||

| Registros Telefónicos | ||||||||||||||

| Información Específica: | ||||||||||||||

| Datos sobre cuentas | ||||||||||||||

| Softwarede | ||||||||||||||

| Libreta de direcciones | ||||||||||||||

| Backdrops | ||||||||||||||

| Biografias | ||||||||||||||

| Certificadosde | ||||||||||||||

| Agendas | ||||||||||||||

| Logs de Chat | ||||||||||||||

| Imagenes de cheque, moneda o giro postal | ||||||||||||||

| Tarjetasde comprobación de | ||||||||||||||

| Software de clonación | ||||||||||||||

| Ficherosde | ||||||||||||||

| Dinero falso | ||||||||||||||

| Generadoresde | ||||||||||||||

| Números de tarjetas de crédito | ||||||||||||||

| Lectores/Grabadores de tarjetas de crédito |

| Copiadores de bandas magnéticas | ||||||||||||||

| Basesdedatosde | ||||||||||||||

| Información de clientes/Tarjetas de | ||||||||||||||

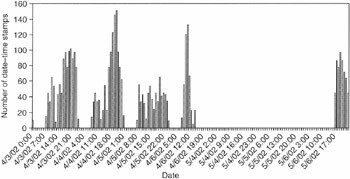

| Marcas de tiempo | ||||||||||||||

| Diarios | ||||||||||||||

| Software/Imágenes de cámaras digitales | ||||||||||||||

| Licencia de conducir | ||||||||||||||

| Recetas de drogas | ||||||||||||||

| Dinero electrónico | ||||||||||||||

| Firmas electrónicas | ||||||||||||||

| Documentos borrados | ||||||||||||||

| Registros con el par ESN/MIN de móviles | ||||||||||||||

| Programas ejecutables | ||||||||||||||

| Formularios falsos de | ||||||||||||||

| Identificación falsa | ||||||||||||||

| Documentos falsos de juicios | ||||||||||||||

| Vales de regalo falsos | ||||||||||||||

| Documentos falsos de préstamos | ||||||||||||||

| Recibos falsos | ||||||||||||||

| Registros de vehículos falsos | ||||||||||||||

| Juegos | ||||||||||||||

| Edición y Visionado de imágenes | ||||||||||||||

| Logs históricos |

| Manuales “phreak” | ||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Imágenes | ||||||||||||||

| Imágenes de firmas | ||||||||||||||

| Ficherosde | ||||||||||||||

| Reproductoresde imagenes | ||||||||||||||

| Logs de actividad de internet | ||||||||||||||

| Históricos/Cachéde los navegadores | ||||||||||||||

| Nombre Usuario / IP | ||||||||||||||

| Logs de IRC | ||||||||||||||

| Documentos legales y testamentos | ||||||||||||||

| Videos | ||||||||||||||

| Software de acceso a bancos online | ||||||||||||||

| Pedidos online e info. | ||||||||||||||

| Imágenes de recetas médicas | ||||||||||||||

| Documentosde | ||||||||||||||

| Firmas escaneadas | ||||||||||||||

| Números de serie | ||||||||||||||

| Tarjetas de Seguridad Social | ||||||||||||||

| Utilidades/Información de crackeo de software | ||||||||||||||

| Código fuente | ||||||||||||||

| Estadísticasde | ||||||||||||||

| Documentos de transferencia de | ||||||||||||||

| Fichreos del sistema y slack space de ficheros | ||||||||||||||

| Ficheros temporales de internet | ||||||||||||||

| Nombres de usuario | ||||||||||||||

| Directorios creados por el usuario y nombres de ficheros clasificados como | ||||||||||||||

| Directorios creados por el usuario y nombres de ficheros de imágenes | ||||||||||||||

| Docuementaciónde | ||||||||||||||

| Búsqueda de fondo de la víctima | ||||||||||||||

| ActividadWeben | ||||||||||||||

| Publicidad de páginas web |

3.5.4 Técnicas de extracción de información

La presente información se ha extraido de [1] y [7]

3.5.4.1 ORGANIZACIÓN DE UN SISTEMA DE FICHEROS

La motivación de un sistema de ficheros es medianamente simple:Las computadoras necesitan un método para el almacenamiento a largo plazo y la recuperación de datos.Los sistemas de ficheros proveen un mecanismo para que usuarios almacenen datos en una jerarquía de archivos y directorios.Un sistema de ficheros constade datos de su estructura y de los datos de usuario, que están organizados de tal manera que la computadora sepa donde encontrarlos.En la mayoría de los casos,el sistema de ficheros es independiente de cualquier computadora específica.

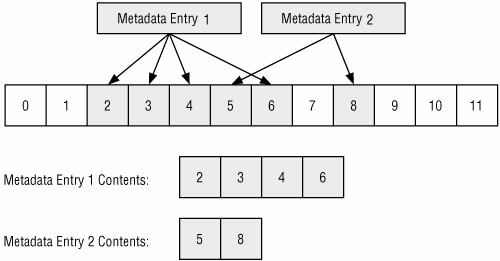

Un sistema de ficheros se estructura en varias capas o categorías que pasamos a enumerar a continuación:

La categoría desistema de ficheroscontiene la información general del mismo. Todos los sistemas de ficheros tienen una estructura general para ellos, pero cada instancia de un sistema de ficheros en única, ya que tiene un tamaño único y puede ser modificada y adaptada para su uso específico.

La categoríacontenidocontiene los datos de los que se compone el contenido de un fichero. La mayoría de los datos de un sistema de ficheros atienden a esta categoría, y se organizan en una colección de contenedores de tamaño estándar. Cada sistema de ficheros asigna un nombre diferente a estos contenedores, como clusters o bloques, aunque nosotros usaremos_Unidad de datos_para generalizar el término.

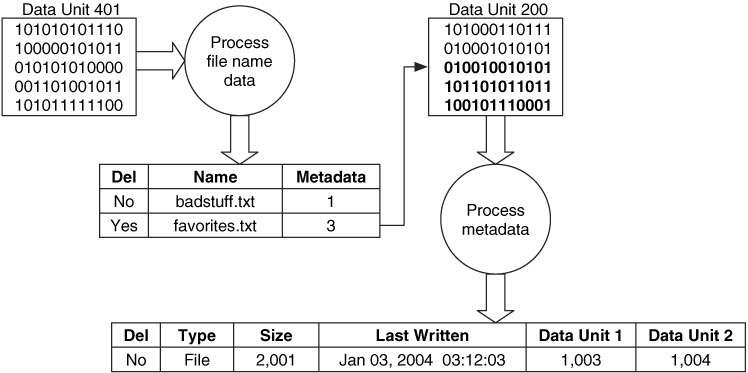

La categoríameta-datoscontiene los datos que describen un fichero. Esta categoría contiene información de donde se almacenan los ficheros, como de grandes son, las últimas fechas de lectura o escritura sobre él, e información de control de acceso. Nótese que esta categoría no tiene el contenido de un fichero o su nombre. Ejemplos de estructuras de datos en esta categoría incluyen las entradas de directorio FAT, las entradas en la MFT (Master File Table) de un sistema NTFS, y las estructuras de inodos de UFS y Ext3.

La categoríanombre de fichero, o categoría interfaz humana, contiene los datos que relacionan un nombre a cada fichero. En la mayoría de los sistemas de ficheros, esos datos están almacenados en el contenido de un directorio y hay una lista de nombres de ficheros con su correspondiente dirección de meta-datos. Esta categoría es similar a un nombre de host en una red. Los dispositivos de red se comunican entre ellos usando una dirección IP, que es difícil de recordar parala gente. Cuando un usuario introduce el nombre de host de una computadora remota, la computadora local debe traducir el nombre a una dirección IP antes de que comience la comunicación.

La categoríaaplicacióncontiene datos que proporcionan características especiales. Esos datos no se necesitan durante el proceso de lectura o escritura de un fichero y, en la mayoría de los casos, no necesitan ser incluidos en la especificación del sistema de ficheros. Esos datos están incluidos en la especificación porque puede ser más eficiente implementarlos en el sistema de ficheros en lugar de en un fichero normal. Ejemplos de datos en esta categoría incluyen las estadísticas de cuota del usuario y la bitácora de un sistema de ficheros. Estos datos pueden ser útiles durante una investigación, pero pueden ser falsificados más fácilmente que otros datos, ya que no se necesitan para escribir y leer un fichero.

3.5.4.2 CATEGORÍA DE SISTEMA DE FICHEROS

La categoría de sistema de ficheros contiene los datos generales que nos permiten identificar como de único es el sistema de ficheros y donde se encuentran otros datos importantes. En muchos casos, la mayoría de estos datos están situados en una estructurade datos estándar en los primeros sectores del sistema de ficheros, de forma similar a tener un mapa de un edificio en el recibidor del mismo. Con esta información, los datos pueden ser localizados fácilmente.

El análisis de datos en la categoría de sistema de ficheros es necesario para todos los tipos de análisis de un sistema de ficheros, ya que es durante esta fase cuando se encuentra la localización de las estructuras de datos de otras categorías. Por lo tanto, si alguno de estos datos se corrompe ose pierde, se complica el análisis en otras categorías porque deberíamos encontrar una copia de seguridad o adivinar donde se encuentran estas estructuras. Además de la información general, el análisis de esta categoría puede mostrar la versión de un sistema de ficheros, su etiqueta (nombre), la aplicación que lo creó y la fecha de creación. Hay pocos datos en esta categoría de forma que un usuario debería poder cambiar o verla sin la ayuda de un editor hexadecimal. En muchos casos, los datos no generales que se encuentran en esta categoría son considerados como intrascendentes y podrían no ser exactos.

Técnicas de análisis

Los datos de esta categoría son normalmente valores individuales e independientes. Por lo tanto no hay mucho que hacer con ellos, salvo mostrarlos o usarlos en una herramienta. Si se están recuperando datos a mano, la información que contiene puede ser útil. Si se trata de determinar en que computadora fue creado el sistema de ficheros, un ID de volumen o su versión puede sernos de utilidad. Las estructuras de datos de esta categoría frecuentemente tienen valores no usados y direcciones de almacenamiento que podrían esconder pequeñas cantidades de datos. Un chequeo de la consistencia en esta categoría consiste en comparar el tamaño delsistema de ficheros con el tamaño del volumen en el que se encuentra. Si el volumen es más grande, los sectores que se encuentran después del sistema de ficheros son llamados “volume slack” y puede ser usado para ocultar datos.

3.5.4.3 CATEGORÍA CONTENIDO

La categoría contenido incluye las direcciones de almacenamiento donde se alojan los ficheros y directorios de forma que puedan guardar datos. Los datos en esta categoría están organizados normalmente dentro de grupos del mismo tamaño, que llamaremos unidades de datos, que son por ejemplo los clusters o bloques. Una unidad de datos tiene un estado: asignado o no asignado. Normalmente hay algunos tipos de estructuras de datos que mantienen el estado de cada unidad de datos.

Cuando se crea un nuevo fichero o un fichero existente se hace mas grande, el Sistema Operativo busca una unidad de datos no asignada y la asigna a un fichero. Cuando se borra un fichero, las unidades de datos asignadas al fichero se ponen con estado no asignado y pueden asignarse a nuevos ficheros. La mayoría de los SSOO no limpian el contenido de la unidad de datos cuando se borra un fichero, sino que simplemente cambian su estado a no asignado. Este “borrado seguro” solo puede hacerse con herramientas especializadas o con SSOO que provean esta habilidad.

El análisis de esta categoría de contenido esta pues enfocada a recuperar datos perdidos y hacer búsquedas de datos a bajo nivel. Debido a la inmensa cantidad de datos que se pueden encontrar en esta categoría, normalmente no se analiza a mano. Como referencia, si un investigador examinara un sector de 512 bytes en cinco segundos, para analizar 40 GB necesitaría 388 días trabajando durante 12 horas diarias.

Información General

Veamos a continuación como se direccionan las unidades de datos, como se asignan y como se manejan las unidades de datos dañadas.

Direccionamiento lógico del sistema de ficheros

Un volumen es una colección de sectores direccionables que un SSOO o una aplicación pueden usar paraalmacenar datos. Los sectores en un volumen no necesitan ser consecutivos en un dispositivo de almacenamiento físico. En lugar de eso,necesitan sólo dar la impresión que lo están.Un disco duro es un ejemplo de un volumen que se encuentra organizado en sectores consecutivos.Un volumen también puede ser el resultado de ensamblar y la combinación de volúmenes más pequeños.

Un sector puede tener múltiples direcciones, cada una desde una perspectiva diferente. Cada sector tiene una dirección relativa al inicio del dispositivo de almacenamiento, que es lo que llamamos una dirección física. Los sistemas de volumen crean volúmenes y asignan direcciones lógicas de volumen que son relativas al inicio del volumen.

Los sistemas de ficheros usan las direcciones lógicas de volumen, pero además asignan direcciones lógicas de sistemas de ficheros, ya que agrupan varios sectores consecutivos para formar una unidad de datos. En la mayoría de los sistemas de ficheros, cada sector en el volumen es asignado a una direcciónlógica de sistema de ficheros. Un ejemplo de un sistema de ficheros que no asigna una dirección lógica de sistema de ficheros a cada sector es FAT.

Estrategias de asignación

Un SSOO puede usar diferentes estrategias para asignar unidades de datos. Normalmente un SSOO asigna unidades de datos consecutivas, pero esto no es siempre posible. Cuando un fichero no tiene unidades de datos consecutivas se dice que está fragmentado.

Una primera estrategia busca una unidad de datos disponible empezando por la primera unidad de datos del sistema de ficheros. Después de que una unidad de datos ha sido asignada usando esta estrategia y se necesita una segunda unidad de datos, la búsqueda comienza de nuevo en el inicio del sistema de ficheros. Este tipo de estrategia puede fácilmente producir ficheros fragmentados ya que el fichero no es asignado de una pieza. Un SSOO que usa esta estrategia suele sobrescribir más a menudo los datos de ficheros borrados al inicio del sistema de ficheros. Por tanto tendremos más suerte recuperando contenidos borrados del final del sistema de ficheros.

Una estrategia similar está disponible; ésta inicia su búsqueda con la unidad de datos que fue más recientemente asignada en lugar de al comienzo. Este algoritmo es más balanceado para recuperar datos ya que las unidades de datos en el inicio del sistema de ficheros no son reasignadas hasta que las unidades de datos de final hayan sido reasignadas. Esto es así porque no se buscan unidades de datos libres desde el inicio hasta que no se haya llegado al final del sistema de ficheros.

Otra estrategia es la del mejor ajuste, que busca unidades de datos consecutivas que puedan alojar la cantidad de datos necesaria. Esta estrategia trabaja bien si se conocen cuantas unidades de datos necesitará un fichero, pero cuando el fichero crece, las nuevas unidades de datos que se necesitan pueden no ser consecutivas y tendríamos un fichero fragmentado.

Cada SSOO puede elegir una estrategia de asignación para un sistema de ficheros. Algunos sistemas de ficheros especifican que estrategia debería usarse, pero no existe ninguna manera para forzarlo. Debería pues probar la implementación de un sistema de ficheros antes de asumir que se esta usando la estrategia de la especificación.

Además de probar el sistema operativo para determinar su estrategia de asignación, se deberíaconsiderar la aplicación que crea el contenido. Por ejemplo, cuando se actualiza un fichero existente, algunas aplicaciones abren el fichero original, lo actualizan y guardan los nuevos datos sobre los originales. Otras aplicaciones pueden hacer una segunda copia del fichero original, actualizar esta copia y luego renombrar la copia de forma que se sobrescribe el fichero original. En este caso, el fichero se almacena en nuevas unidades de datos, ya que es parte de un nuevo fichero.

Unidades de datos dañad**as**

Muchos sistemas de ficheros tienen la habilidad de marcar una unidad de datos como dañada. Esto era necesario en los discos duros más antiguos, que no tenían la capacidad de manejar errores. El sistema operativo debería detectar que una unidad de datos era mala y marcarla de forma que no se asignara a un fichero. En la actualidad los modernos discos duros pueden detectar un sector erróneo y reemplazarlo por uno de repuesto, de modo que no se necesita la funcionalidad del sistema de ficheros.

Es fácilesconder datos usando esta funcionalidad del sistema de ficheros, si existe (solo está en discos duros antiguos). Muchas herramientas que prueban la consistencia de un sistema de ficheros no verifican que una unidad de datos que está marcada como dañada esté actualmente dañada. Por lo tanto, un usuario podría añadir manualmente una unidad de datos a la lista de dañadas y así esconder datos.

Técnicas de análisis

Ahora que hemos visto los conceptos básicos de la categoría contenido, vamos a ver como analizar los datos. Esta sección cubre diferentes técnicas de análisis que pueden ser usados cuando se buscan evidencias.

Visualizando las unidades de datos

Esta es una técnica usada cuando el investigador conoce la dirección donde puede estar la evidencia, tal como una asignada a un fichero especifico o una que tiene un especial significado. Por ejemplo, en muchos sistemas de ficheros FAT32, el sector 3 no es usado por el sistema de ficheros y está lleno de ceros. Es fácil esconder datos en este sector, ypor tanto, visualizando el contenido del sector 3 podemos ver si ha sido modificado si no esta lleno de ceros.

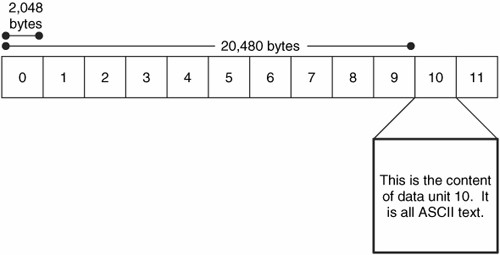

La teoría que encierra este tipo de análisis es simple. El investigador introduce la dirección lógica del sistema de ficheros de una unidad de datos y una herramienta calcula la dirección del byte o sector de la unidad de datos. La herramienta busca la localización y lee los datos. Por ejemplo considere un sistema de ficheros donde la unidad de datos 0 empieza en el byte con offset 0, y cada unidad de datos tiene 2 kb (2048 bytes). El offset de byte de cada unidad de la unidad de datos 10 está en el kb 20 (20480 bytes).

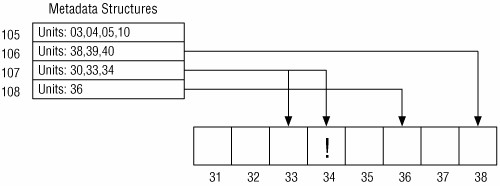

La teoría que encierra esto es simple. El investigador introduce la dirección lógica del sistema de ficheros de la unidad de datos y una herramienta calcula su dirección de byte o sector. La herramienta busca en esa ubicación y lee los datos. Por ejemplo, considérese un sistema de ficheros donde la unidad de datos 0 comienza en el desplazamiento de byte 0, y cada unidad de datos es de 2.048 bytes (2 kb). El desplazamiento de byte de la unidad de datos 10 será de 20.480 bytes (20 kb). Podemosver esto en la siguiente figura:

Contenido de la unidad de datos 10.

Hay muchas herramientas, como editores hexadecimales y herramientas de investigación que proveen esta función.

Búsqueda de cadenas

En la técnica anterior, conocíamos donde podía estar la evidencia. En esta técnica sabemos que el contenido que debería tener la evidencia, pero no sabemos donde está. Una búsqueda lógica del sistema de ficheros busca en cada unidad de datos un valor o frase específicos. Por ejemplo, podríamos buscar la frase “forense” o un valor específico de una cabecera de fichero. Ésta técnica suele usarse en la búsqueda de datos en la memoria de Intercambio (Swap), que suele ser un conjunto de datos en bruto sin metadatos ni nombres de fichero apuntando a ellos.

Esta técnica de búsqueda se ha llamado históricamente una búsqueda física ya que usa la ordenación física de los sectores. Esta búsqueda es precisa cuando se analiza un disco simple, pero en caso de sistemas que usen “disk spanning” o discos RAID, el orden de los sectores no es el orden físico.

Desafortunadamente, los ficheros no siempre alojan unidades de datos consecutivas y si el valor que estamos buscando se encuentra en dos unidades de datos no consecutivas de un fichero fragmentado, una búsqueda lógica en el sistema de ficheros no lo encontrará.

Estado de Asignación de Unidades de Datos

Si no conocemos la localización exacta de la evidencia, pero sabemos que no está asignada, podemos enfocar nuestra atención ahí. Algunas herramientas pueden extraer todas las unidades de datos no asignadas de la imagen de un sistema de ficheros a un fichero separado, y otras pueden restringir su análisis a solo las áreas no asignadas. Si extraemos solo los datos no asignados, la salida será una colección de datos en bruto sin estructura de sistema de ficheros, de modo que no se puede usar con una herramienta de análisis de sistema de ficheros.

Orden de asignación de las unidades de datos

Previamente hemos visto algunas estrategias que un sistema operativo puede usar cuando asigna unidades de datos. La estrategia que se use depende generalmente del SSOO; por consiguiente se encuentra en el área del análisis a nivel de aplicación. Por ejemplo, Windows ME puede usar una estrategia de asignación diferente para un sistema de ficheros FAT que Windows 2000, pero ambos producen un sistema de ficheros FAT válido.

Si el orden de asignación relativo de dos o más unidades de datos es importante, podemos considerar la estrategia de asignación del SSOO para ayudarnos a determinarlo. Esto es muy difícil, ya que requiere determinar la estrategia que usa el SSOO y necesitaremos examinar cada escenario que podríamos tener según el estado de las unidades de datos en un momento dado. Esto implica conocer información a nivel de aplicación. Esta técnica se usa durante la reconstrucción de eventos, lo cual ocurre después de que hayamos reconocida las unidades de datos como evidencias.

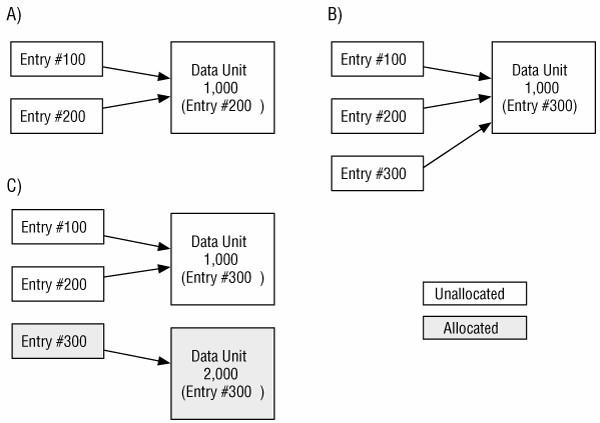

Pruebas de consistencia

Esta es una importante técnica de análisis para cada categoría de datos. Nos permite determinar si el sistema de ficheros esta en un estado sospechoso. Una prueba de consistencia en la categoría contenido usa datos de la categoría meta-datos y verifica quecada unidad de datos asignada tiene exactamente una entrada de meta-datos apuntando a ella. Esto se hace para prevenir que un usuario manipule manualmente el estado de asignación de una unidad de datos sin que esta tenga un nombre. Las unidades de datos asignadas que no tienen una correspondiente estructura de meta-datos se llaman huérfanas.

Otras pruebas examinan cada unidad de datos que se lista como dañada. Si tenemos una imagen de un disco duro que contiene sectores defectuosos, muchas de las herramientas de adquisición de datos llenarán los datos dañados con ceros. En este caso, las unidades de datos ubicadas en la lista de defectuosos deberían tener ceros en su interior.

Técnicas de borrado seguro

Ahora que sabemos como analizar datos en esta categoría, vamos a pasar a ver como un usuario puede hacernos la vida mas dura. La mayoría de las herramientas de borrado seguro operan en la categoría contenido y escriben ceros o datos aleatorios en las unidades de datos de un fichero asignado o de todas las unidades de datos.

El borrado seguro está siendo cada vez más común y una característica estándar en algunos sistemas operativos. Las que se construyen en los sistemas operativos son más efectivas a la hora de limpiar todos los datos (poner todos los bits a 0). Las aplicaciones externas frecuentemente dependen del SSOO para actuar de cierto modo; por tanto, no pueden ser tan efectivos. Por ejemplo, hace muchos años había una herramienta basada en Linux que escribía ceros en una unidad de datos antes de que se estableciera como no asignada, pero el SSOO no escribía inmediatamente ceros en el disco. Más tarde el SSOO vería que la unidad estaba no asignada y por tanto no se tomaría la molestia de escribir ceros en ella. De manera semejante, muchas herramientas asumen que cuando escriben datos en un fichero, el SSOO usará las mismas unidades de datos. Un SSOO puede elegir asignarle otras unidades de datos y, en tal caso, el contenido del fichero aun existirá.

La detección del uso de herramientas de borrado seguro en esta categoría puede ser difícil. Obviamente, si una unidad de datos no asignada contiene ceros o valores aleatorios, podemos sospechar de una herramienta de este tipo. Si la herramienta escribe valores aleatorios o hace copias de otras unidades de datos existentes, la detección es virtualmente imposible sin una evidencia a nivel de aplicación de que se usó una de estas herramientas. Por supuesto, si se encuentra una herramienta de borrado seguro en el sistema, podemos hacer pruebas para ver si seusó cual fue su último tiempo de acceso. También se pueden encontrar copias temporales de los archivos si estos fueron borrados explícitamente.

3.5.4.4 CATEGORÍA META-DATOS

La categoría meta-datos es donde residen los datos descriptivos. Aquí podemos encontrar, por ejemplo, el último tiempo de acceso y las direcciones de las unidades de datos que un fichero tiene asignadas. Hay pocas herramientas que se identifiquen como de análisis de meta-datos. En su lugar, vienen combinadas con el análisis de la categoría de nombre de fichero.

Muchas estructuras de meta-datos son almacenadas en una tabla estática o dinámica, y cada entrada tiene una dirección. Cuando un fichero es borrado, la entrada de metadatos se modifica al estado no asignado y el SSOO puede limpiar algunos valores de la entrada.

El análisis en esta categoría está enfocado a determinar más detalles sobre un fichero específico o buscar un fichero que cumple ciertos requerimientos. Esta categoría tiende a tener más datos intrascendentes que otras categorías. Por ejemplo, la fecha del último acceso o el número de escrituras pueden no ser precisos. Además, un investigador no puede concluir que un usuario tuvo o no permisos de lectura de un fichero sin otras evidencias de otras categorías.

Información General

En esta sección miraremos los conceptos básicos de la categoría meta-datos. Veremos otro esquema de direccionamiento, “slack space”, recuperación de ficheros borrados, ficheros comprimidos y encriptados.

Dirección lógica de fichero

Previamente hemos visto como una unidad de datos tiene una dirección lógica de sistema de ficheros. Una dirección lógica de fichero de una unidad de datos es relativa al inicio del fichero al cual está asignado. Por ejemplo, si un fichero tiene asignadas dos unidades de datos, la primera unidad de datos debería tener una dirección lógica de fichero de 0, y el segundo una dirección de 1. El nombre o dirección de metadatos para el fichero es necesaria para hacer una única dirección lógica de fichero.

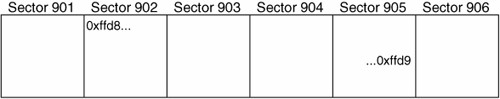

Slack Space

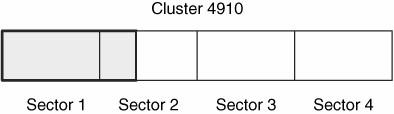

El “Slack space” es una de las palabras de moda en el análisis forense que mucha gente ha oído alguna vez. El Slack space ocurre cuando el tamaño de un fichero no es múltiplo del tamaño de la unidad de datos. Un fichero debe tener asignada una unidad de datos completa aunque muchas veces solo use una pequeña parte. Los bytes no usados al final de la unidad de datos es lo que se llama Slack space. Por ejemplo, si un fichero tiene 100 bytes, necesita tener asignada una unidad completa de 2048 bytes. Los 1948bytes que sobran sería slack space.

Este espacio es interesante porque las computadoras son perezosas. Algunas de ellas no limpian los bytes no usados, de modo que el slack space contiene datos de ficheros anteriores o de la memoria. Debido al diseño de la mayoría de las computadoras, hay dos áreas interesantes en el Slack space. La primera área se ubica entre el final del fichero y el final del sector en el que el fichero termina. La segunda área se encuentra en los sectores que no contienen contenido delfichero. Hay dos áreas distintas porque los discos duros están basados en bloques y solo pueden ser escritos en sectores de 512 bytes. Siguiendo el ejemplo anterior, el SSOO no puede escribir solo 100 bytes en el disco, sino que debe escribir 512. Por lotanto, necesita rellenar los 100 bytes con 412 bytes de datos. Esto se puede comparar al envío por correos de un objeto en una caja. El espacio sobrante hay que rellenarlo con algo hasta completar la caja.

El primer área del slack space es interesante porque el SSOO determina con que rellenar el contenido. El método obvio es rellenar el sector con ceros y esto es lo que la mayoría de SSOO hacen. Esto es como rellenar la caja anterior con papel de periódico.Algunos SSOO antiguos llamados DOS y más tarde Windows, rellenaban el sector con datos de la memoria. Esto es como rellenar la caja con copias de tu declaración de hacienda. Este área de slack space se llamó RAM slack, y ahora normalmente es rellenada conceros. El RAM slack podía revelar passwords y otros datos que se supone que no deberían estar en el disco.

La segunda área del slack space se compone de los sectores en desuso de una unidad de datos. Esta área es interesante porque los SSOO limpian los sectores y otros los ignoran. Si se ignora, los sectores contendrán datos del fichero al que pertenecían previamente.